1.17学习

crypto

nssctf-[SWPUCTF 2021 新生赛]crypto8

不太认识这是什么编码,

搜索一下发现是一个UUENCODE编码,用在线工具UUENCODE解码计算器—LZL在线工具解码就好

搜索一下发现是一个UUENCODE编码,用在线工具UUENCODE解码计算器—LZL在线工具解码就好

misc

buuctf-文件中的秘密

下载附件打开后发现是一个图片,应该是一个图片隐写,用随波逐流查看得到了flag

方法二:

用010打开图片,查看到了flag 注意格式,将那些.去掉

注意格式,将那些.去掉

buuctf-zip伪加密

如题。这个题的附件解压缩需要密码,由题目可以知道,他需要更改,改成未加密 将这个两个地方改成08

将这个两个地方改成08

buuctf-LSB

下载附件得到的是一个图片,这是一个图片隐写,用stegsolve解决, 因为题目是lsb,所以我们用data

因为题目是lsb,所以我们用data 选择lsb

选择lsb save bin后得到了一个图片,是二维码,扫码即可

save bin后得到了一个图片,是二维码,扫码即可

buuctf-被嗅探的流量

下载附件,打开是wireshark查看流量,然后,我们在其中查找,记得搜索的是字符串,分组详情

re

nssctf-[SWPUCTF 2022 新生赛]base64

打开附件后需要选择运行程序,这不是一个自己可运行程序,我们用ida打开看看,看到了一个类似c语言的编程 也是比较s1与s2,相等那么就是flag,我们就得找到flag,双击s2,得到了一个关键信息,也就是说s2即为所求flag

也是比较s1与s2,相等那么就是flag,我们就得找到flag,双击s2,得到了一个关键信息,也就是说s2即为所求flag ,再结合题目,将其进行base64解码

,再结合题目,将其进行base64解码 得到flag

得到flag

web

bugku-备份是个好习惯

这个题是文件备份的源码泄露的题,那么我们首先dirsearch网址,得到了两个 将其分别与网址拼接起来尝试

将其分别与网址拼接起来尝试

得到了一个文件,查看知道这个是一个php代码

得到了一个文件,查看知道这个是一个php代码

<?php

/**

* Created by PhpStorm.

* User: Norse

* Date: 2017/8/6

* Time: 20:22

*/include_once "flag.php";

ini_set("display_errors", 0);

$str = strstr($_SERVER['REQUEST_URI'], '?');

$str = substr($str,1);

$str = str_replace('key','',$str);

parse_str($str);

echo md5($key1);echo md5($key2);

if(md5($key1) == md5($key2) && $key1 !== $key2){

echo $flag."取得flag";

}

?>

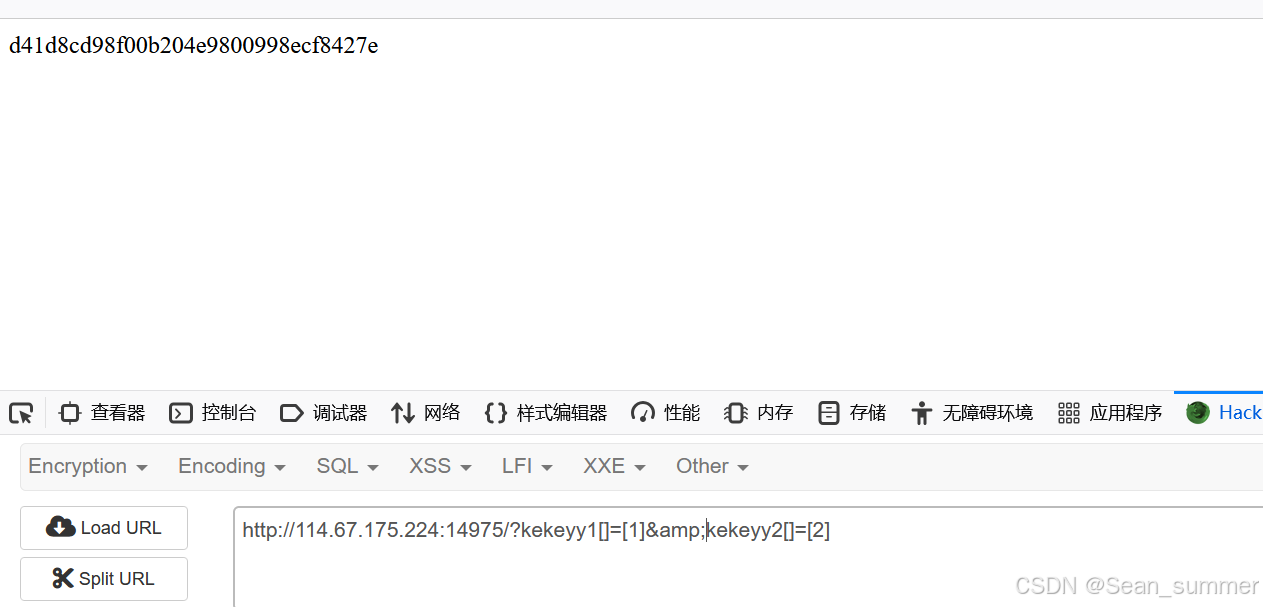

那么分析一下这个代码,需要绕过参数名key的替换,并且使key1与key2的值不等,然后md5加密值等,则用哈希碰撞,我们需要f12后用hackbar,输入?kekeyy1[]=[1]&kekeyy2[]=[2],得到flag

原文地址:https://blog.csdn.net/Sean_summer/article/details/145215810

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!