网络安全之信息收集-实战-2

请注意,本文仅供合法和授权的渗透测试使用,任何未经授权的活动都是违法的。

目录

7、网络空间引擎搜索

FOFA:https://fofa.info/

360 QUAKE:https://quake.360.net/quake/#/index

鹰图:https://hunter.qianxin.com/

(图标检索好用)

钟馗之眼:https://www.zoomeye.org/

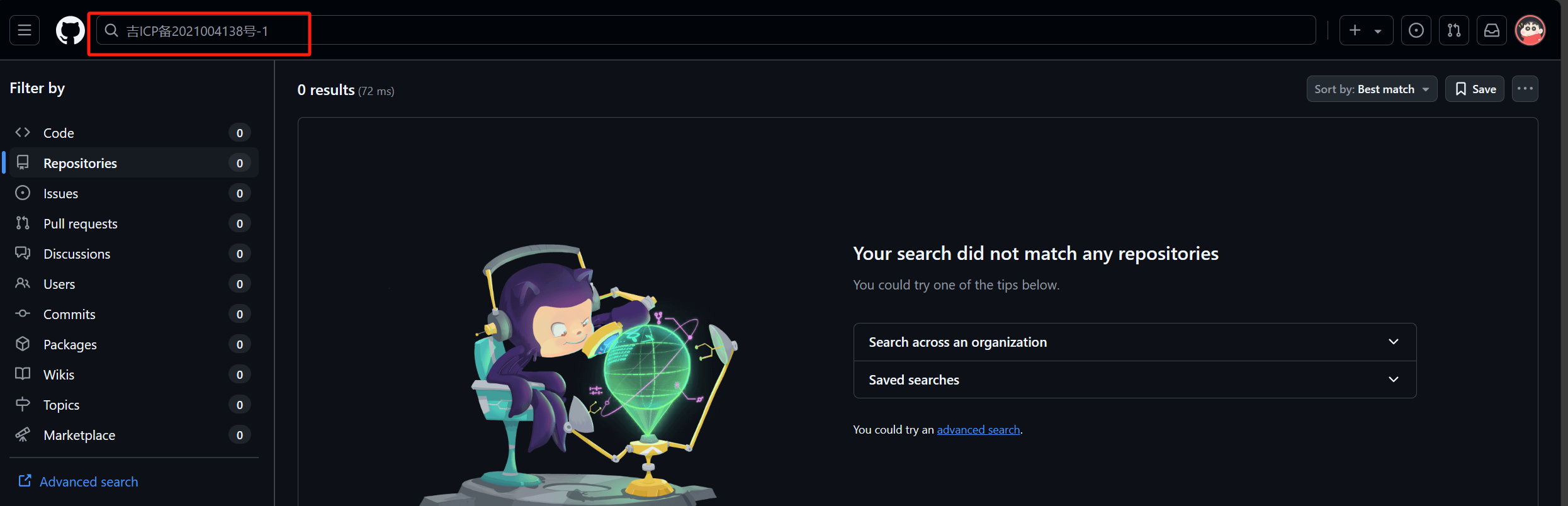

8、github源码泄露

网站域名、网站js路径、网站备案、网站下的技术支持都可以放进Github搜索。以及cms框架、

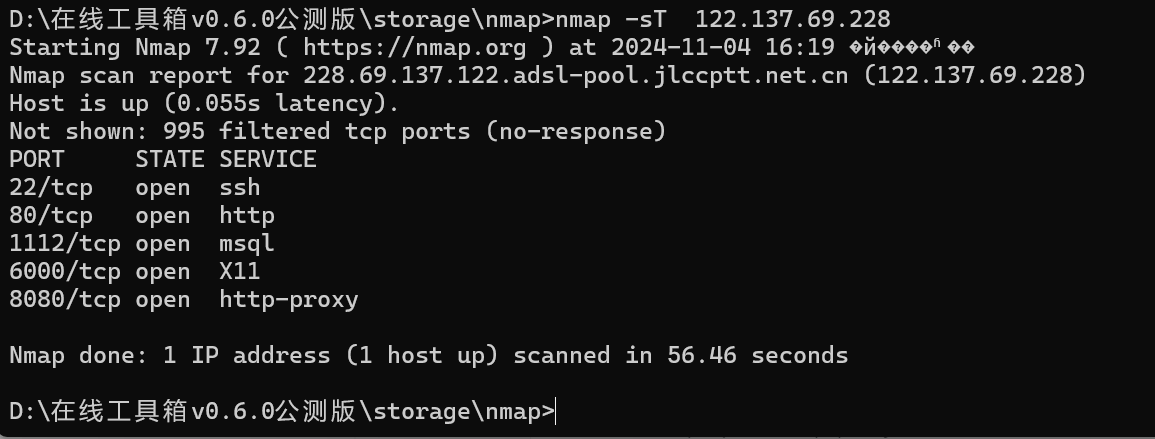

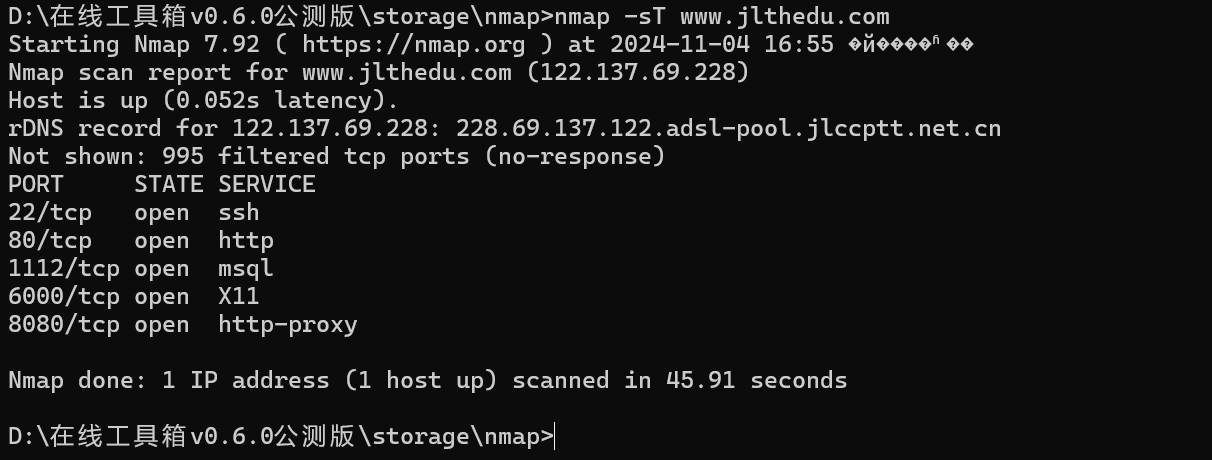

9、端口信息

1、nmap

nmap -sT 122.137.69.228

nmap -sT www.jlthedu.comPORT STATE SERVICE

22/tcp open ssh

80/tcp open http

1112/tcp open msql

6000/tcp open X11

8080/tcp open http-proxy

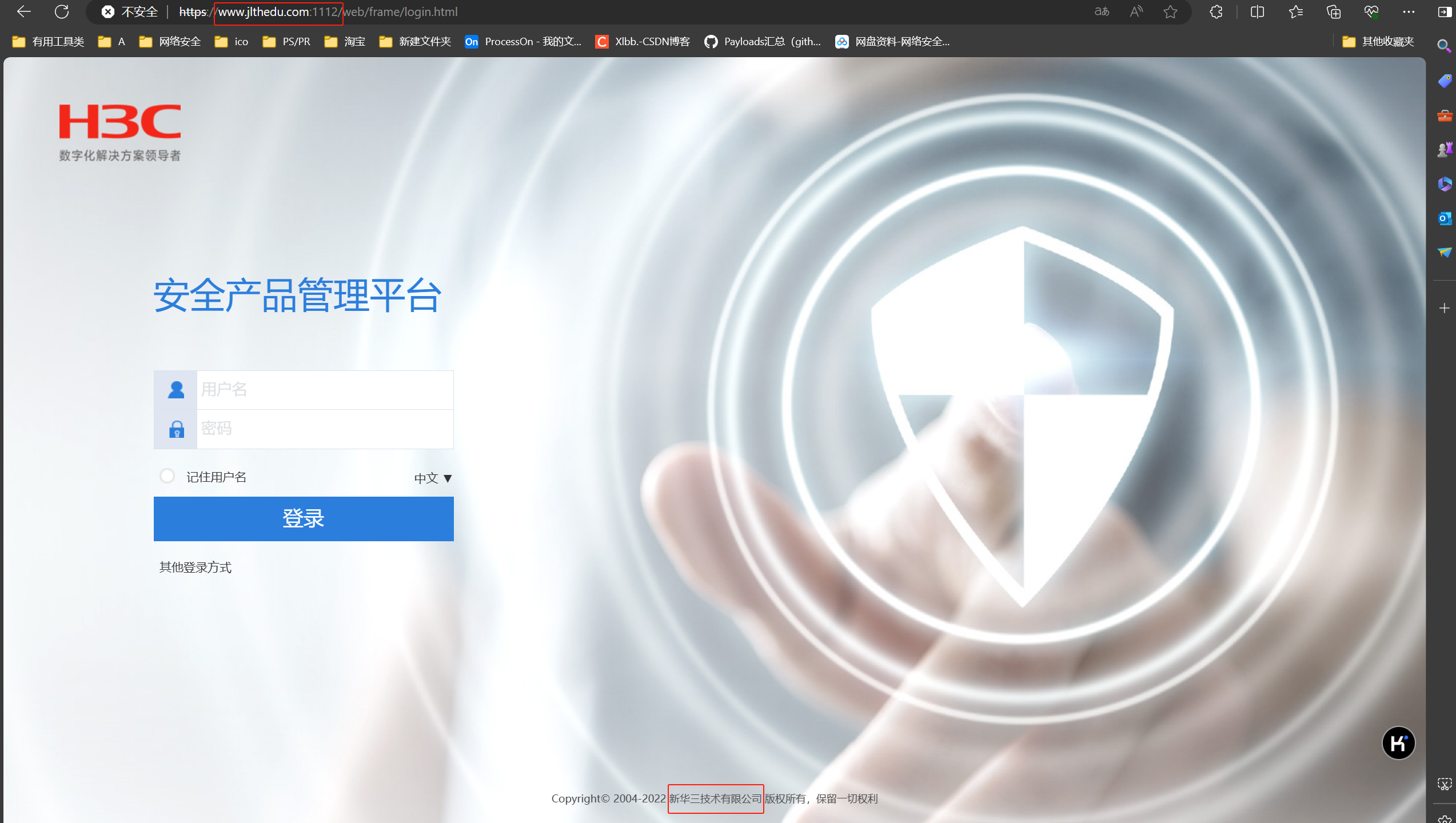

根据查询结果加端口尝试访问:(msql可以访问)

www.jlthedu.com:1112

新华三技术有限公司:通过企查查、天眼查、GitHub源码泄露、H3C产品漏洞、字典爆破等进行突破。

10、框架指纹识别

1、Wappalyzer阅览器插件

2、潮汐指纹:http://finger.tidesec.net/

3、云悉指纹:https://www.yunsee.cn/

4、指纹识别--在线平台:

(1)https://fp.shuziguanxing.com/

(2)http://www.whatweb.net/

(3)http://whatweb.bugscaner.com/look/

(4)https://whatweb.net/

(5)http://www.whatweb.net/

(6)https://scan.dyboy.cn/web/

5、指纹识别--本地化工具:

(1)WhatWeb:https://github.com/urbanadventurer/WhatWeb

(2)Wapplyzer:https://github.com/AliasIO/Wappalyzer

(3)Whatruns:https://www.whatruns.com/downloads/

(4)Plecost:https://github.com/iniqua/plecost

(5)BlindElephant:https://github.com/lokifer/BlindElephant

(6)WebEye:https://github.com/zerokeeper/WebEye/

(7)WTF_Scan:https://github.com/dyboy2017/WTF_Scan

(8)Webfinger:https://github.com/se55i0n/Webfinger

(9)FingerPrint:https://github.com/tanjiti/FingerPrint

(10)御剑web指纹识别程序:https://www.webshell.cc/4697.html

(11)Test404轻量WEB指纹识别:https://www.test404.com/post-1618.html

(12)w11scan分布式WEB指纹识别平台:https://github.com/w-digital-scanner/w11scan

(13)Dayu指纹识别工具:https://github.com/Ms0x0/Dayu

11、WAF识别

1、Nmap探测WAF有两种脚本。

一种是http-waf-detect。

命令:nmap -p80,443 --script=http-waf-detect ip

一种是http-waf-fingerprint。

命令:nmap -p80,443 --script=http-waf-fingerprint ip

nmap -p80,443 --script=http-waf-detect 122.137.69.228

不存在waf

2、WAFW00F探测WAF

命令:wafw00f -a 域名

3、手动检测是拦截页面或者HTTP可识别字段

在搜索框中输入XSS弹窗代码 ,WAF拦截后判断WAF。

在可能存在的注入页面输入检测注入漏洞代码and 1=2,被WAF拦截后判断WAF。

12、后台查找

(目录扫描敏感目录主站和子域名都要扫)

1、弱口令默认后台:admin,admin/login.asp,manage,login.asp等等常见后台

2、查看网页的链接:一般来说,网站的主页有管理登陆类似的东西,大多数在网站底部版权处或鲁在冒页导肌程等,有些可能被管理员删掉。

3、查看网站图片的属性有可能图片是上传大管理后台目录,但是是在前台显示。

4、查看网站使用的管理系统,从而确定后台

5、用工具查找:wwwscan,intellitamper,Dirsearch,御剑,进行爬虫、字典穷举扫描

6、robots.txt的帮助:robots.txt文件告诉蜘蛛程序在服务器上什么样的文件可以被查看

7、 GoogleHacker通过语法查找后台

8、查看网站使用的编辑器是否有默认后台,FCK、ewb等默认后台

9、短文件利用短文件漏洞进行猜解

10、子域名有可能管理后台为admin.xxxxx.com、login.xxxxx.com

11、sqlmap-sql-shell load_file('d:/wwroot/index.php');利用sql注入查看文件源码获取后台(有前提条件)

12、社工、XSS利用社会工程系获取后台,利用存储型XSS获取后台

WEB安全入门系列之信息收集 - SecPulse.COM | 安全脉搏

声明:以下内容是来自B站的泷羽sec学习内容,如有侵权,请联系作者删除文章

B站泷羽sec:https://space.bilibili.com/350329294/video

此文章只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果您对文章内容有疑问,可以尝试留言私信,如有侵权请联系小编处理。

原文地址:https://blog.csdn.net/qq_42321190/article/details/143878613

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!