Linux中的【tcpdump】:深入介绍与实战使用

🐇明明跟你说过:个人主页

🏅个人专栏:《Linux :从菜鸟到飞鸟的逆袭》🏅

🔖行路有良友,便是天堂🔖

目录

一、引言

1、tcpdump简介

tcpdump 是一个网络流量分析工具,用于捕获和分析通过计算机网络传输的网络数据包。它能够监控网络上各类协议的数据包,并提供详细的流量信息,可以帮助用户诊断网络问题、调试应用程序、以及进行网络安全分析。

2、背景与起源

tcpdump 的起源可以追溯到互联网协议栈(TCP/IP)的发展和网络协议分析的需求。上世纪80年代末,随着以太网和互联网协议的普及,网络设备的复杂度和网络通信的数量不断增加。网络故障、性能问题以及安全事件的诊断变得愈发困难。

Van Jacobson 和 Craig Leres 的团队在这一背景下开发了 tcpdump。它的设计基于对数据包捕获和分析的强大需求,通过简洁、有效的方式帮助工程师和研究人员对网络通信进行可视化分析和故障排查。tcpdump 最初是为 UNIX 操作系统设计的,利用了 BSD 套接字接口(socket API)来捕获网络数据包。

3、发展历程

tcpdump 在最初的几十年里持续发展,并不断扩展其功能。

1987年:初始版本发布

- tcpdump 最早由 Van Jacobson 和 Craig Leres 开发,作为一个简洁的工具来捕获和分析网络数据包。

- 它基于 BSD 操作系统的 libpcap(Packet Capture Library)库,这为网络包的捕获提供了低级别的接口。

1990年代:逐渐流行

- 在 1990 年代初期,tcpdump 得到了广泛的应用,成为系统管理员、网络工程师和安全研究员的基本工具。

- 随着互联网的扩展和局域网(LAN)技术的普及,网络数据包的分析需求增加,tcpdump 的功能不断增强,支持了更多的协议和操作系统。

1997年:libpcap库的独立

- libpcap 被从 tcpdump 中独立出来,成为一个独立的库。libpcap 是一个跨平台的网络数据包捕获库,它可以被其他程序(如 Wireshark)使用。它为操作系统提供了访问网络接口的标准接口,从而简化了网络包的捕获过程。

2000年代:开放源代码和社区参与

- tcpdump 被发布为开源软件,进一步吸引了全球网络工程师、开发者和安全专家的关注和贡献。

- 开源后,tcpdump 的代码不断更新,加入了更多的网络协议支持和分析功能。

- 多种新的输出格式(如 JSON 格式)和高级功能(如协议解码和更强的过滤功能)被集成进 tcpdump。

2010年代:成为网络分析标准工具

- 随着互联网规模的不断扩大和对网络安全的需求增加,tcpdump 成为网络分析领域的标准工具之一。

- 许多网络分析、故障排除和安全事件响应工作都依赖 tcpdump 来捕获、分析和排查网络流量。

- 在这段时间内,tcpdump 不断提升其性能和可用性,支持更多的协议和更加复杂的过滤功能。

现代:兼容性与多平台支持

- tcpdump 支持 Linux、macOS、Windows 等多个平台,广泛应用于多种操作系统的网络管理和故障排查工作。

- 现代版本的 tcpdump 也支持更多的高级功能,如 SSL/TLS 解码、IPv6 支持等。

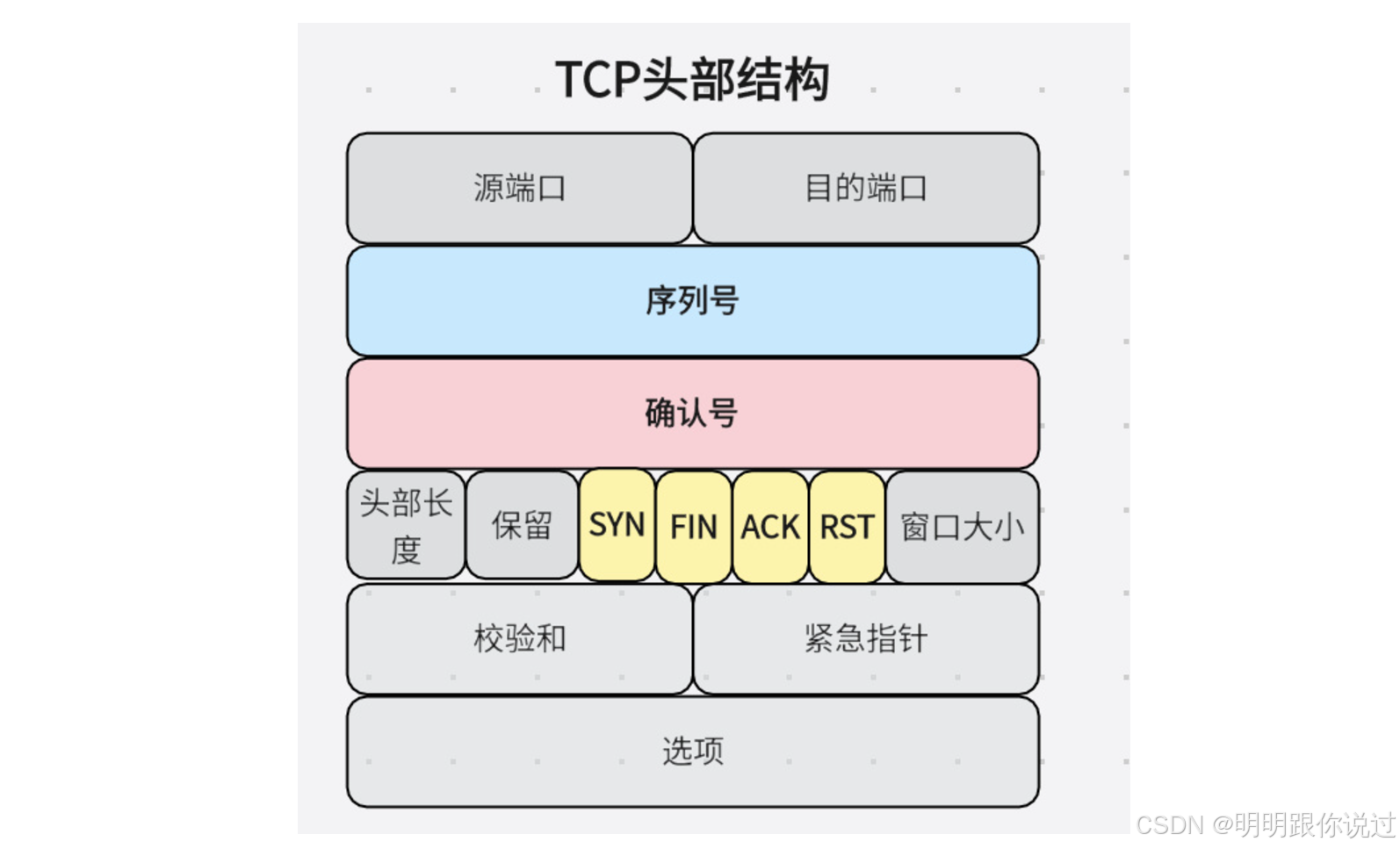

二、tcpdump的工作原理

1、数据包捕获机制

tcpdump 的核心功能是捕获通过网络接口传输的数据包。它使用了底层的网络捕获库 libpcap 来实现这一功能。libpcap 提供了一个跨平台的接口,允许 tcpdump 访问操作系统的网络栈并捕获数据包。

2、工作流程

tcpdump 的工作流程可以分为以下几个步骤:

1. 初始化和配置

- tcpdump 通过命令行参数配置捕获的网络接口、过滤表达式、输出格式等选项。

- 初始化 libpcap 库,并设置捕获参数(如数据包的最大长度、是否混杂模式等)。

2. 打开网络接口

- tcpdump 使用 libpcap 库打开指定的网络接口进行数据包捕获。通常,这需要管理员权限,因为直接访问网络接口需要特权操作。

3. 设置过滤器

- tcpdump 使用 Berkeley Packet Filter (BPF) 语法来设置数据包过滤器。过滤器在内核态运行,确保只捕获匹配过滤条件的数据包,从而提高效率。

- 过滤器可以根据各种条件(如源地址、目的地址、端口号、协议类型等)进行配置。

4. 捕获数据包

- tcpdump 开始捕获通过网络接口传输的数据包。捕获的数据包会被复制到用户态供进一步处理。

- 捕获过程中,tcpdump 可以实时显示数据包信息,或者将数据包保存到文件以供后续分析。

5. 解析和显示数据包

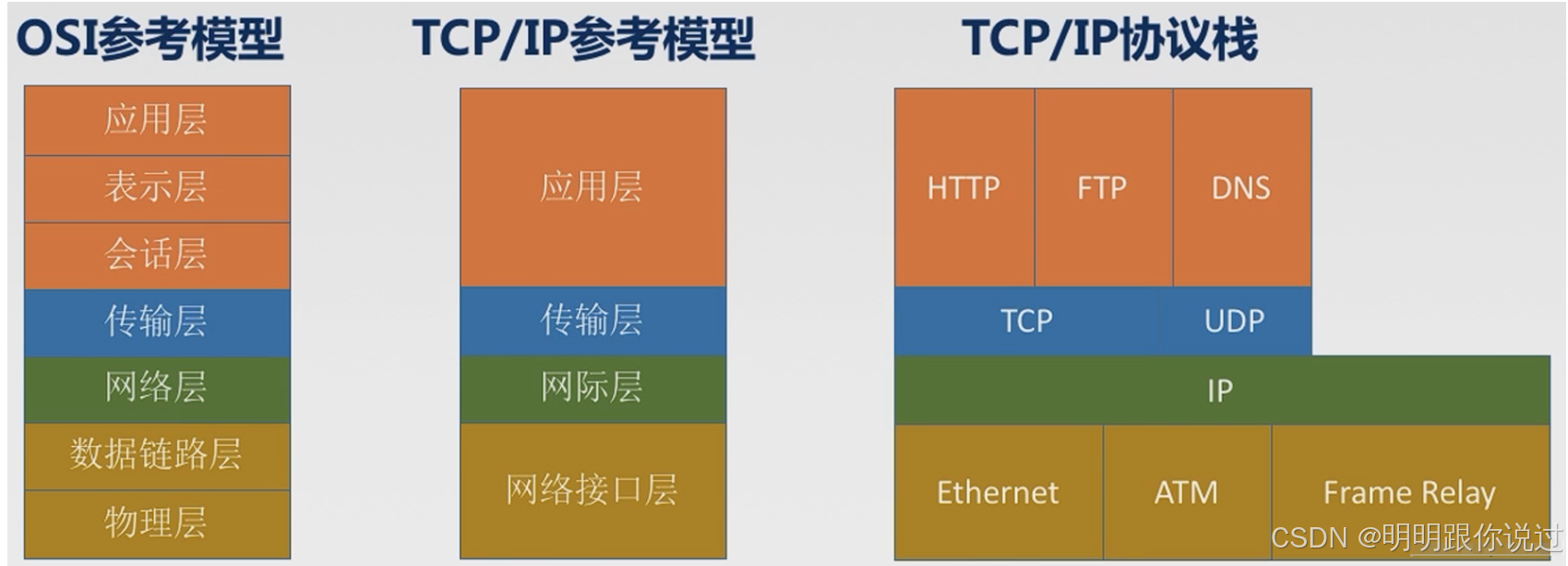

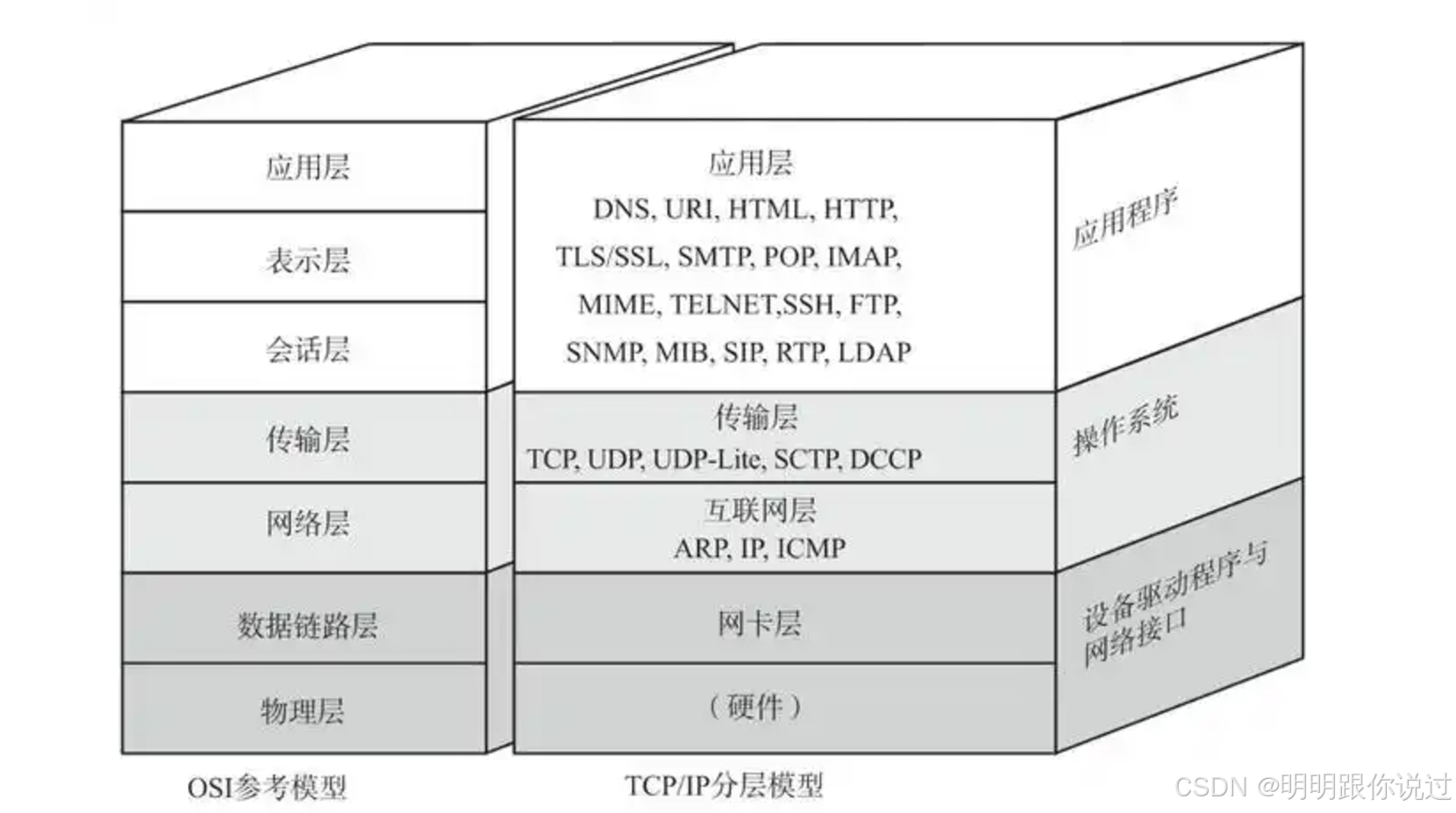

- tcpdump 解析捕获到的数据包,解码不同协议层的信息(如链路层、网络层、传输层和应用层)。

- 解码后的数据包信息根据用户配置的格式进行显示,包括时间戳、源地址、目的地址、协议类型、数据长度等。

6. 输出和记录

- 捕获的数据包可以以不同格式输出到终端、保存到文件,或者通过管道传输到其他工具进行进一步处理。

- tcpdump 提供多种输出格式,如文本格式、十六进制转储格式等,以适应不同的分析需求。

三、tcpdump的安装

在Linux系统中安装tcpdump非常简单。不同的Linux发行版可能有不同的包管理工具。下面是一些常见Linux发行版上安装tcpdump的方法:

1、使用APT包管理器(Debian, Ubuntu)

在Debian和基于Debian的系统(如Ubuntu)上,可以使用APT包管理器来安装tcpdump:

sudo apt update

sudo apt install tcpdump

2、使用YUM包管理器(CentOS, RHEL)

在CentOS和基于RHEL的系统上,可以使用YUM包管理器来安装tcpdump:

sudo yum install tcpdump

3、使用DNF包管理器(Fedora)

在Fedora上,可以使用DNF包管理器来安装tcpdump:

sudo dnf install tcpdump

4、使用ZYpp包管理器(openSUSE)

在openSUSE上,可以使用ZYpp包管理器来安装tcpdump:

sudo zypper install tcpdump

5、验证安装

安装完成后,可以通过以下命令验证tcpdump是否安装成功:

tcpdump --version

如果安装成功,该命令将输出tcpdump的版本信息。

四、tcpdump命令详解

1、基本语法

tcpdump [options] [expression]- options:指定 tcpdump 的运行选项(如指定网络接口、设置抓包文件等)。

- expression:指定过滤条件,决定抓取哪些类型的数据包。

2、常用选项

1. -i <interface>

指定监听的网络接口。

tcpdump -i eth0

默认情况下,tcpdump 会监听所有的网络接口。如果你想指定某个接口(如 eth0),可以使用该选项。

2. -n

避免将主机名解析成IP地址,显示IP地址而不是主机名。

tcpdump -n

默认情况下,tcpdump 会解析地址(如将 192.168.1.1 解析为主机名)。使用 -n 选项可以禁用DNS解析,直接显示IP地址,抓包速度更快。

3. -v, -vv, -vvv

设置详细级别。-v 显示较多的包信息,-vv 显示更详细的,-vvv 显示最详细的信息。

tcpdump -v

可以使用多个 -v 来增加详细程度。

4. -X

显示数据包的十六进制和ASCII格式的内容。

tcpdump -X

此选项会打印出每个数据包的十六进制和ASCII表示,方便查看实际的通信数据。

5. -c <count>

指定捕获数据包的数量。捕获指定数量的数据包后,tcpdump 会停止。

tcpdump -c 10

捕获 10 个数据包后停止。

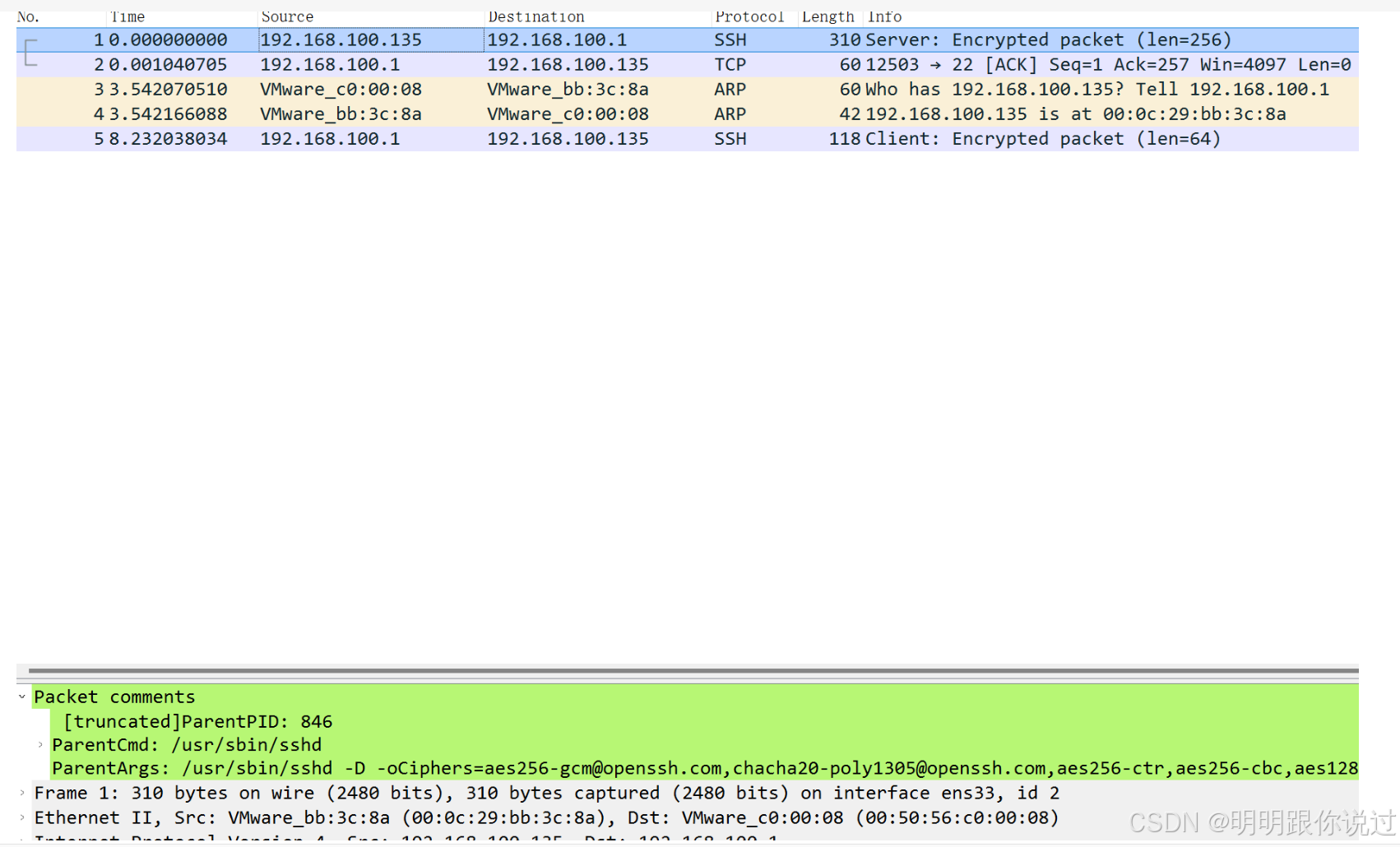

6. -w <file>

将捕获的数据包保存到文件中。

tcpdump -w capture.pcap

使用该选项可以将捕获的包保存到指定的文件中,之后可以通过 Wireshark 或其他工具打开 .pcap 文件进行详细分析。

7. -r <file>

读取一个 tcpdump 捕获的 .pcap 文件并显示其内容。

tcpdump -r capture.pcap

此选项允许你读取之前保存的抓包文件并查看其内容。

8. -s <snaplen>

设置捕获数据包的快照长度(默认值为 262144 字节)。这决定了每个包的最大捕获大小。

tcpdump -s 0

使用 -s 0 可以捕获整个数据包(包括数据包中的所有内容),而不是只捕获数据包的头部。

9. -l

将输出结果以行缓冲的方式显示,适用于实时分析。

tcpdump -l

实时显示捕获的数据包,不会被系统缓存。

10. -A

打印数据包的 ASCII 内容,适用于查看 HTTP、DNS 等文本协议的数据。

tcpdump -A

这个选项会显示数据包的ASCII内容,便于分析协议的文本内容。

11. -q

减少输出的详细信息,仅显示数据包的基本信息。

tcpdump -q

适用于快速查看数据包的基本概况。

3、常用过滤表达式

过滤表达式允许你定义哪些数据包会被捕获。tcpdump 支持多种过滤条件,包括按协议、IP地址、端口等。

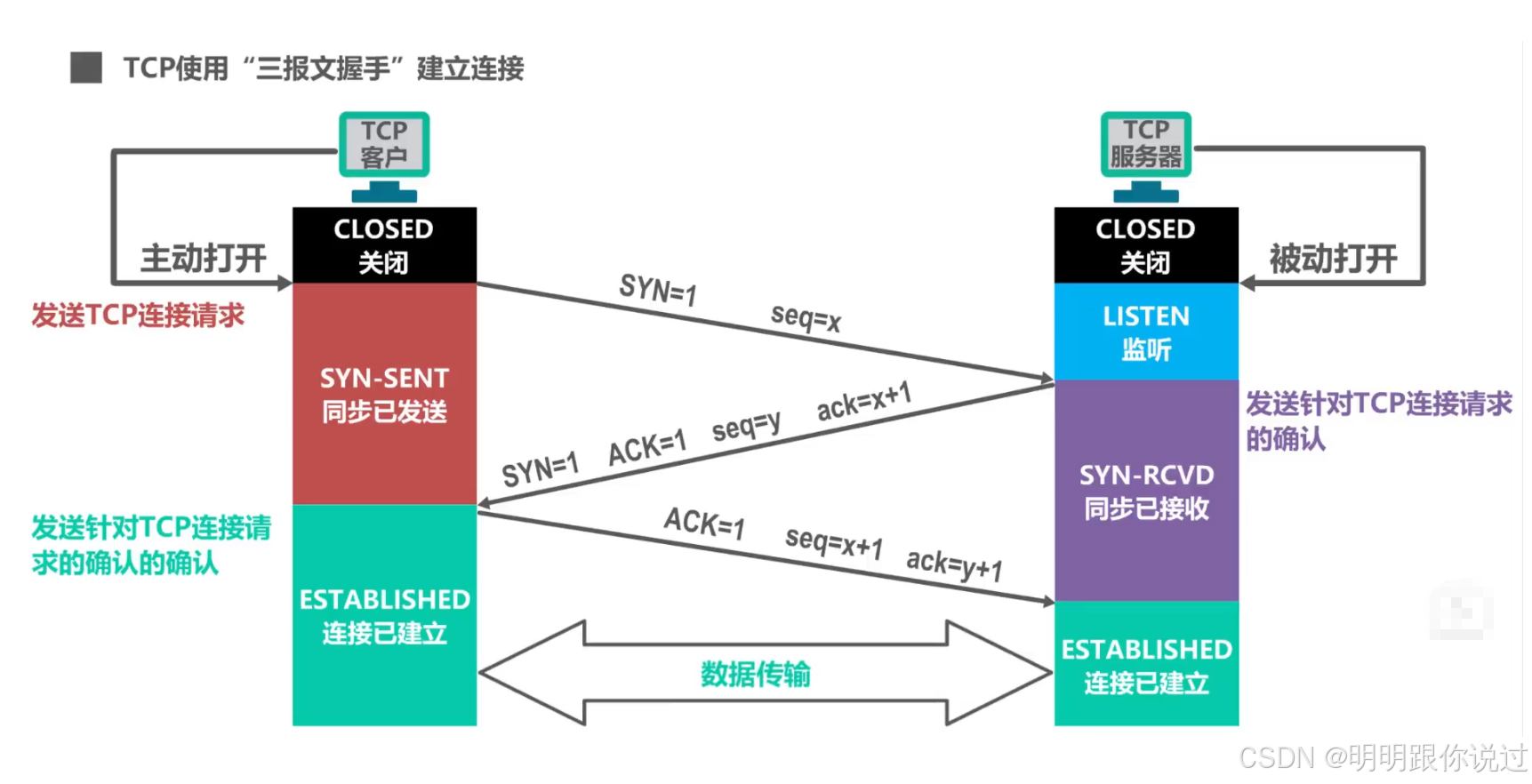

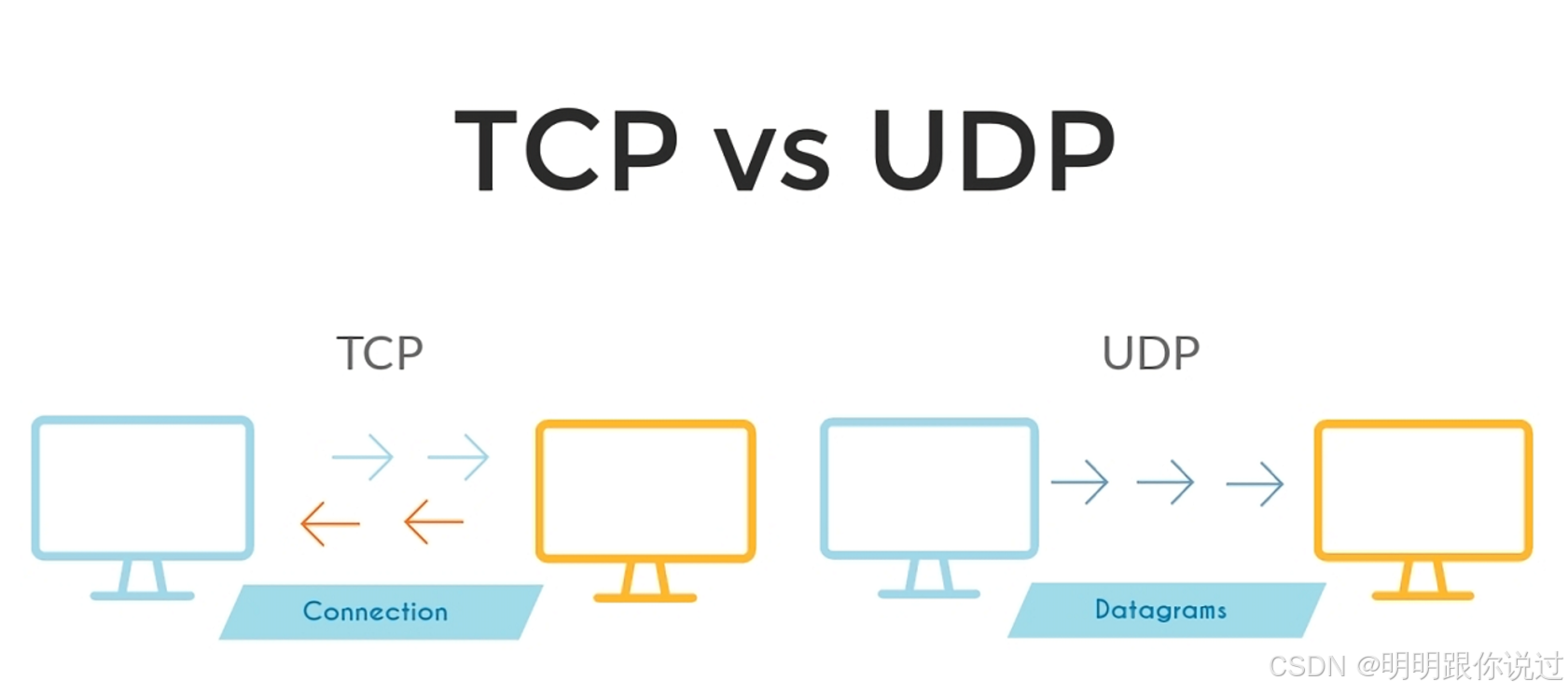

1. 按协议过滤

- tcp:捕获TCP协议的数据包。

- udp:捕获UDP协议的数据包。

- icmp:捕获ICMP协议的数据包(如ping)。

- ip:捕获所有IP协议的数据包。

tcpdump tcp

tcpdump udp

tcpdump icmp

2. 按IP地址过滤

- host <ip>:捕获与指定IP地址相关的所有数据包。

- src <ip>:捕获源IP地址为指定IP的数据包。

- dst <ip>:捕获目标IP地址为指定IP的数据包。

tcpdump host 192.168.1.1

tcpdump src 192.168.1.1

tcpdump dst 192.168.1.1

3. 按端口过滤

- port <port>:捕获指定端口的数据包。

- src port <port>:捕获源端口为指定端口的数据包。

- dst port <port>:捕获目标端口为指定端口的数据包。

tcpdump port 80

tcpdump src port 443

tcpdump dst port 53

4. 逻辑运算符

你可以使用逻辑运算符(如 and, or, not)来组合多个过滤条件。

- and:表示与运算。

- or:表示或运算。

- not:表示取反运算。

tcpdump tcp and src 192.168.1.1 and dst port 80

tcpdump tcp or udp

tcpdump not src 192.168.1.1

4、示例

捕获所有经过 eth0 接口的 TCP 数据包:

tcpdump -i eth0 tcp

捕获来自 192.168.1.1 且目标端口为 80 的数据包:

tcpdump src 192.168.1.1 and dst port 80

将数据包保存到文件中:

tcpdump -i eth0 -w output.pcap

捕获 ICMP 数据包并实时显示:

tcpdump icmp -l

捕获 HTTP(端口 80)流量并显示 ASCII 内容:

tcpdump port 80 -A

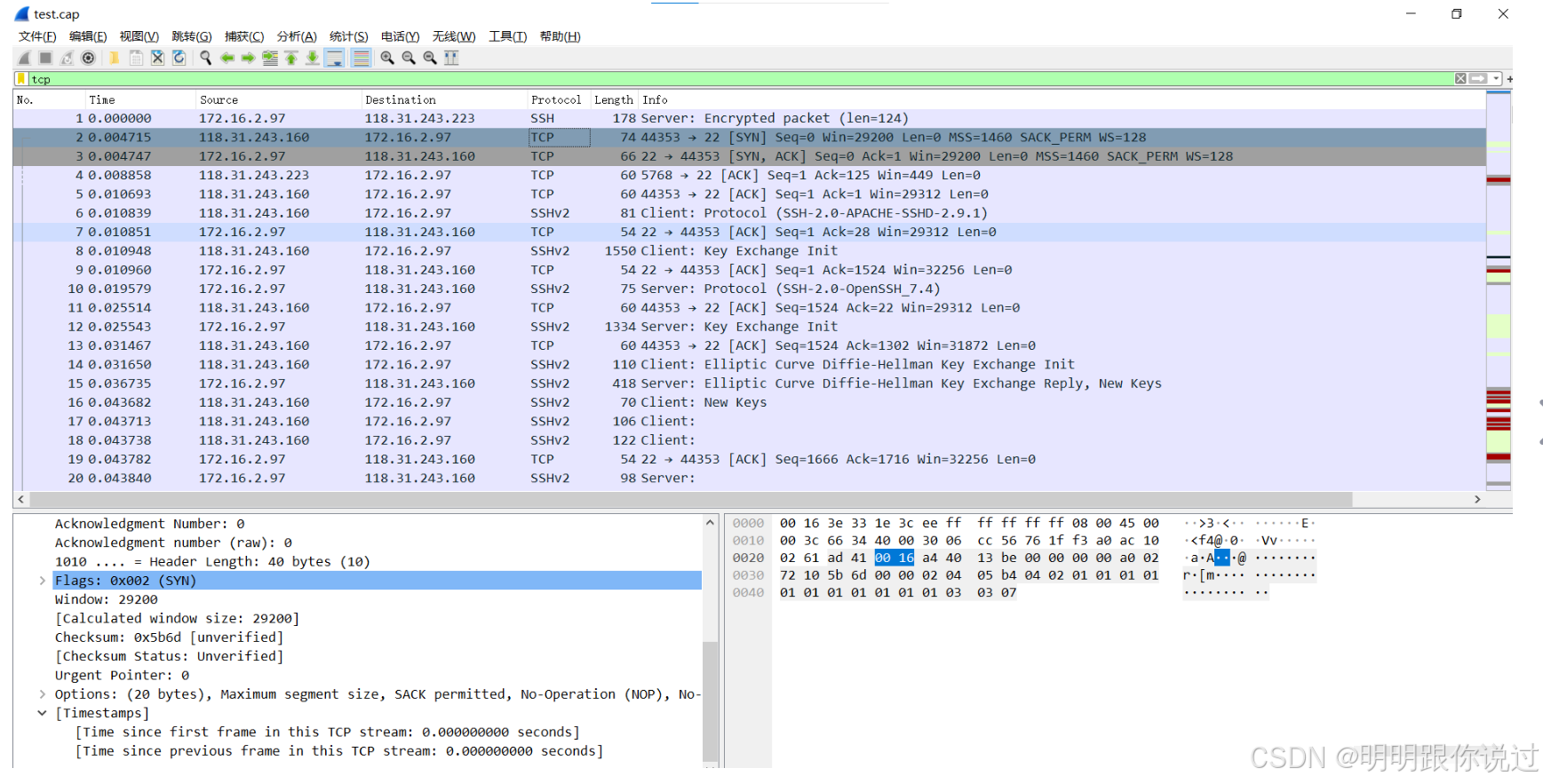

5、高级用法

1. 捕获特定网络流量并显示部分数据包

tcpdump -i eth0 'src host 192.168.1.1 and dst port 80' -X

2. 捕获并分析一个特定的 TCP 会话

捕获与 TCP 会话相关的所有包,并保存到文件中:

tcpdump -i eth0 tcp port 80 and 'src host 192.168.1.1' -w session.pcap

💕💕💕每一次的分享都是一次成长的旅程,感谢您的陪伴和关注。希望这些关于Linux的文章能陪伴您走过技术的一段旅程,共同见证成长和进步!😺😺😺

🧨🧨🧨让我们一起在技术的海洋中探索前行,共同书写美好的未来!!!

原文地址:https://blog.csdn.net/weixin_53269650/article/details/143948188

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!