网络安全问题概述

1.1.计算机网络面临的安全性威胁

-

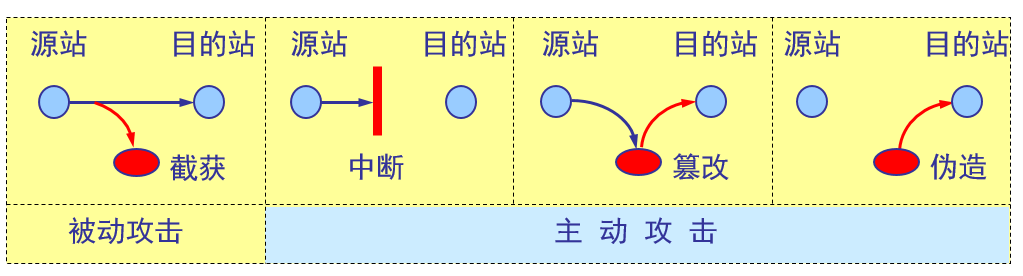

计算机网络上的通信面临以下的四种威胁:

(1) 截获——从网络上窃听他人的通信内容。

(2) 中断——有意中断他人在网络上的通信。

(3) 篡改——故意篡改网络上传送的报文。可应用于域名重定向,即钓鱼网站。

(4) 伪造——伪造信息在网络上传送。

-

截获信息的攻击称为被动攻击,而更改信息和拒绝用户使用资源的攻击称为主动攻击。

image-20200202223357153

1.2.被动攻击和主动攻击

-

在被动攻击中,攻击者只是观察和分析某一个协议数据单元 PDU 而不干扰信息流。

-

主动攻击是指攻击者对某个连接中通过的 PDU 进行各种处理。

更改报文流 ;

拒绝报文服务 ;

伪造连接初始化 ;

1.3.计算机网络通信安全的目标

- 防止析出报文内容;

- 防止通信量分析;

- 检测更改报文流;

- 检测拒绝报文服务;

- 检测伪造初始化连接。

1.4.恶意程序(rogue program)

- 计算机病毒——会“传染”其他程序的程序,“传染”是通过修改其他程序来把自身或其变种复制进去完成的。主要影响为更改系统设置,删除文件等,比如"熊猫烧香"。

- 计算机蠕虫——通过网络的通信功能将自身从一个结点发送到另一个结点并启动运行的程序。影响为逐渐占用CPU资源,直到耗尽计算机的CPU使计算机重启。

- 特洛伊木马——一种程序,它执行的功能超出所声称的功能。比如盗号木马,灰鸽子木马:中了木马计算机就会被人远程操控。特点为需要与外界网络通信。判断计算机是否中了木马程序:1.查看会话:netstat -n 是否有可疑会话;2.运行 msconfig 查看计算机安装的服务,隐藏微软服务,观察是否有可疑的服务;3.安装杀毒软件。

- 逻辑炸弹——一种当运行环境满足某种特定条件(比如按时间)时执行其他特殊功能的程序。

1.5.计算机网络安全的内容

- 保密性;

- 安全协议的设计 ;

- 访问控制 ;

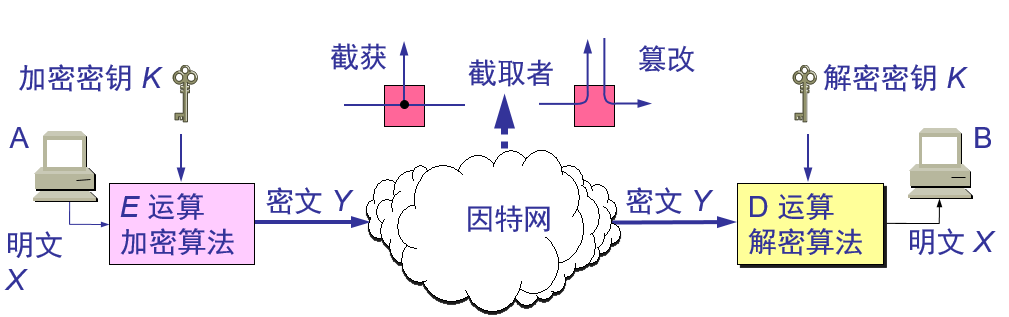

1.6.一般的数据加密模型

image-20200202224812403

**重要概念 **

- 密码编码学(cryptography)是密码体制的设计学,而密码分析学(cryptanalysis)则是在未知密钥的情况下从密文推演出明文或密钥的技术。密码编码学与密码分析学合起来即为密码学(cryptology)。

- 如果不论截取者获得了多少密文,但在密文中都没有足够的信息来唯一地确定出对应的明文,则这一密码体制称为无条件安全的,或称为理论上是不可破的。

- 如果密码体制中的密码不能被可使用的计算资源破译,则这一密码体制称为在计算上是安全的。

多抽出1分钟来学习,让你的生命更加精彩!

原文地址:https://blog.csdn.net/2401_88857275/article/details/143972957

免责声明:本站文章内容转载自网络资源,如侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!