网络安全设备系列--安全隔离网闸

0x00 定义:

网闸(GAP)全称安全隔离网闸。安全隔离网闸是一种由带有多种控制功能专用硬件在电路上切断网络之间的链路层连接,并能够在网络间进行安全适度的应用数据交换的网络安全设备。

网闸在两个不同安全域之间,通过协议转换的手段,以信息摆渡的方式实现数据交换,且只有被系统明确要求传输的信息才可以通过。其信息流一般为通用应用服务。

网闸的一个基本特征,就是内网与外网永远不连接,内网和外网在同一时间最多只有一个同隔离设备建立数据连接,可以是两个都不连接,但不能两个同时都连接。

0x01 功能模块:

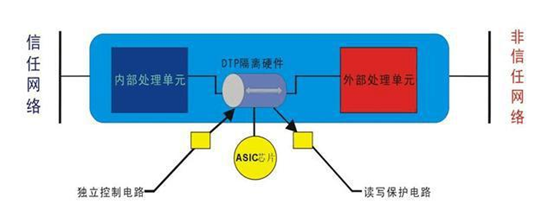

网闸的硬件主要包括三部分:分别是专用安全隔离切换装置(数据暂存区)、内部处理单元和外部处理单元。系统中的专用安全隔离切换装置分别连接内部处理单元和外部处理单元。这种独特和巧妙的设计,保证了安全隔离切换装置中的数据暂存区在任一时刻仅连通内部或者外部处理单元,从而实现内外网的安全隔离

0x02 工作流程:

专有检测模块对请求数据进行合法性检查,剥离原有协议成裸数据,进行内容检查;

外网的数据重组模块对请求数据进行重组,还原为标准通信协议;

外网摆渡传输模块将重组后的信息摆渡到内网;

内网专有检测模块对收到外网的数据进行病毒检查、解析、过滤等处理。

内网的数据重组模块重组数据,并还原为标准通讯协议,回传到内网;

(author https://www.cnblogs.com/Shepherdzhao/)

0x03 主要功能 :

抵御基于操作系统漏洞攻击行为

安全隔离网闸的双主机之间是物理阻断的,无连接的,因此,黑客不可能扫描内部网络的所有主机的操作系统漏洞,无法攻击内部,包括安全隔离网闸的内部主机系统。

抵御基于TCP/IP漏洞的攻击

由于安全隔离网闸的主机系统把TCP/IP协议头全部剥离,以原始数据方式在两主机系统间进行“摆渡”,网闸的接受请求的主机系统与请求主机之间建立会话,因此,对于目前所有的如源地址欺骗、伪造TCP序列号、SYN攻击等TCP/IP漏洞攻击是完全阻断的。

抵御木马将数据外泄

安全隔离网闸对于每个应用都是在应用层进行处理,并且策略需按照应用逐个下达,同时对于目的地址也要唯一性指定,因此内部主机上的木马是无法实现将数据外泄的。并且木马主动发起的对外连接也将直接被隔离设备切断。

抵御基于文件的病毒传播

安全隔离网闸在理论上是完全可以防止基于文件的攻击,如病毒等。病毒一般依附在高级文件格式上,低级文件格式则不会有病毒,因此进行文件“摆渡”的时候,可以限制文件的类型,如只有文本文件才可以通过“摆渡”,这样就不会有病毒。另外一种方式,是剥离重组方式。剥离高级格式,就消除了病毒的载体,重组后的文件,不会再有病毒。这种方式会导致效率的下降,一些潜在的危险的格式可能会被禁止。

抵御DoS/DDoS攻击

安全隔离网闸自身特有的无连接特性,能够很好的防止DoS或DDoS攻击穿过隔离设备攻击服务器。但也不能抵御针对安全隔离设备本身的DDoS攻击。

安全性高

内外网主机系统分别有独立于网络接口的专用管理接口,同时对于运行的安全策略需要在两个系统分别下达,并通过统一的任务号进行对应。以此达到高安全。即使系统的外网处理单元瘫痪,网络攻击也无法触及内网处理单元。

设备联动

可结合防火墙、IDS、VPN等安全设备运行,形成综合网络安全防护平台。

原文地址:https://blog.csdn.net/2401_88220102/article/details/143944154

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!