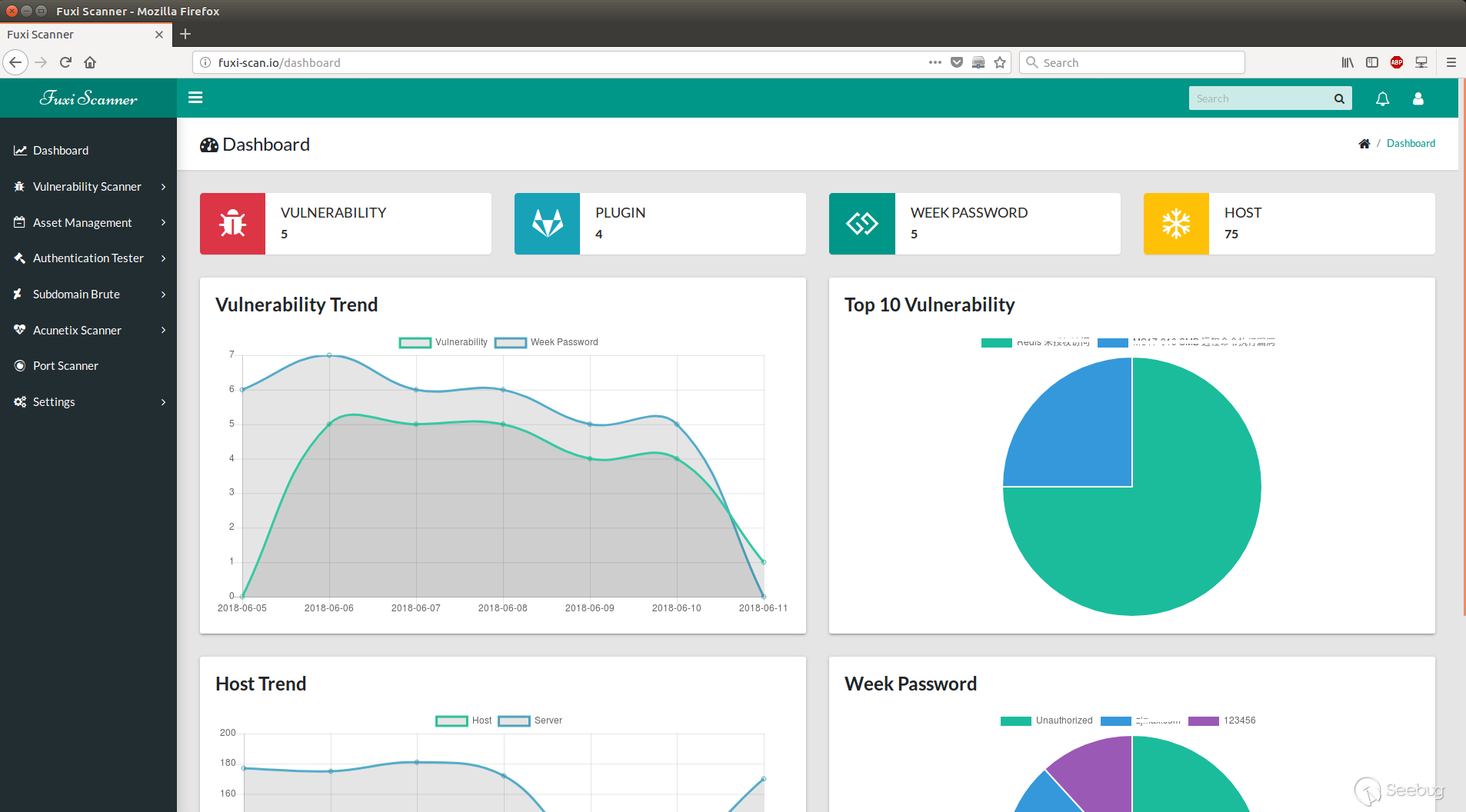

开源网络安全检测工具——伏羲 Fuxi-Scanner

伏羲是一款开源的网络安全检测工具,适用于中小型企业对企业信息系统进行安全巡航检测

本系统通过模块化提供多种安全功能

- 基于插件的漏洞扫描功能

- 持续化漏洞管理

- 多种协议的弱口令检测

- 企业子域名收集

- 企业 IT 资产管理及服务发现

- 端口扫描

- AWVS(Acunetix Web Vulnerability Scanner) 接口调用

截图

伏羲 Fuxi-Scanner其他学习文档: [个人学习] 伏羲 Fuxi scanner - 简书

快速开始(docker)

| 1 2 |

|

| 1 2 3 |

|

等待10s,浏览器打开 http://127.0.0.1:5000,检查fuxi是否开始工作

默认用户名:fuxi

默认密码:whoami

应用程序重启:docker restart fuxi_docker

数据和日志将保存到: /your_volume/fuxi

安装

依赖关系:Linux python3.x redis mongoDB

获取项目:

| 1 2 3 |

|

创建配置文件:

| 1 2 3 |

|

开始使用fuxi

| 1 2 3 4 |

|

漏洞扫描功能

该模块主要设计初衷是为了对互联网新爆发的安全漏洞进行快速响应及风险排查,以及对已发现的漏洞修复情况进行追踪,该模块可以和资产服务发现模块结合使用,进行快速应急响应

该模块通过调用知道创宇开源扫描器 Pocsuite 进行扫描,具备编码能力的可以根据模版快速开发插件,不具备插件编写能力的可以通过SeeBug 社区获取

本项目不提供漏洞插件,互联网上有项目提供了很多的 Pocsuite 插件,可以在Github上进行搜索,建议不要执着于插件数量,不要当成漏扫使用哦

扫描任务周期可以选择单次、每日、周及每月,扫描对象可以是单个 IP、网段或者 Url

扫描插件通过插件模块中新增插件进行上传,插件必须符合 PoC 编写规范及要求说明

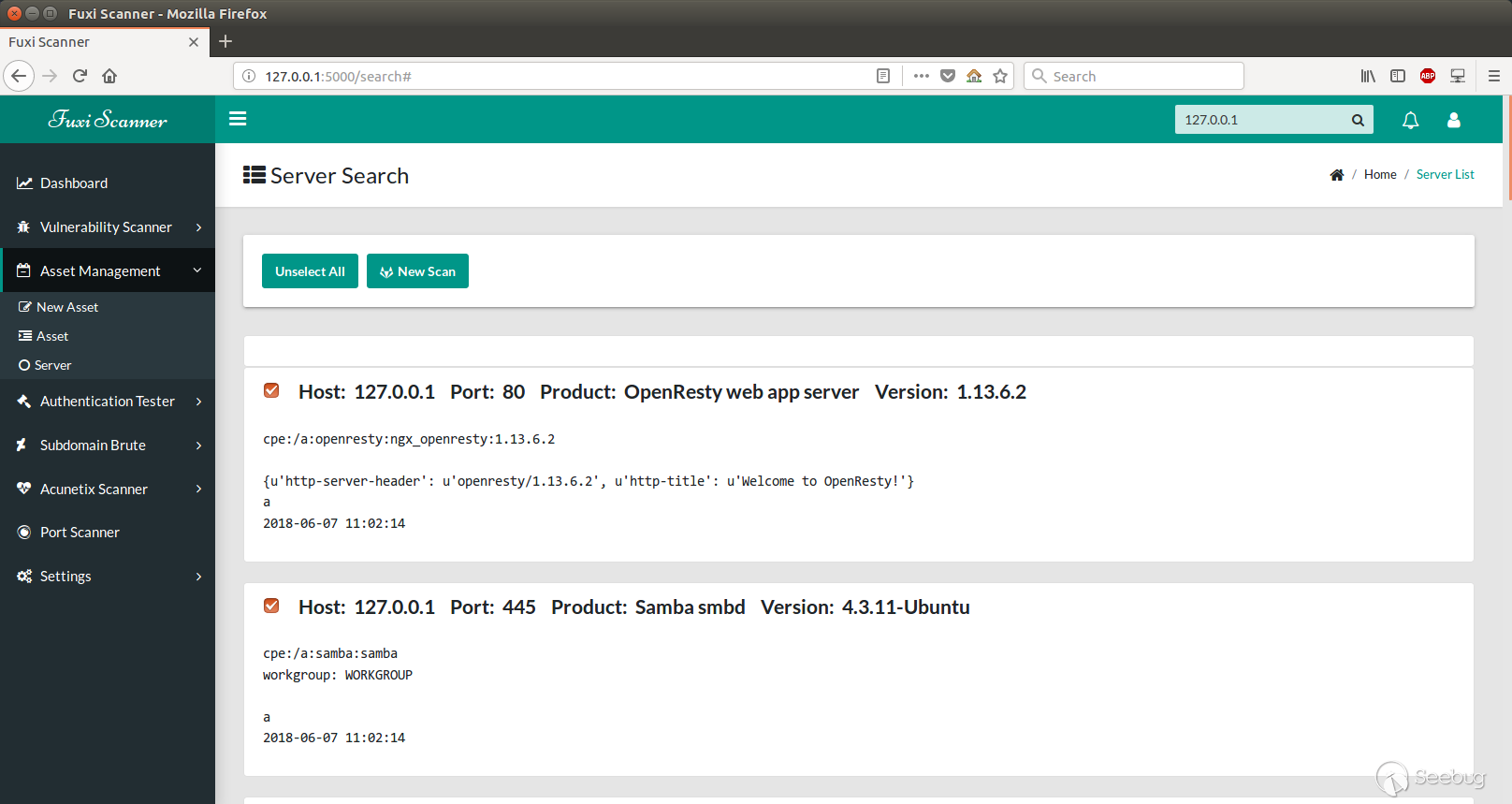

资产管理功能

该模块具备资产管理,资产服务发现功能

企业安全人员可以根据信息系统对IT资产进行划分,创建不同的资产库,通过资产库可以灵活的创建扫描漏洞任务

资产服务发现模块通过调用 Nmap 对资产库主机进行端口扫描,并将结果入库,企业安全人员可以通过关键字搜索功能筛选出符合条件的服务添加到漏洞扫描任务中

搜索使用右上角搜索框,不要使用服务列表中的筛选功能

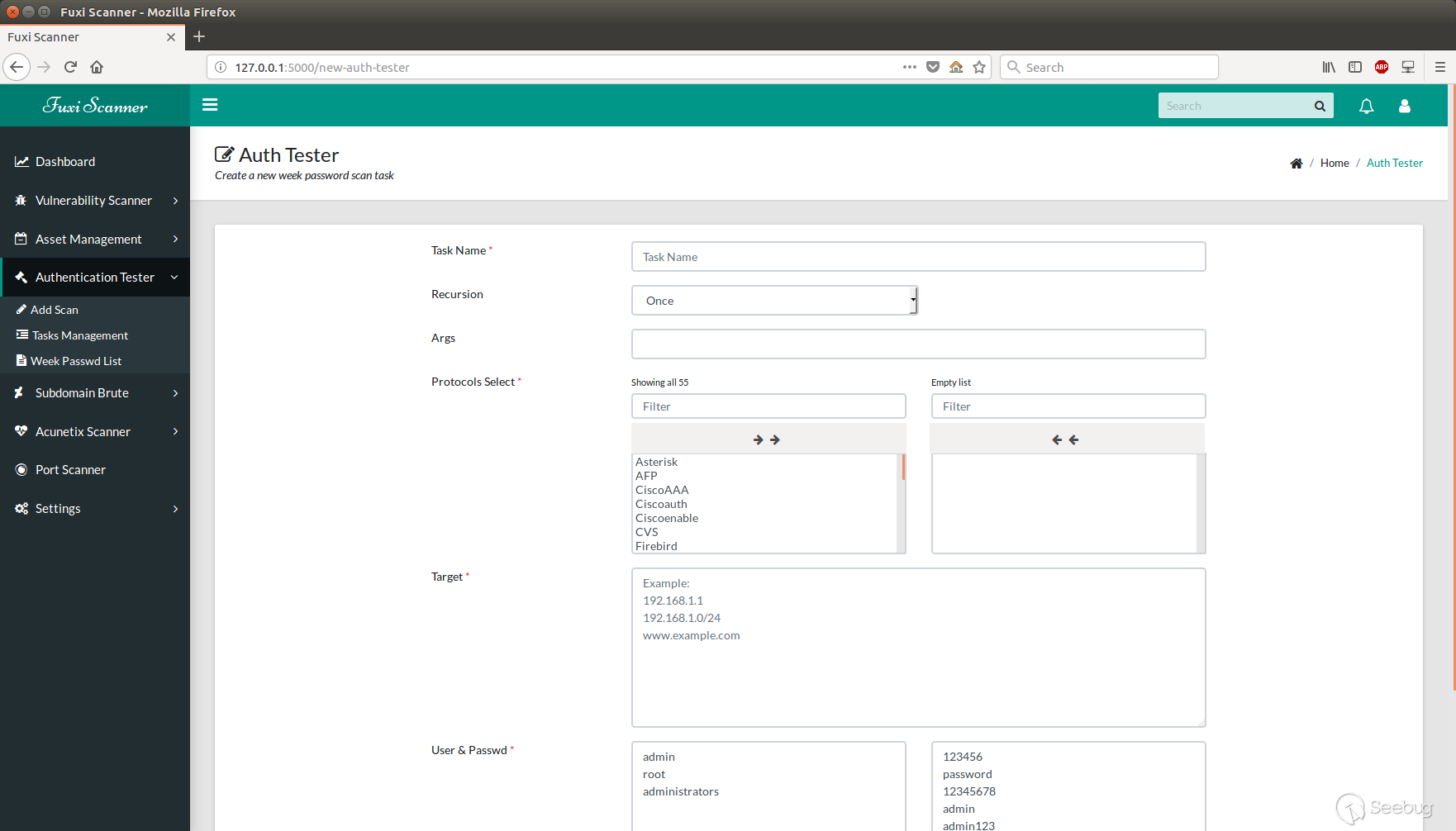

认证安全检测

后端调用hydra进行扫描,目前支持55种常见协议:

Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET,

HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS,

POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

扫描任务周期可以选择单次、每日、周及每月,扫描对象可以是单个 IP、网段或者 Url

该功能采用模块化方式实现,具备开发能力可以自由添加其他协议破解插件,具体实现会在 WiKi 进行公布

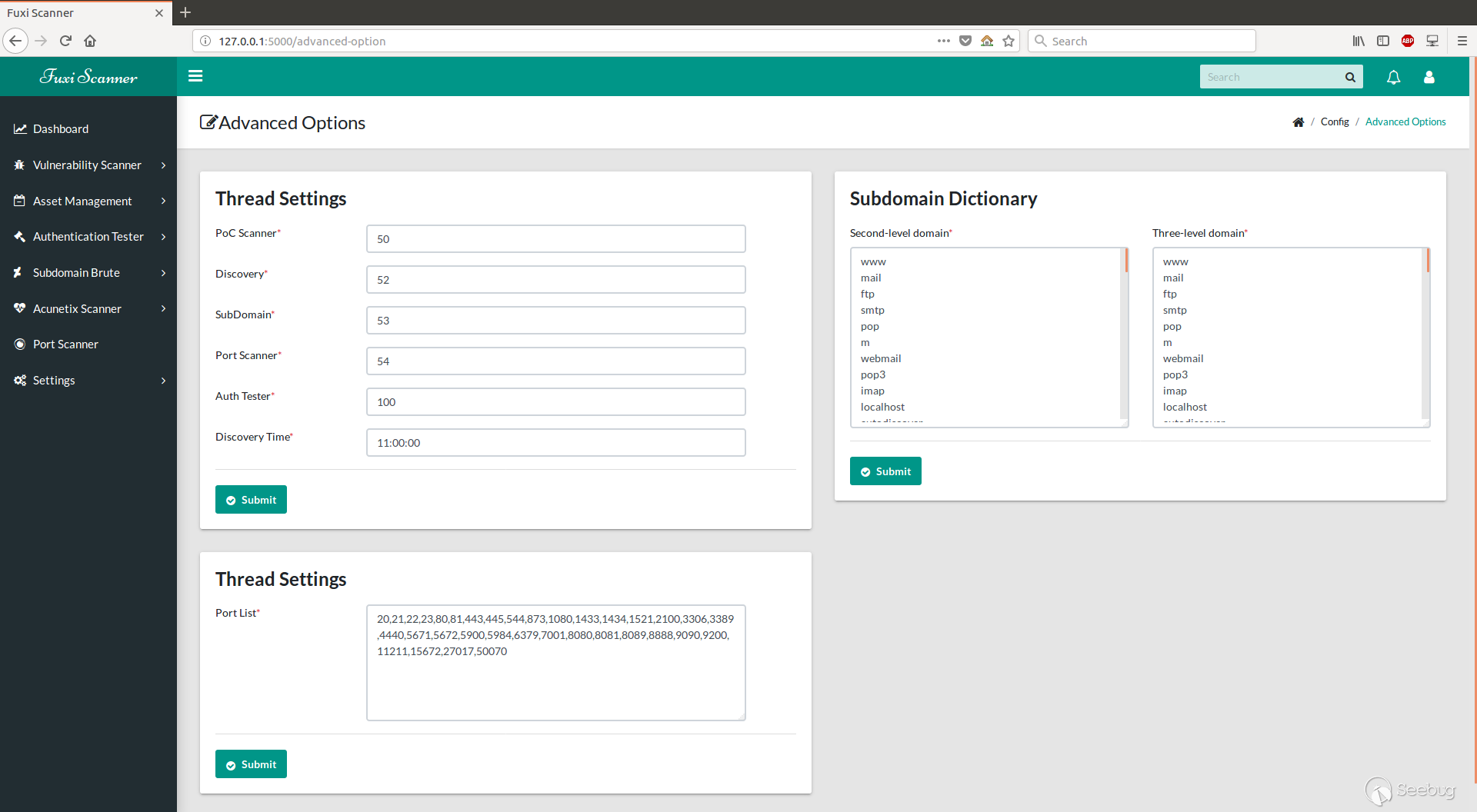

子域名收集模块

通过基于字典的暴力猜解方式收集企业子域名,可以在系统高级设置配置字典,项目tests文件夹下提供了一份域名字典

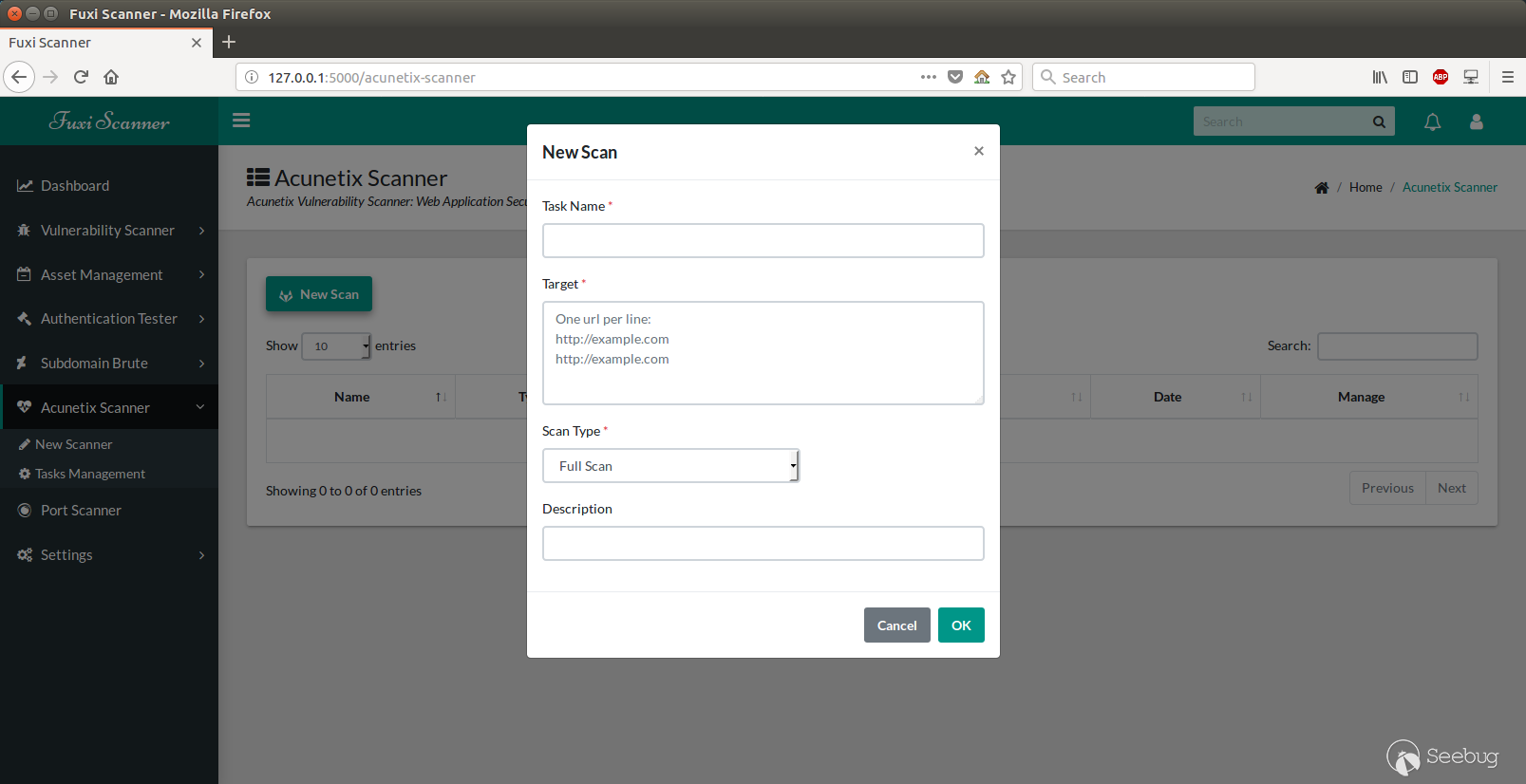

Acunetix Scanner 接口调用

AWVS 11 不能同时添加多个 URL 地址,该模块通过调用 AWVS 接口进行批量扫描,需在instance/config.py配置AWVS接口地址及Key

目前支持任务删除,报告批量下载功能

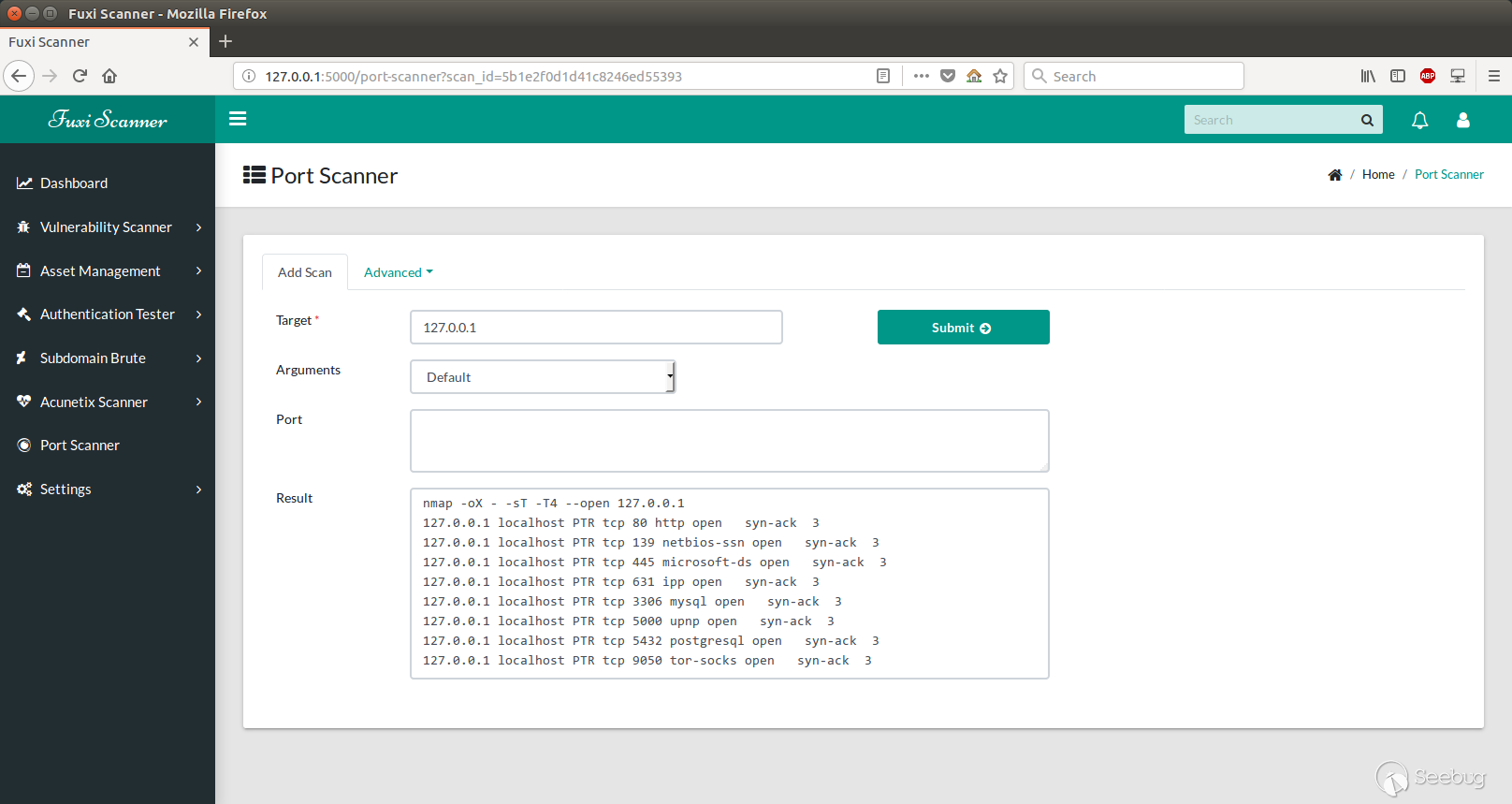

端口扫描

一个端口扫描的辅助功能,用于临时的端口探测,存货主机发现,等等

系统设置

各模块扫描线程数,子域名字典配置,端口配置

原文地址:https://blog.csdn.net/noob1561/article/details/143991547

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!