计算机网络-IPSec VPN基础实验一(主模式)

一、IPSec VPN配置概述

前面我们大致学习了IPSec的基本概念和工作原理了,现在开始尝试用实践模拟来加深印象吧。实际工作中实现IPSec的方式有很多中,需要根据企业网络现状、预算、设备性能等进行考虑,比如设备是否支持?使用路由器还是防火墙部署?是否固定专线或者拨号网络?单分支与多分支互联等情况都不尽相同。

先根据我实际工作中应用到的技术与理论进行一个结合吧,如果有不同的欢迎交流。

-

一般在企业出口使用IPSec技术搭建的VPN称为IPSec VPN -

IPSec VPN要求分支与总部内网网段不能重叠,需要提前进行网段的划分 -

目前我接触的一般情况下至少需要一方具有公网IP -

主模式与野蛮模式需要考虑是否有公网IP以及是否经过中间NAT设备 -

主要的区别在IKE协商方式、加解密算法的一些区别

1.1 安全提议

在华为以及华三设备中通过配置安全体验来定义一些如加密算法、认证算法、传输模式等内容,在IKE中又分为IKE 安全提议(ike proposal)以及IPSec 安全提议(ipsec proposal)。

ike proposal可选配置:

ike-proposal-1 interface view commands:

arp-ping ARP-ping

authentication-algorithm Config hash algorithm # 认证算法:MD5、SHA等

authentication-method Specify authentication method # 认证方式(密码、RSA签名等)

backup Backup information

clear Clear

dh Specify DH group

dialer Dialer

display Display information

encryption-algorithm Specify encryption algorithm # 加密算法:DES、AES等

mtrace Trace route to multicast source

ping <Group> ping command group

prf Configure prf method

quit Exit from current mode and enter prior mode

reset <Group> reset command group

return Enter the privileged mode

sa Specify IKE SA parameters # SA超时时间

test-aaa Accounts test

tracert <Group> tracert command group

undo Negate a command or set its defaults

ipsec proposal可选配置:

[fengbu-ipsec-proposal-1]?

ipsec-proposal interface view commands:

ah AH protocol defined in RFC2402 # 使用AH安全协议,缺省为ESP

arp-ping ARP-ping

backup Backup information

clear Clear

dialer Dialer

display Display information

encapsulation-mode Specify the packet encapsulation mode of security protocol # 传输模式、隧道模式

esp Specify the parameters of ESP protocol(RFC2406) # 定义ESP使用的加密与解密算法

mtrace Trace route to multicast source

ping <Group> ping command group

quit Exit from current mode and enter prior mode

reset <Group> reset command group

return Enter the privileged mode

test-aaa Accounts test

tracert <Group> tracert command group

transform Specify the security protocol used to transform packet

undo Negate a command or set its defaults

1.2 IKE对等体

配置中使用 ike peer 来定义分支或者站点。

ike peer zongbu v1 # 创建一个对等体,使用ike v1

pre-shared-key simple KL!@#258 # 定义秘钥,双方一致

ike-proposal 1 # 在对等体中调用ike 安全提议

remote-address 220.103.54.39 # 定义远端标识

# 可选配置,很多我也没有配置过,看翻译理解下吧

ike-peer interface view commands:

digital-envelope Digital envelope

dpd Specify the parameter of dpd # dpd检测,类似于超时检测

exchange-mode Specify the IKE phase 1 exchange mode # 主模式\野蛮模式,缺省主模式

ike-proposal Specify IKE proposal of IKE peer # 调用ike安全提议

inband Inband

local-address Specify the IP address of the local peer # 定义本地地址

local-id-type Set local ID type # 定义本地标识的类型,如果是野蛮模式可能使用name名称来建立vpn

mtrace Trace route to multicast source

nat NAT traversal use UDP encapsulation # 开启nat穿越

peer-id-type Set peer ID type # 定义对端标识的类型:IP地址、name

pki PKI keyword

pre-shared-key Specify the pre-shared-key # 定义秘钥

re-authentication Set IKE re-authentication interval

remote-address Specify the IP address of the remote peer # 对端地址

remote-name Specify the name of the peer # 对端name

sa Specify IKE SA parameters

service-scheme Config service scheme

1.3 ipsec策略

将上面的安全提议、对等体调用形成一个策略。

ipsec policy policy1 1 isakmp # 创建一个名叫policy1的ipsec策略,数字1为这条策略的第一个分支,使用isakmp框架进行协商

security acl 3000 # 使用acl匹配感兴趣流量

ike-peer zongbu # 将ike对等体调用

proposal 1 # 调用ipsec porposal,这是ipsec 安全提议,注意区分

# 其它可选配置

ike-peer Specify IKE peer # 调用ike对等体

ipsec Specify IPSec(IP Security) configuration information

pfs Use perfect forward security(PFS) in IKE phase 2 negotiation # 定义DH组

proposal Config IPSec security proposal # 调用ipsec安全提议

qos QoS configuration

sa Specify the parameters of security association(SA)

security Specify the packets to be protected by this policy # 调用acl匹配感兴趣流

tunnel Specify IPSec tunnel parameters # 应该是使用路由方式匹配感兴趣流

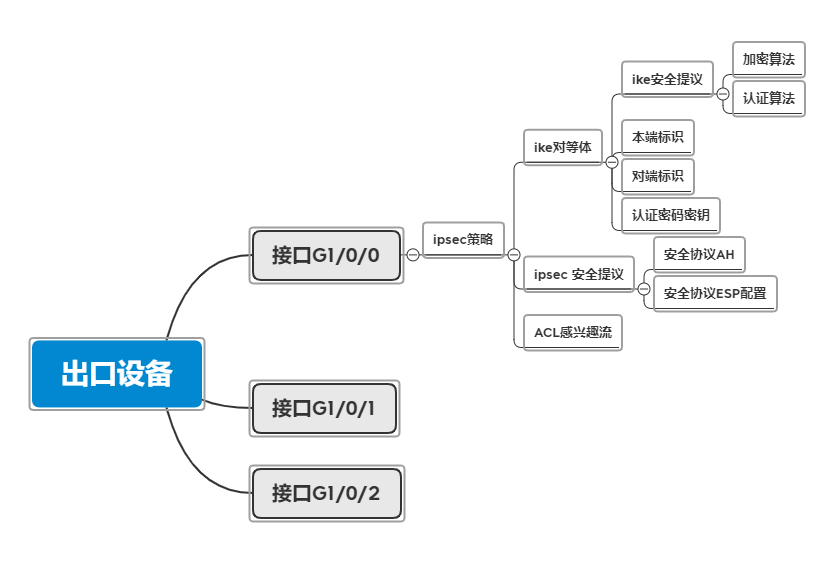

基本关系如下,通过多个配置进行结合为一个ipsec策略,然后在接口调用ipsec策略,当流量到达指定接口,然后符合ACL的匹配才会进行加密转发。

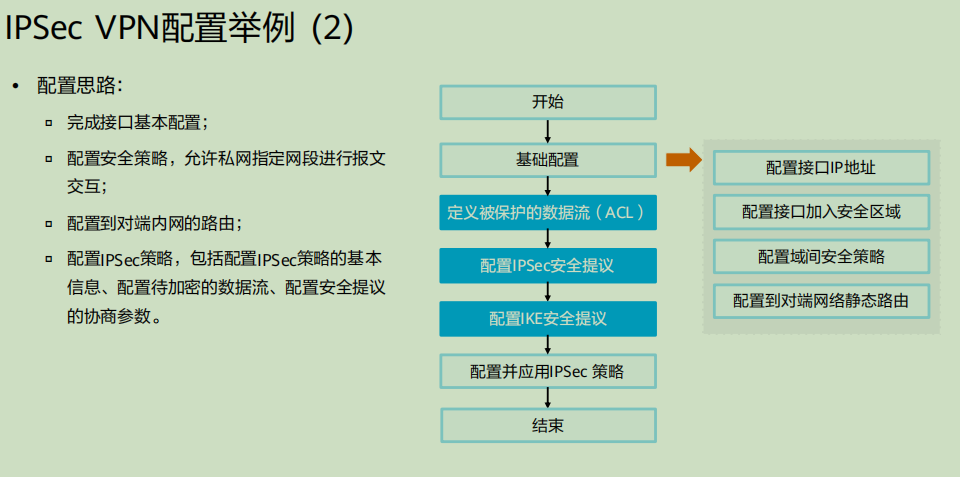

二、IPSec VPN基础实验(主模式、隧道模式、esp安全协议)

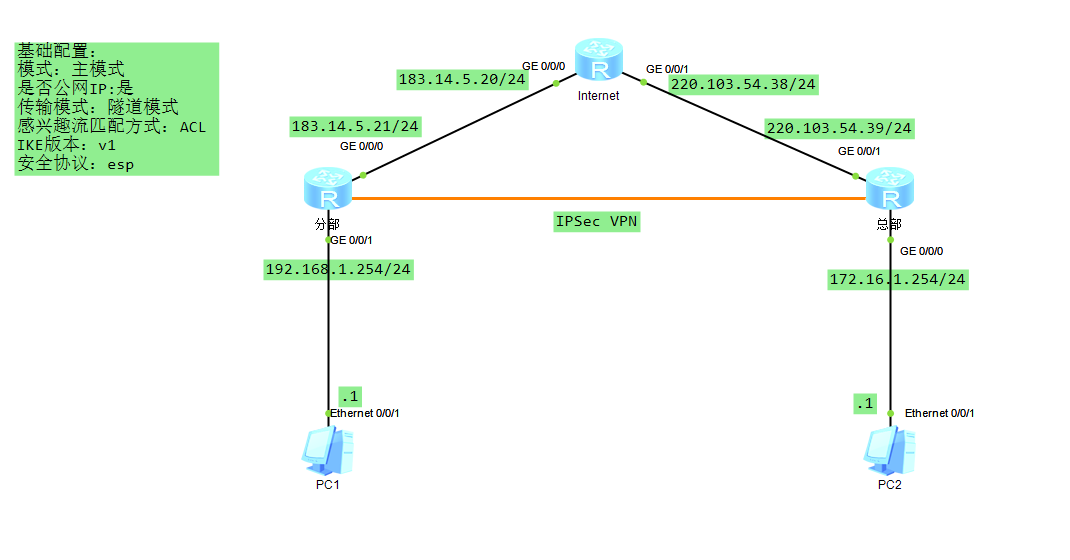

以下面的网络拓扑为例进行实践配置。

确保出口IP能够正常通信,需要注意的是这里只考虑到VPN流量,实际情况下可能是有internet上网流量和VPN互访流量,需要在ACL中进行区分,也就是在NAT时候调用ACL,先拒绝掉VPN流量然后允许上网流量。

配置:

# Internet配置如下

interface GigabitEthernet0/0/0

ip address 183.14.5.20 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 220.103.54.38 255.255.255.0

# 分部:缺省情况下是隧道模式,esp协议

# 设备命名

sysname fengbu

# 定义感兴趣流,从分支192.168.1.0/24去往172.16.1.0/24的流量,动作为permit

acl number 3000

rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255

# 定义ipsec安全提议

ipsec proposal 1

esp encryption-algorithm 3des

# 定义ike安全提议

ike proposal 1

encryption-algorithm 3des-cbc

authentication-algorithm md5

# 定义zongbu对等体,版本v1,密码双方一致,调用ike安全提议以及对端标识,主模式下双方都使用IP地址对接

ike peer zongbu v1

pre-shared-key simple KL!@#258

ike-proposal 1

remote-address 220.103.54.39

# 创建ipsec策略,调用acl匹配感兴趣流,调用ike对等体,调用ipsec安全提议

ipsec policy policy1 1 isakmp

security acl 3000

ike-peer zongbu

proposal 1

#

# 出接口调用ipsec策略policy1

interface GigabitEthernet0/0/0

ip address 183.14.5.21 255.255.255.0

ipsec policy policy1

# 这里模拟环境没有其它路由可以缺省,如果有其它路由可以手动配置明细路由如172.16.1.0/24,下一跳为出口网关

ip route-static 0.0.0.0 0.0.0.0 183.14.5.20

# 总部配置,基本与上面的一致

# 总部

sysname zongbu

# 定义感兴趣流,与分支的相反

acl number 3000

rule 5 permit ip source 172.16.1.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

# ipsec安全提议

ipsec proposal 1

esp encryption-algorithm 3des

# ike安全提议

ike proposal 1

encryption-algorithm 3des-cbc

authentication-algorithm md5

# ike对等体

ike peer fengbu v1

pre-shared-key simple KL!@#258

ike-proposal 1

remote-address 183.14.5.21

# ipsec策略

ipsec policy policy1 1 isakmp

security acl 3000

ike-peer fengbu

proposal 1

#

interface GigabitEthernet0/0/0

ip address 172.16.1.254 255.255.255.0

# 在出接口调用ipsec策略

interface GigabitEthernet0/0/1

ip address 220.103.54.39 255.255.255.0

ipsec policy policy1

# 配置路由

ip route-static 0.0.0.0 0.0.0.0 220.103.54.38

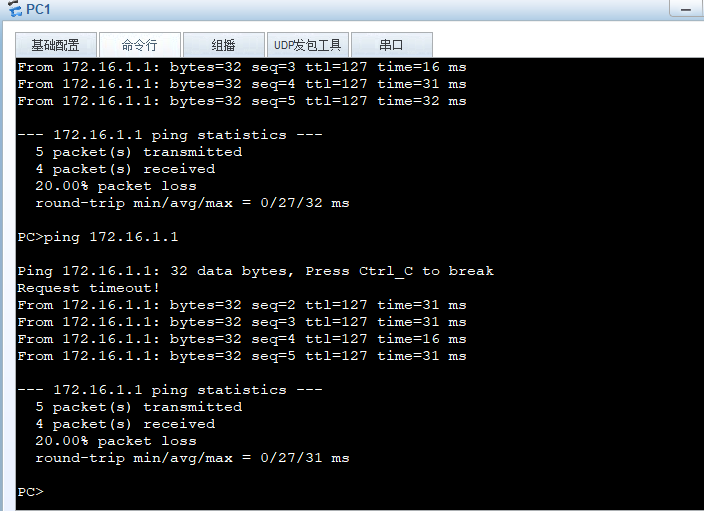

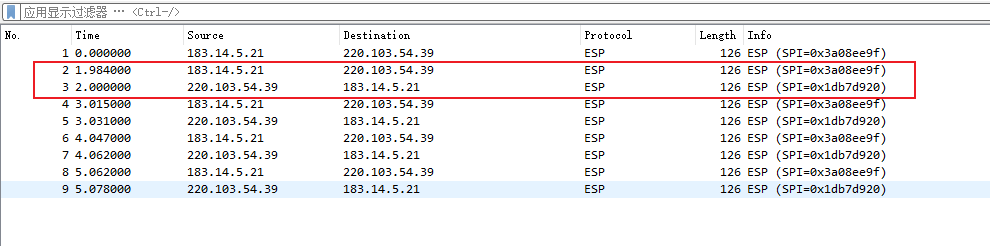

查看ike以及ipsec的sa和隧道状态。

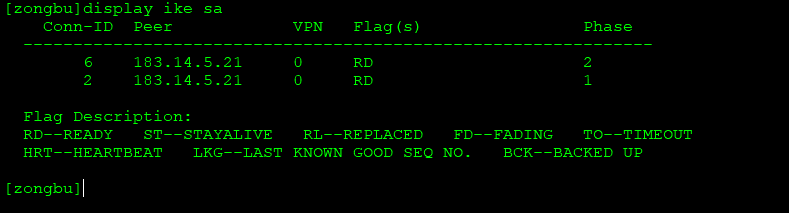

通过display ike sa查看ike信息。

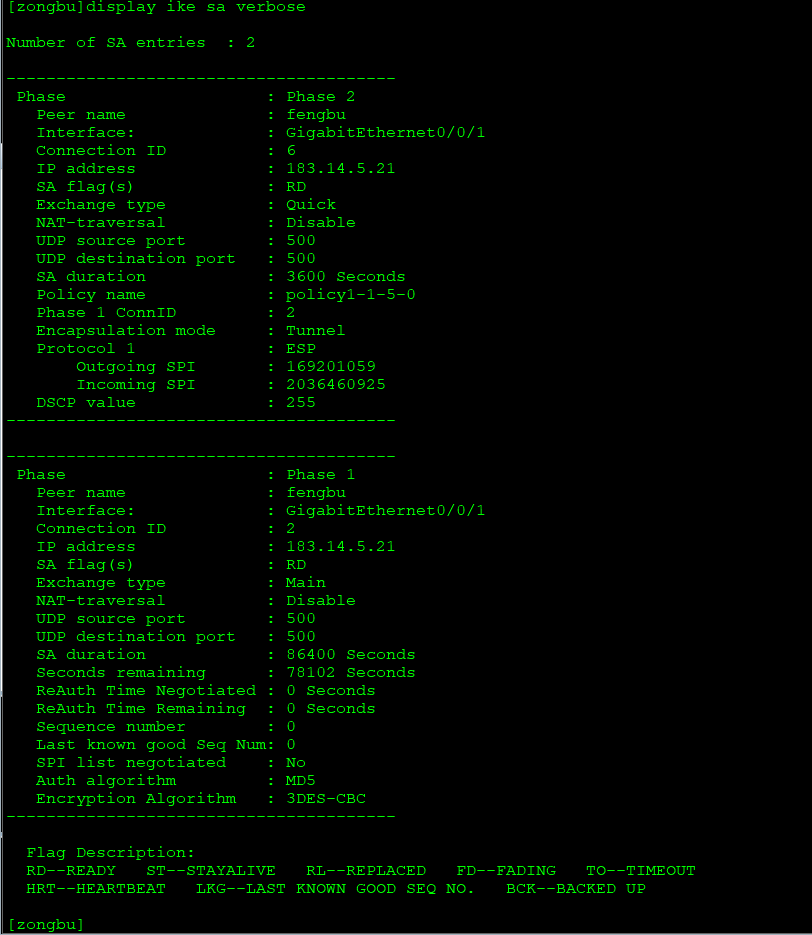

通过display ike sa verbose查看ike详细信息,包括模式、协商参数。

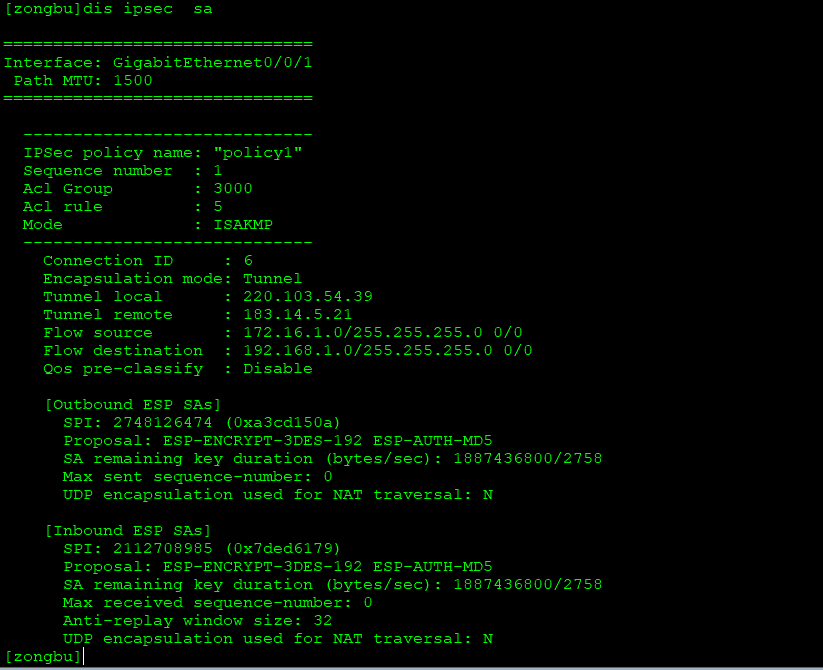

通过display ipsec sa查看ipsec的信息。

总结:其实ipsec VPN原理复杂,配置其实还行吧,只有理解了按部就班是可以配置出来的,实际工作中需要考虑更多一点。

本文由 mdnice 多平台发布

原文地址:https://blog.csdn.net/weixin_43483442/article/details/144358861

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!