若依框架中spring security的完整认证流程,及其如何使用自定义用户表进行登录认证,学会轻松实现二开,嘎嘎赚块乾

1)熟悉之前的SysUser登录流程

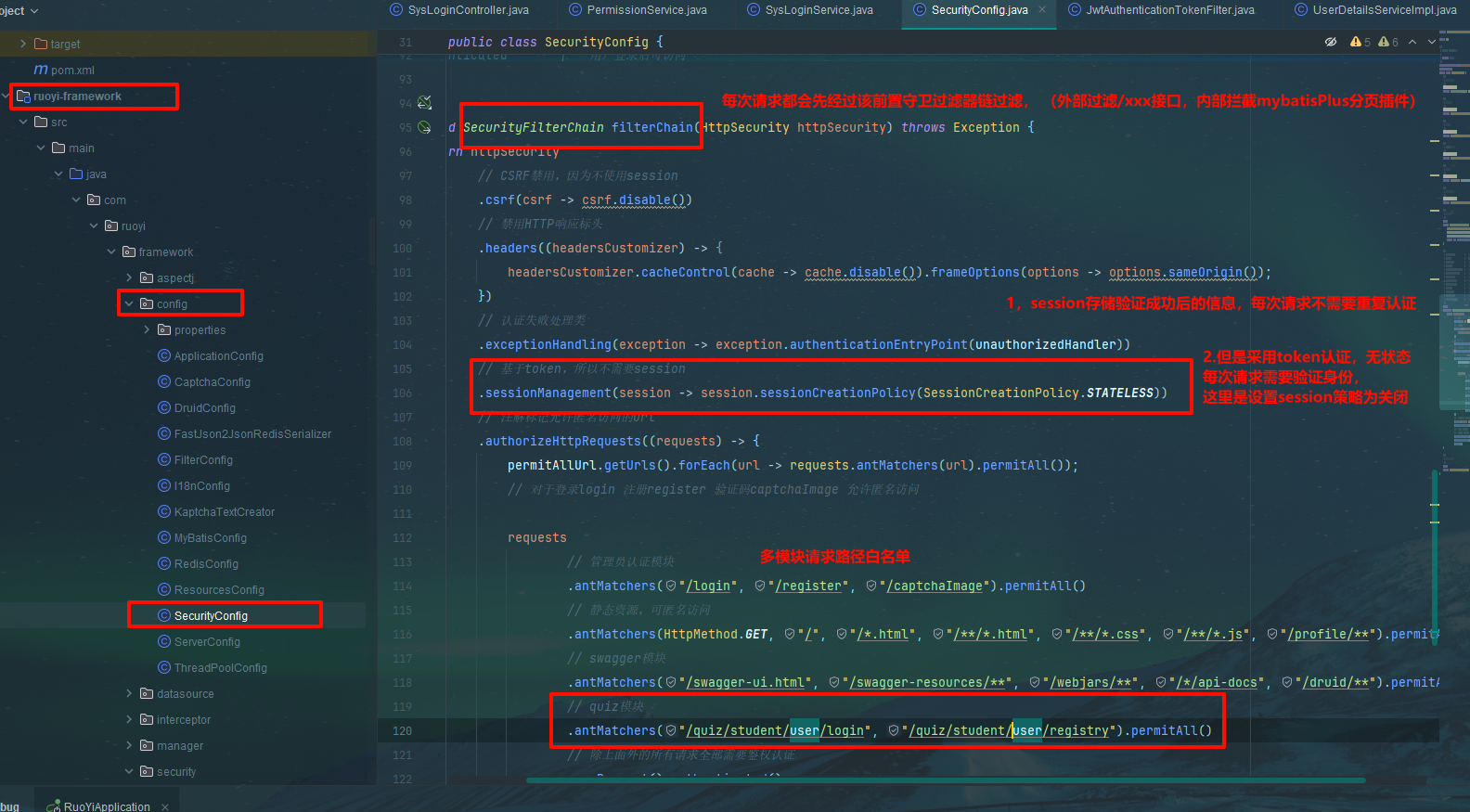

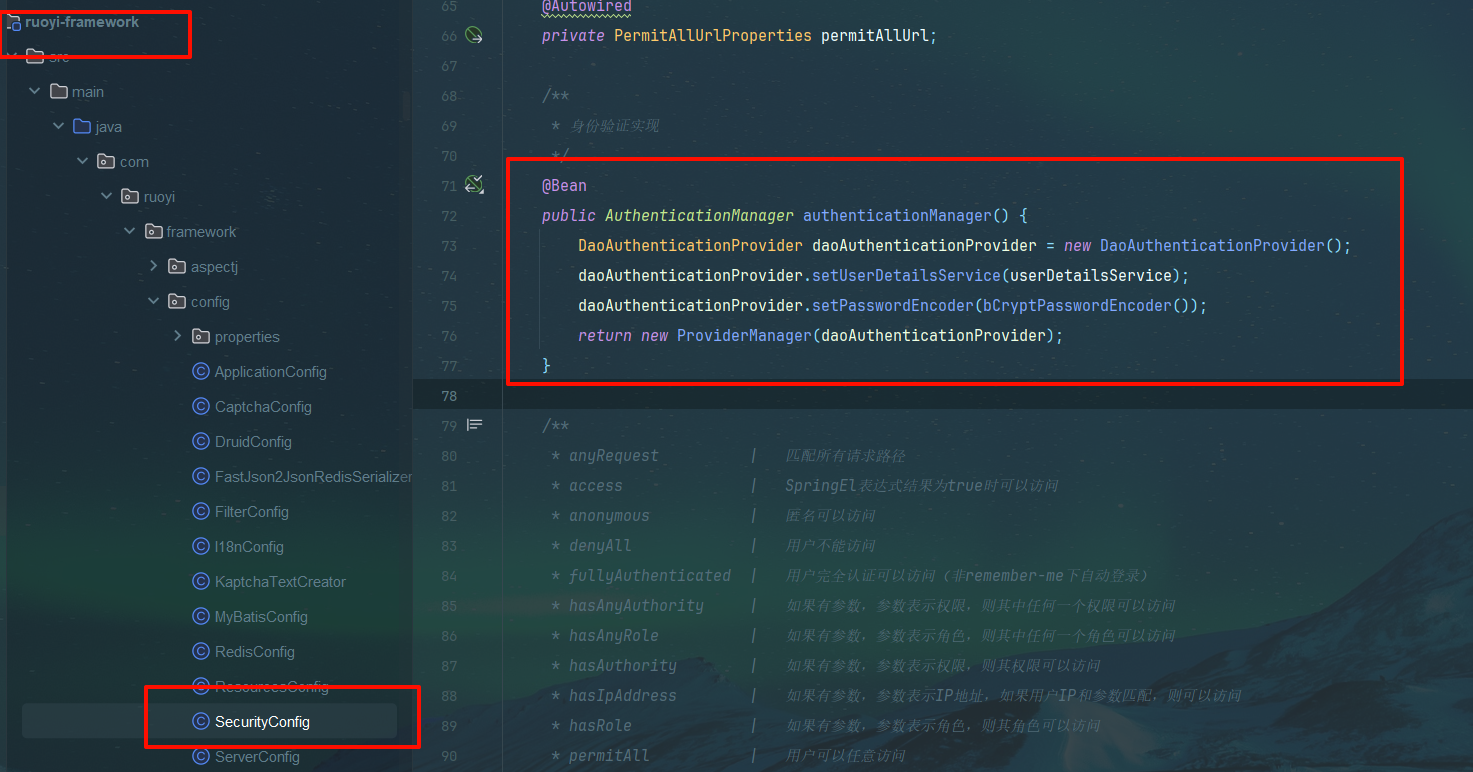

过滤器链验证配置

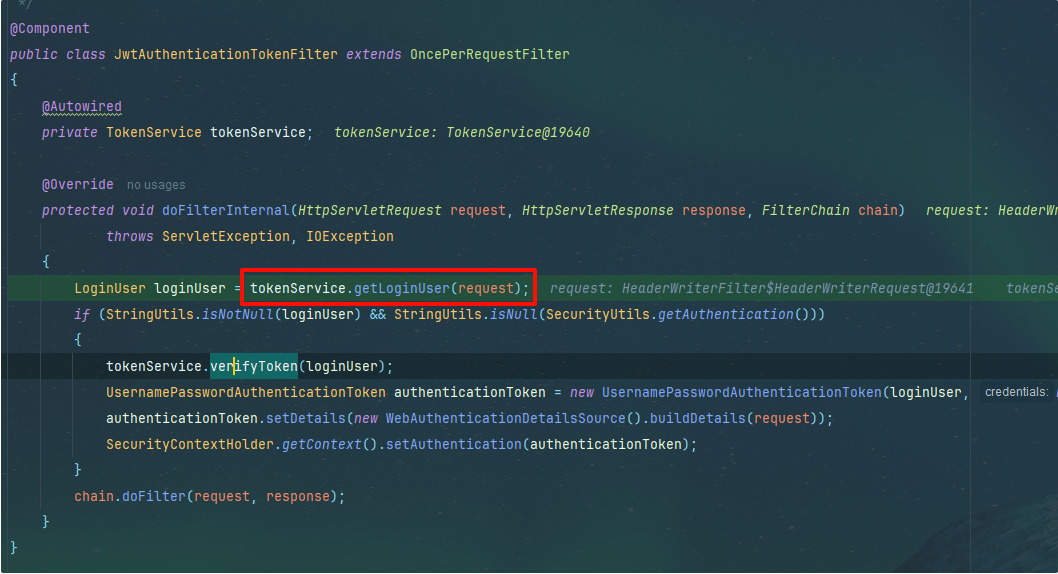

这里security过滤器链增加了前置过滤器链jwtFilter

该过滤器为我们自定义的,每次请求都会经过jwt验证

ok我们按ctrl alt B跳转过去来看下

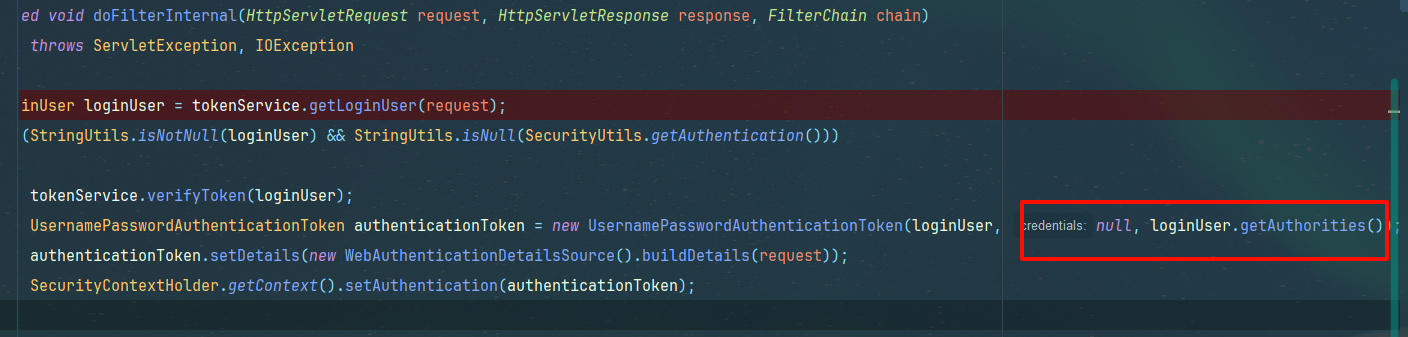

首先会获取登录用户LoginUser

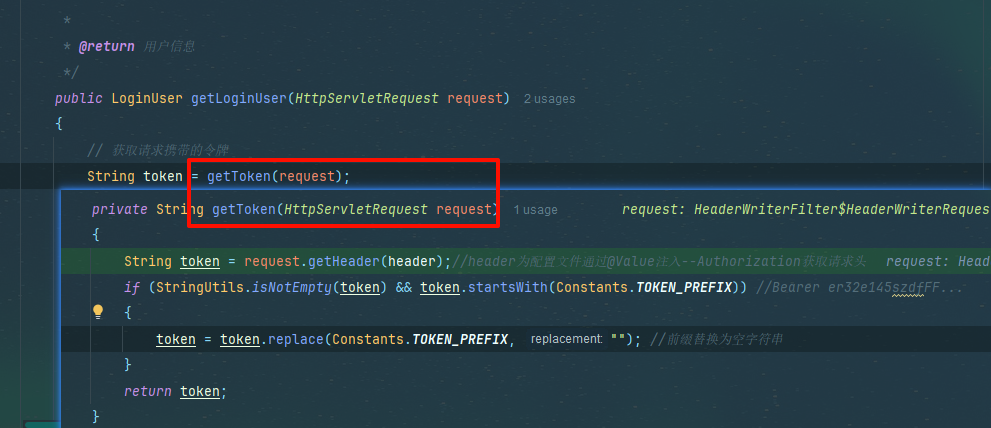

内部通过header键,获取token,再将自定义前缀Bearer替换为空获得jwtToken

以上自定义的header键和token前缀都为配置类里配置并且通过@Value注入

总体流程

前端的request-Hearder->Authentication:Bear erzcxvgGDS234…-> erzcxvgGDS234.-> login_user_key:用户uuid ->login_tokens->LoginUser

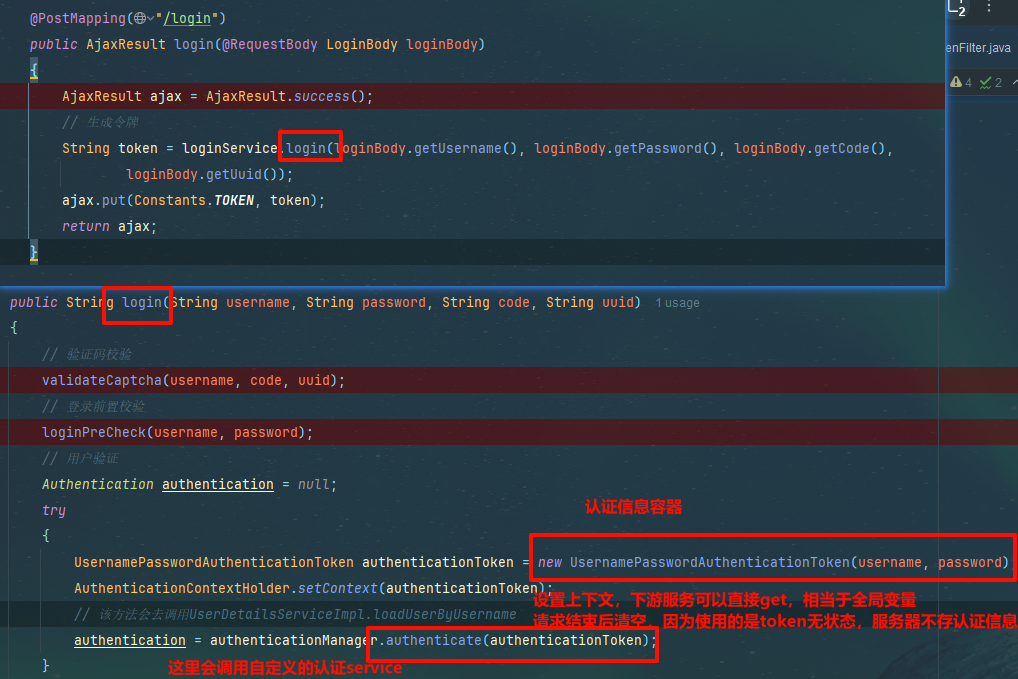

由于刚登录,LoginUser为空,直接放行,然后遇到刚才设置的security白名单permitAll继续放行,来到我们的login接口

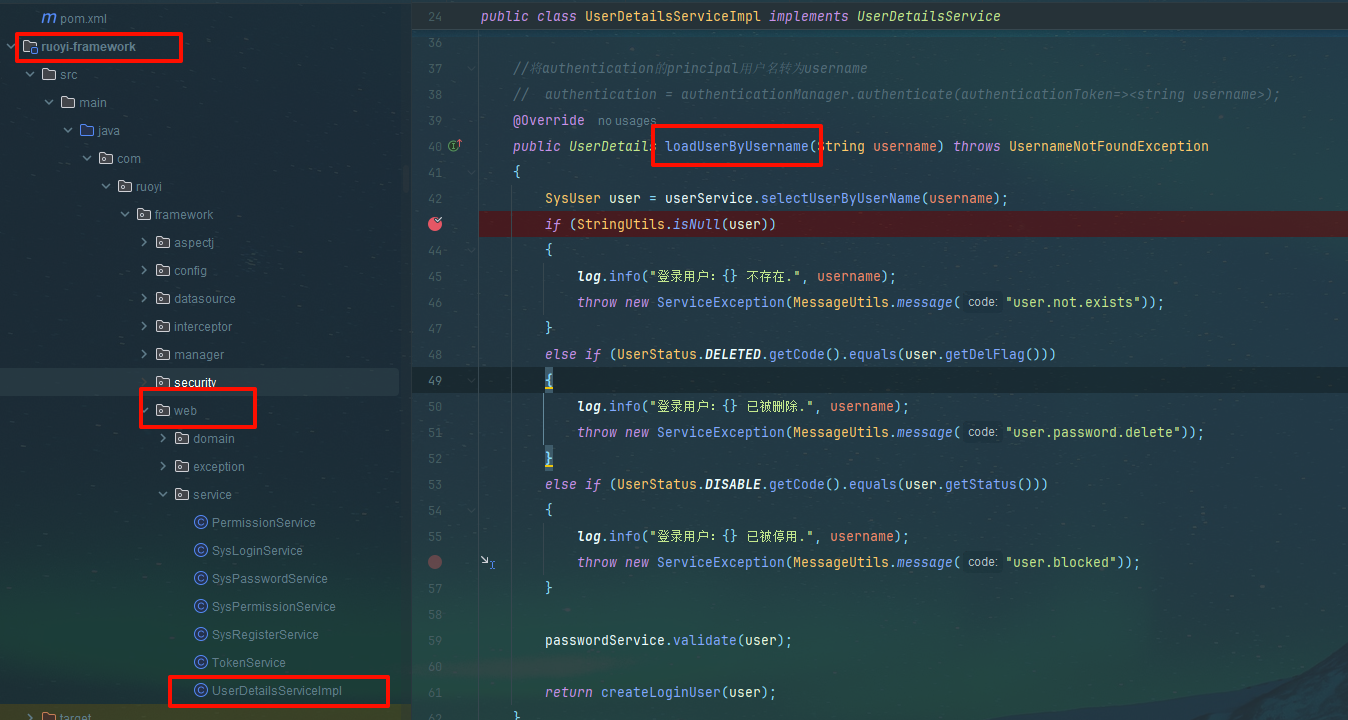

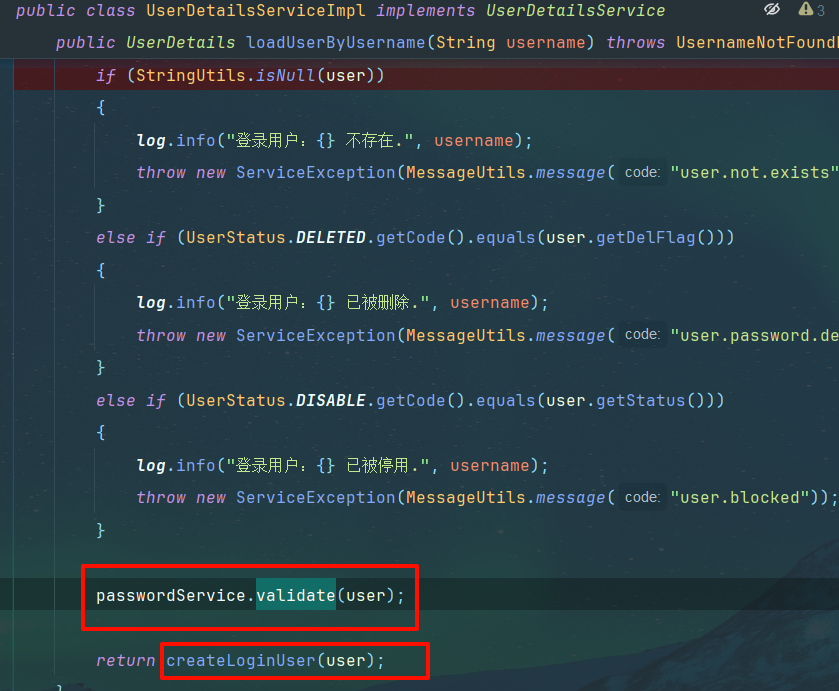

authenticate调用后跳转到如下的loadUserByUserName方法

传入的String username为前面authenticationToken里的username

UsernamePasswordAuthenticationToken authenticationToken = new UsernamePasswordAuthenticationToken(username, password);

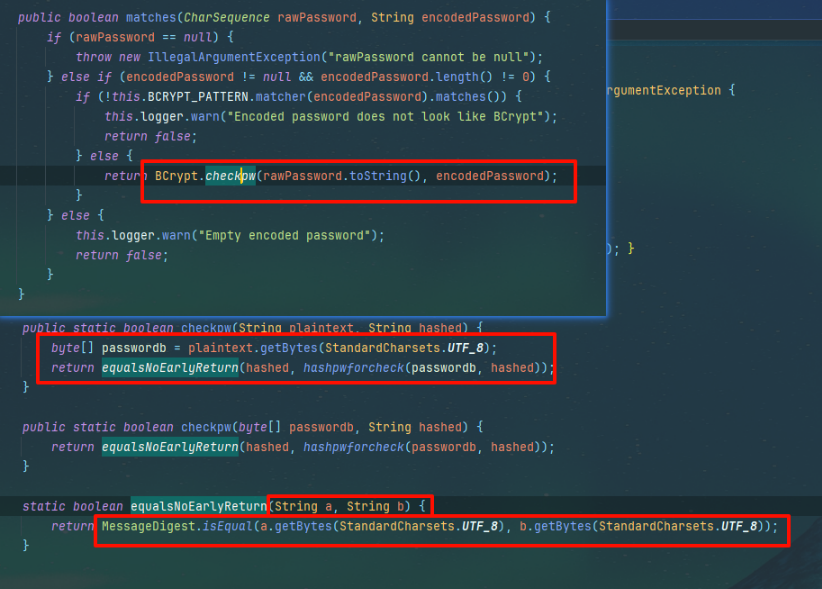

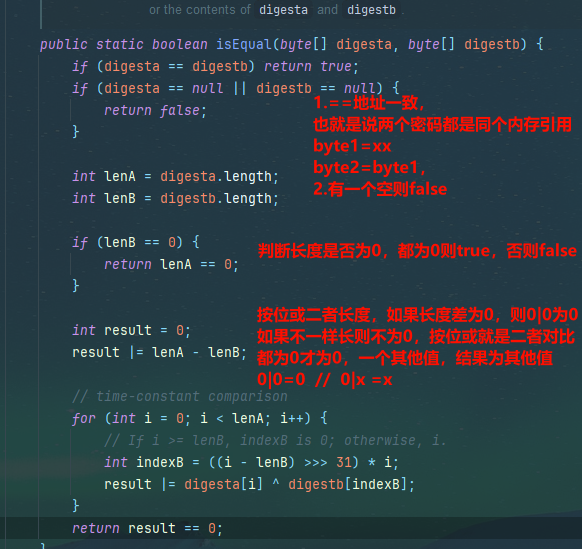

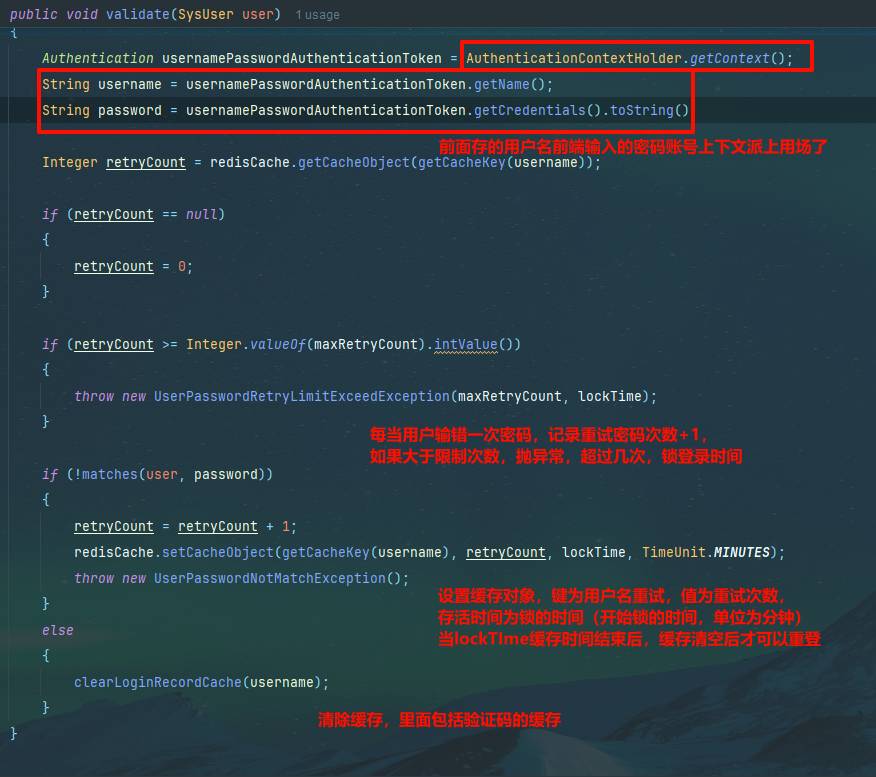

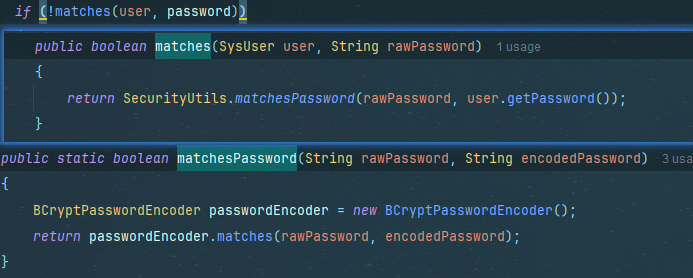

1.数据库查用户,判断存不存在,然后密码passwordService.validate(user);验证。 (大概就是字节数组长度比较及其内部每个元素的比较,如果一个不一致则匹配错误)

根据用户输入的密码进行加密(应该和md5比对差不多。和数据查出来,以下为不详细的解释,不想看可以跳过

(按位或,00为0,01为1 一个不为0则为该值 一票否决

异或 aa为0 ,ab为1,二者不一致则为1,一票否决)

右移原理

1.有符号右移,32位补码二进制(为什么是补码?计算机存负数没有负号标识’-',使用取反0,变1,1变0,然后+1获得补码,而整数补码,原码,反码全一一样) 最右边砍掉一个,然后最左边也就是高位,根据正数补0,负数补1,

例子

-4的原码为00000000 00000000 00000000 00000100。反码为

11111111 11111111 11111111 11111011。补码为

11111111 11111111 11111111 11111100。

无符号右移>>>31位 只剩下一个1,左侧始终补0 有符号则负1正0 所以结果为1 因此所有负数无符号右移,结果都为1 i*1得i本身,indexB等于i,在数组ab里相同下标进行异或比较 结果我们称之为Z,

a[],b[]异或的结果Z再与result值按位或

如果在前面的lenA-lenB不为0,那么为其长度的差值result,此时再与Z按位或的结果 结果不为0,假设result=lenA-lenB=1. 1|3(a[]^b[]) 结果为3.

也就是相当于监听,数组里的元素 异或结果是否一致,一致为0,同时长度必须一致,否则按位或结果不为0,一旦长度还是数组元素内容不一致,那么result会不为0,此时最终结果result==0为false,密码错误

补充

异或在没有进位的情况下可以看作加法

加法示例:

01 异或10 = 1+ 2 =3,在二进制中为11,产生了进位。异或示例:

01 ^ 01 = 01 不能看作1+1=2,没有进位

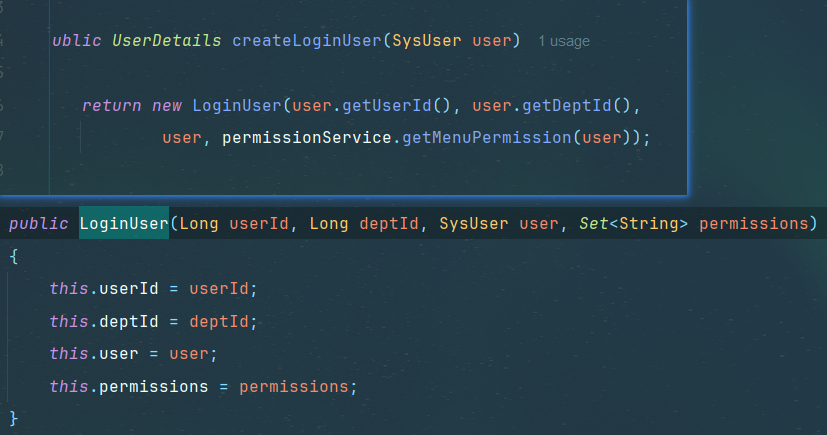

ok如果这一步没有抛出密码错误异常 或者重试次数超出异常,就可以根据我们的自定义SysUser实体进行创建security登录实体了,这里的permission为数据库多表查询的权限集合,不多说了,之前文章有提及

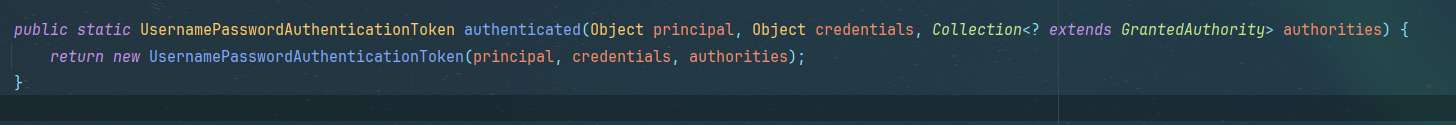

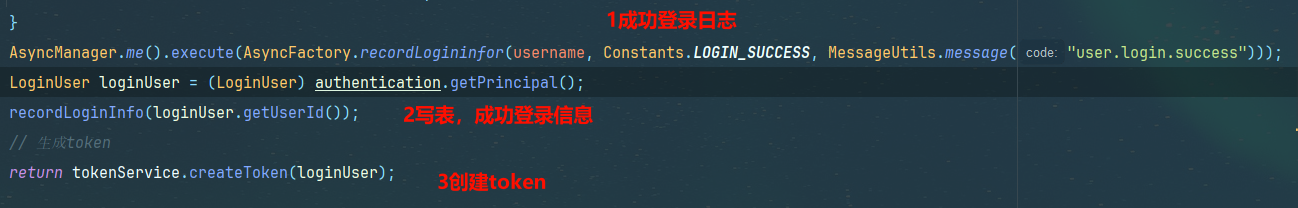

将其以UserDetails类型存到authentication里的principal里,然后进行token创建

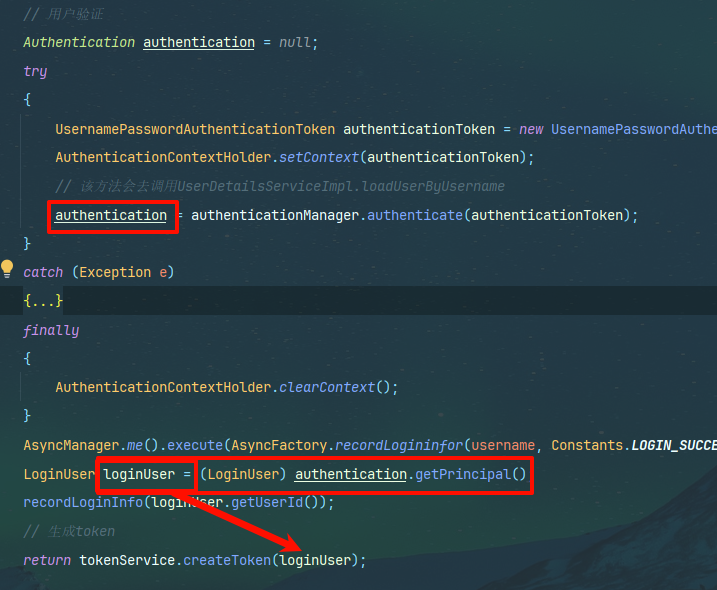

你会不会好奇,为什么authenticate就能到UserServiceImpl的loadUserByusername方法呢?然后为什么他最后返回的值明明是LoginUser(多态类型为接口类型UserDetails) 但是却是以authentication的principal接收的?

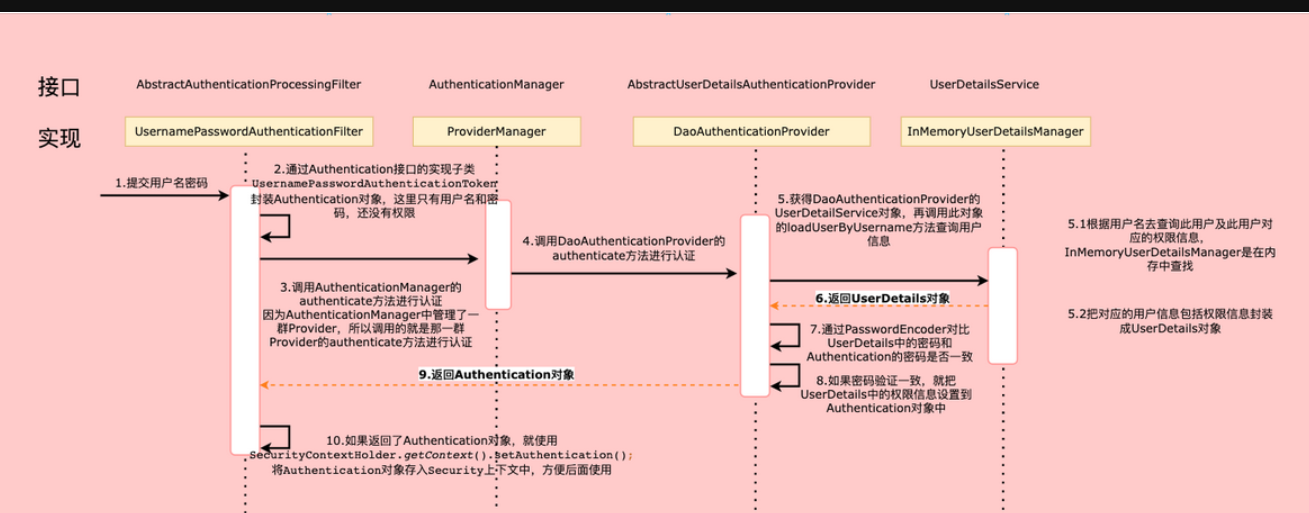

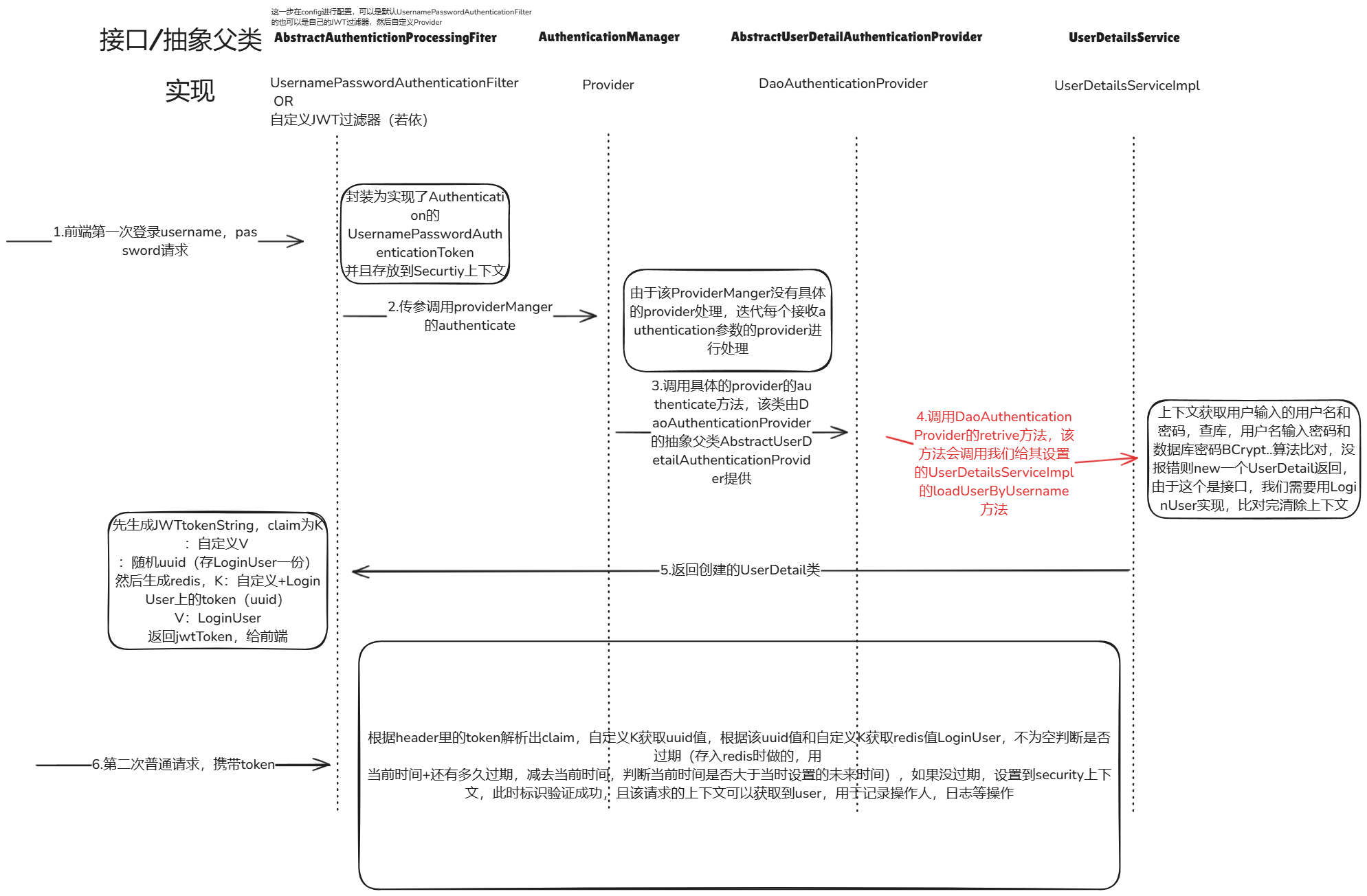

让我们来看下AuthenticationManager.authenticate做了什么,先看下一张网上摘下来的流程图

进入usernamePasswordAuthenticationFilter也就是自带的那个链,这里我们使用了自定义的过滤器(原版的有局限性好像),LoginService

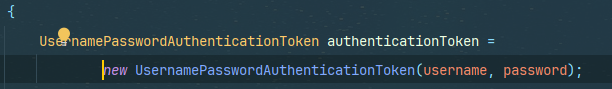

封装前端用户提交的用户名和密码到实现了Authentication的UsernamePasswordAuthenticationToken里,username和password

也就是这个

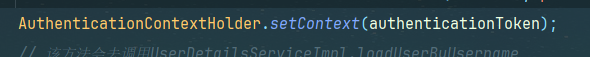

2.然后将其放进入了上下文

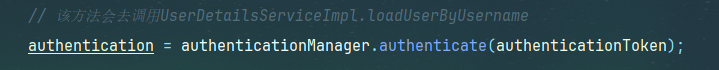

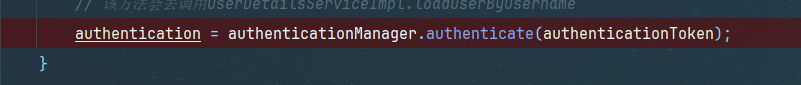

3.然后将实现了Authentication的UsernamePasswordAuthenticationToken这个玩意作为形参调用AuthenticationManager的authenticate方法

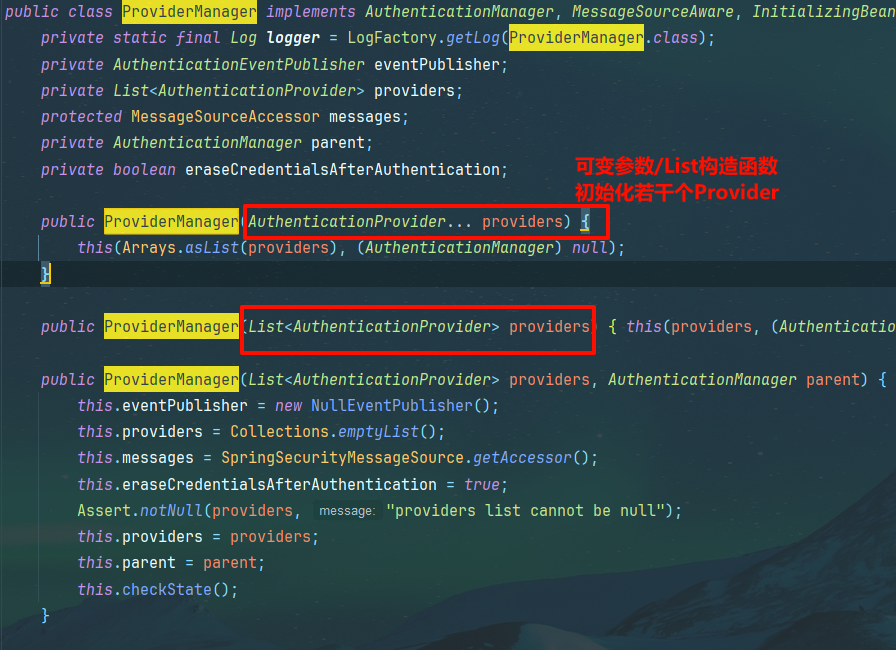

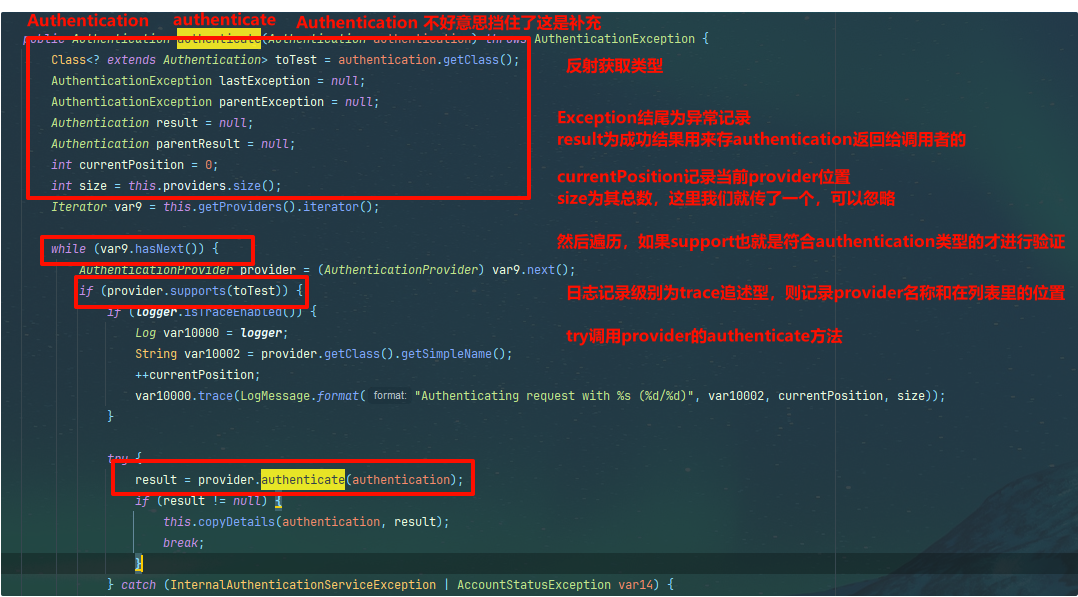

图中说明是调用了一群Provider中的authenticate进行认证

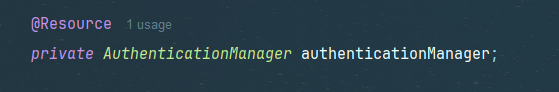

就这一步迷迷糊糊的对吧,我们来看下这个Manager到底是什么,

4.剖析AuthenticationManager

注入的?,说明搁哪个config配置类里的@Bean藏着呢,在config包下

new了一个Daoprovider 这里传入了一个 userDetailService和设置了密码认证方式

最后new了一个ProviderManger将这个Dao传入,和图片的流程一样

也就是说我们authenticate的调用这个ProviderManager管理器里的provides的方法 AuthenticationManager就是一个接口,一个规范而已,

好家伙BYD吐槽一下 这里面的套路,以后这种接口都是假的,直接找谁实现他的就行,真正干活的在那个哥们身上

provider管理器调用了我们传入的daoProvider的authenticate方法

我们来找找authenticate,不过DaoAuthentProvider上没有这个authenticate,在他的爸爸那里

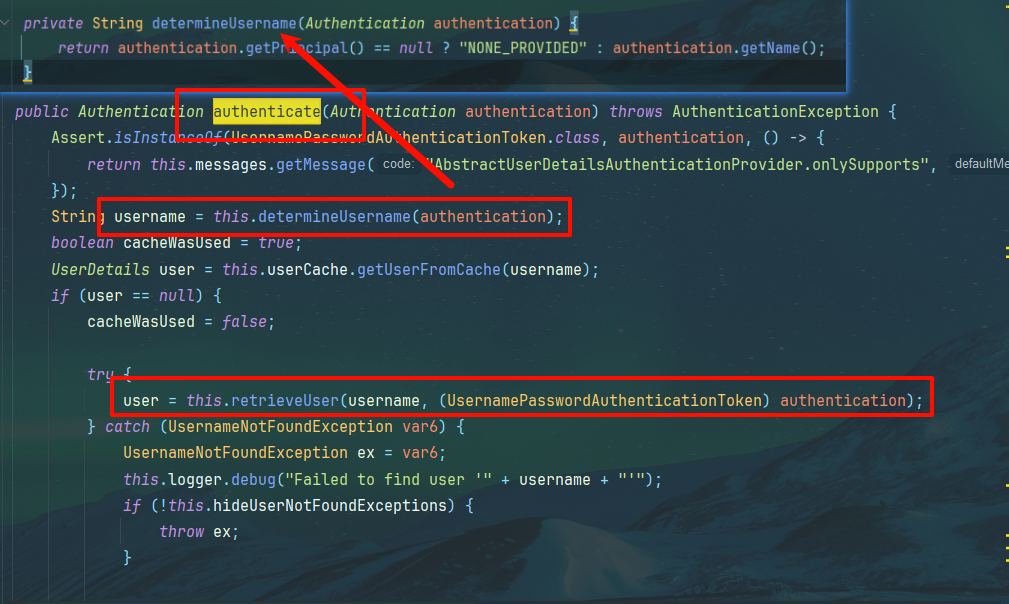

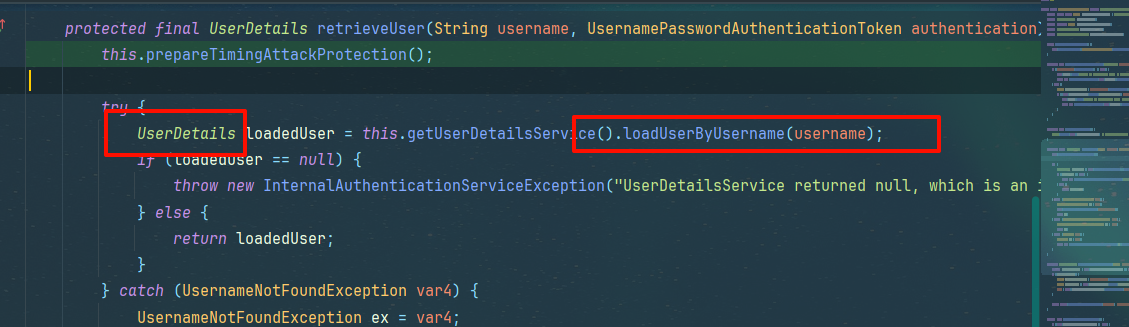

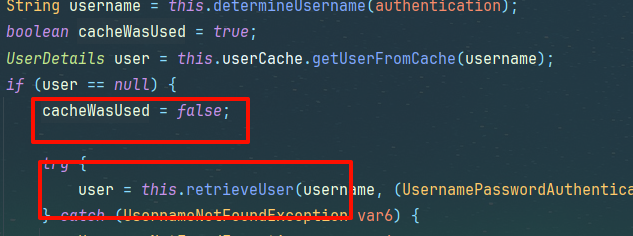

他会去调用一个叫retriveUSER的方法,多传了一个username和我们前端发来的那个usernamePasswordToken…卧槽,这名字真特么长都不想打了,泪目了

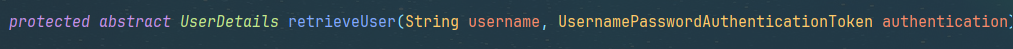

byd又搞了一个抽象方法,由刚才的DaoAuthentProvider实现, 好家伙跑来跑去的,贼难受(目前功力不够,不太清楚这样做的目的,强制子类实现的一种接口?)

先搞了一个prepareTimingAttach 顾名思义防止时间攻击,不看了,看下面的

byd终于看到他们的联系了,调用刚才set进来的自定义验证器的load…方法,由我们自己重写实现,然后返回一个UserDetails给authenticate调用

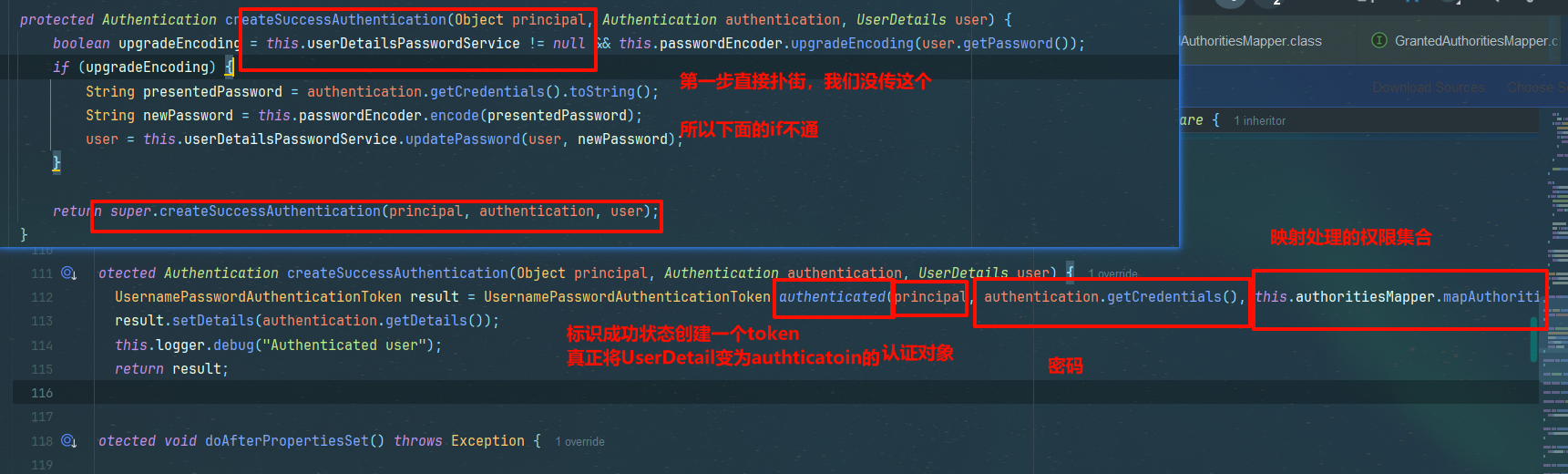

这里也是我一开始开始出现疑惑的地方,就是为什么authenticate调用loadByuserName后返回的UserDetails用的是authentication接收的

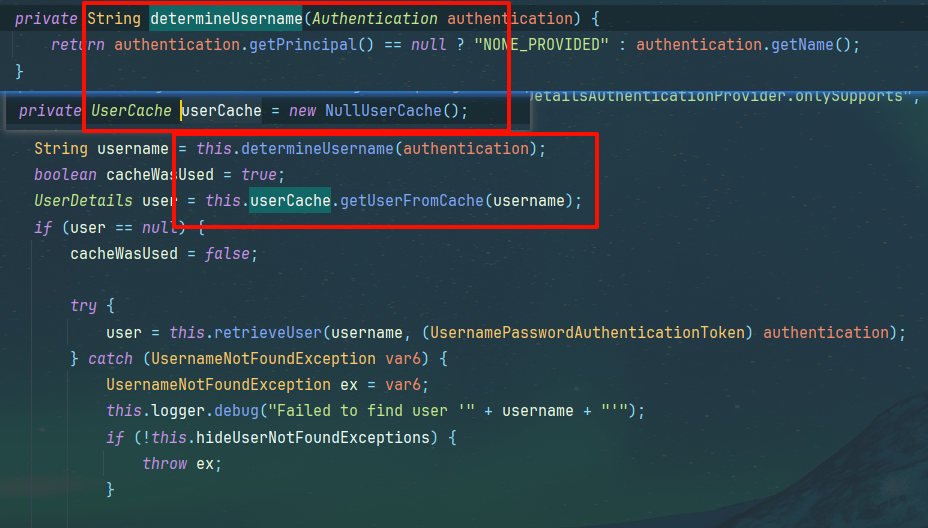

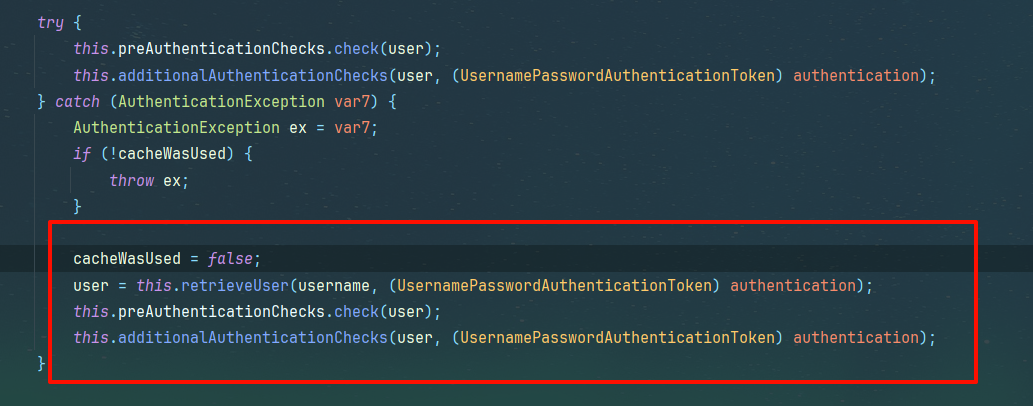

这里在retrieve取回 user的时候还进行了一个确认用户名和查看缓存,事无巨细了属于是

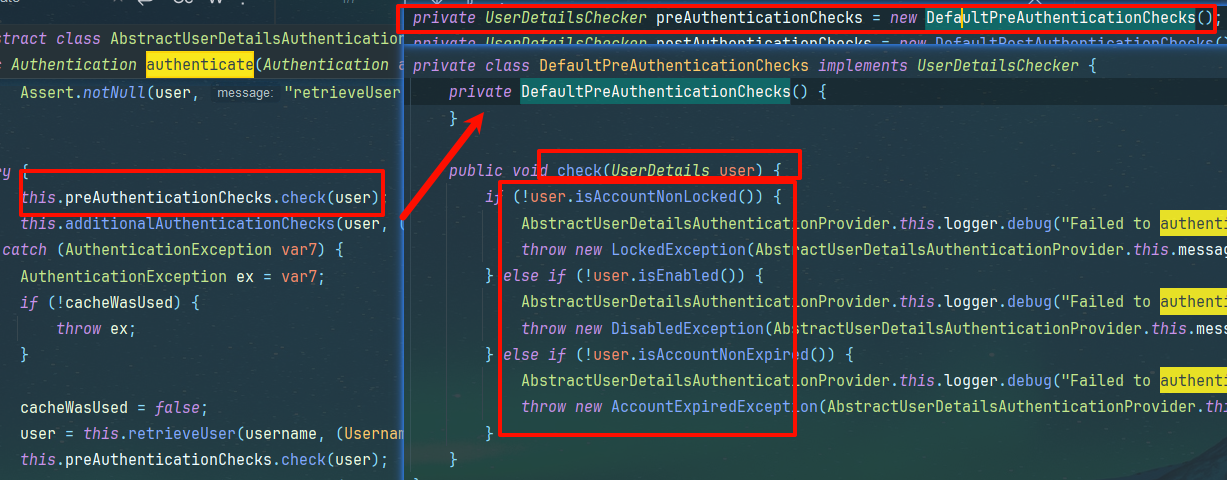

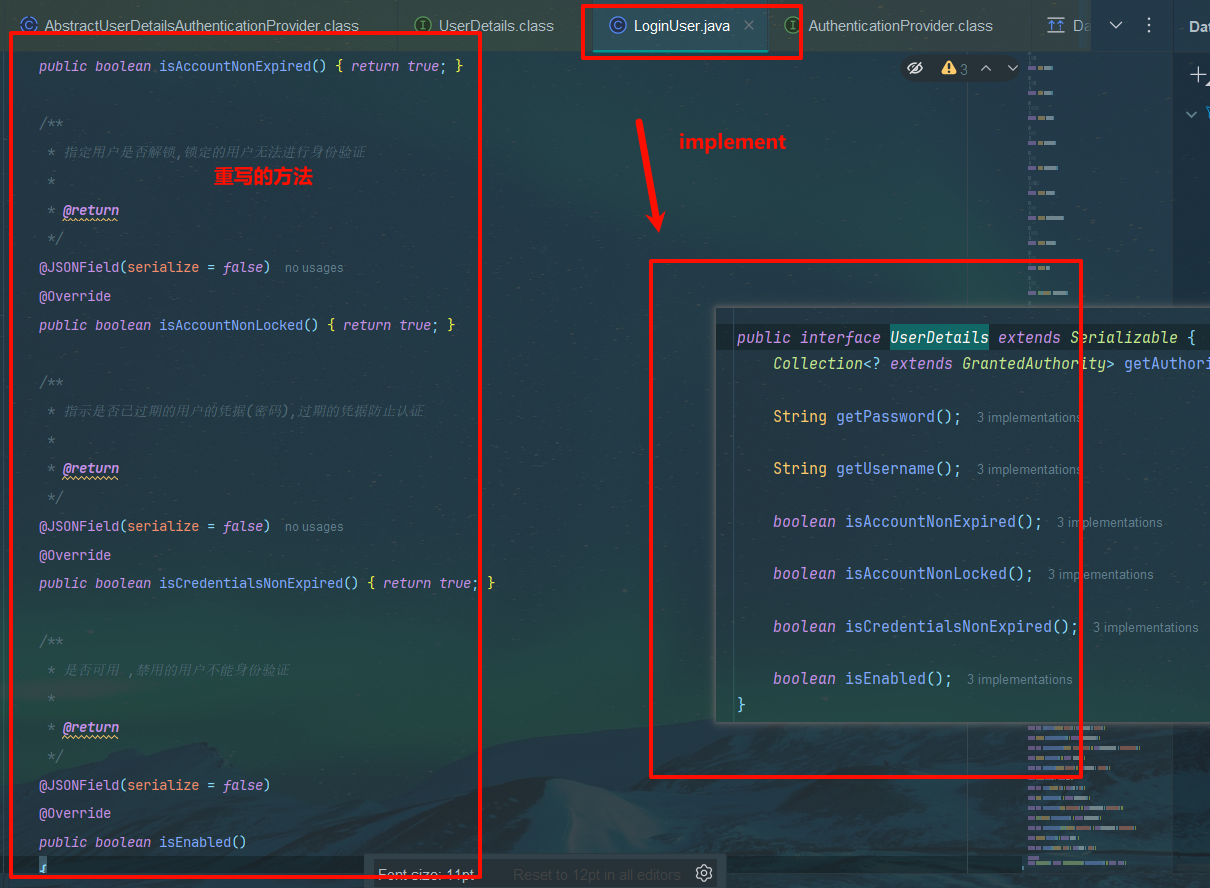

然后将这个loadUser出来的user进行预校验,具体就是,new一个校验对象,然后身上的一个check方法调用userDetails自身需实现的isAccount。。is…方法,为什么这里不直接user.isxx调用呢

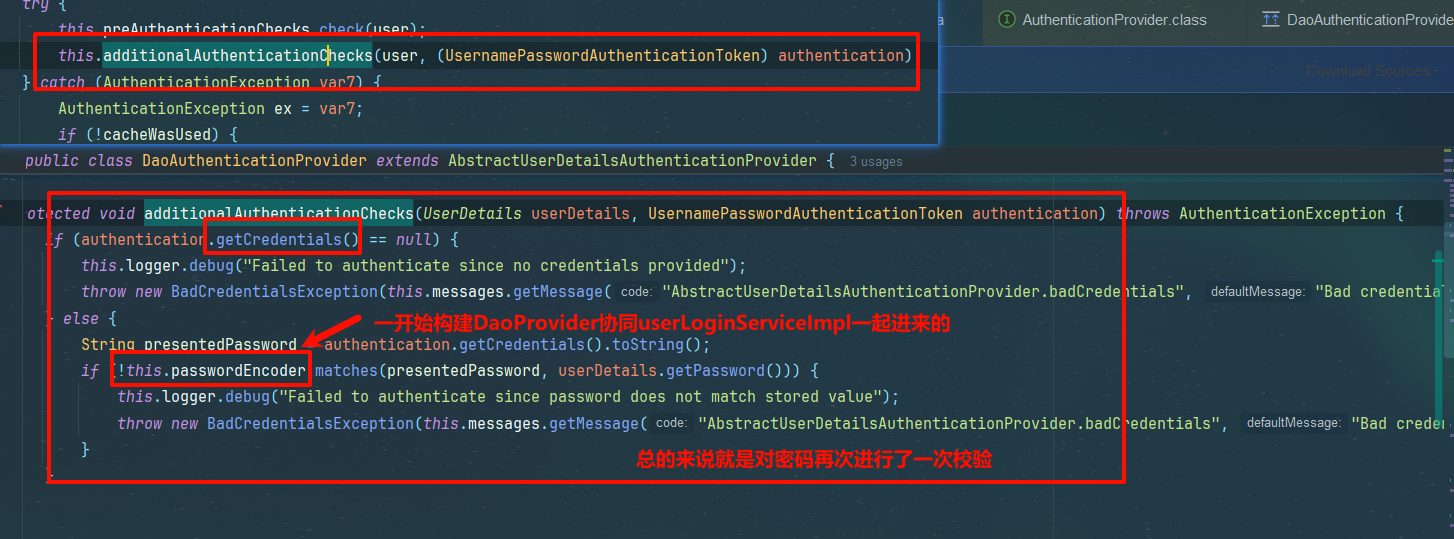

然后又additionalAuthenticationChecks 额外的检查,用到了刚才传进去的密码校验器

catch部分我们就不看了,算了还是看一下吧

又校验了一次,不过必须是前面从缓存拿到的的才行,否则用我们之前的retrieve其值为false,相当于一个名刀 (第二条命)

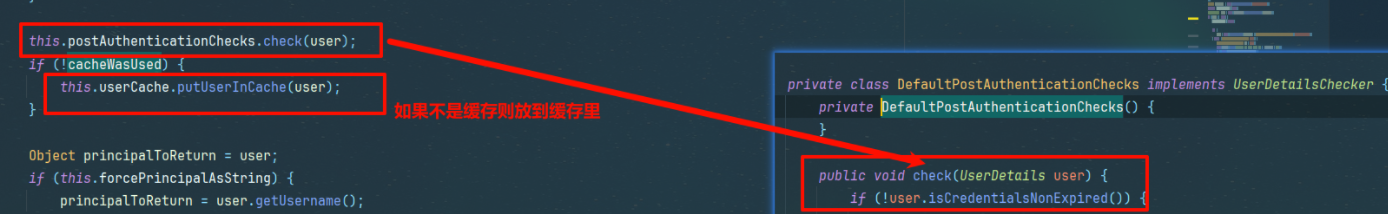

然后提交校验,查看密码凭证是否过期,又自定义属性类的实现决定

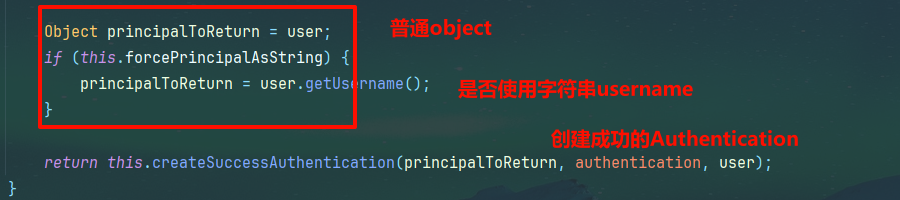

最后的最后!

这个crentials目前不指定在哪会用到,这个authorities在下次jwt过滤器会进行设置,

okok此时我们终于搞清楚了authenticate返回值及其工作大概原理了,

继续往下

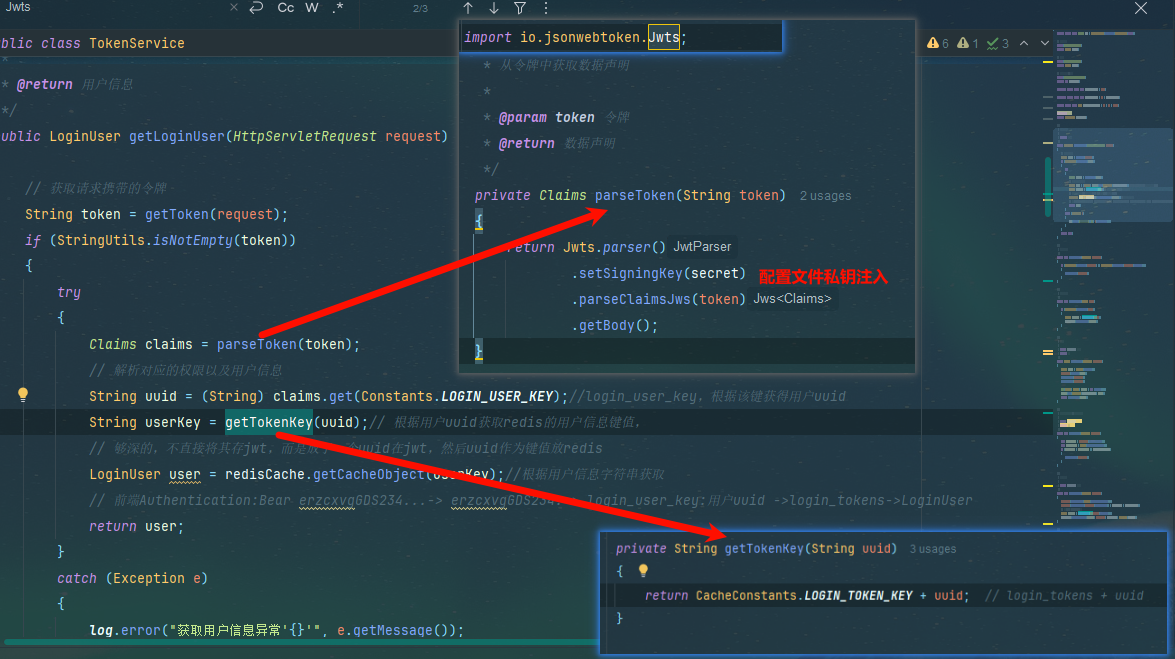

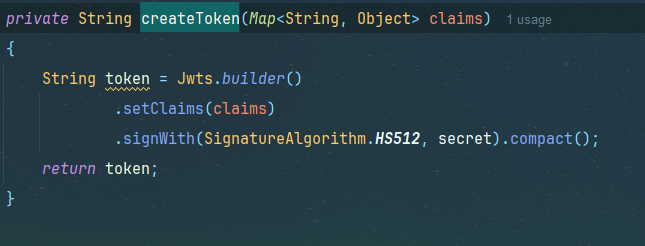

一个是创建jwt token字符串,一个是给他干到redis里

login_user_key:uuid (map)->作为claims + 私钥+ 算法 压成一个token字符串 前面好像说过了sorry

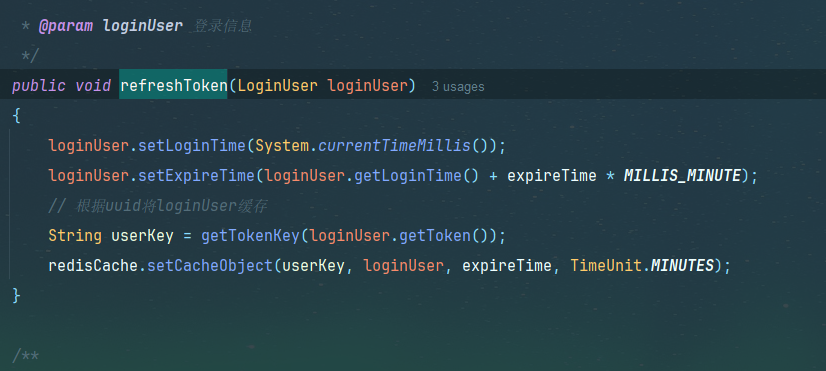

登录时间,过期时间,这里的getToken为前面随机生成的uuid,然后getTokenKey在这个uuid前再拼一个用户uuid,那个LoginUser的token属于jwt的,而这个返回的userKey作为redis缓存里的

登录结束。

稍等,带我打个断掉debug理一下流程,感觉好长一条线

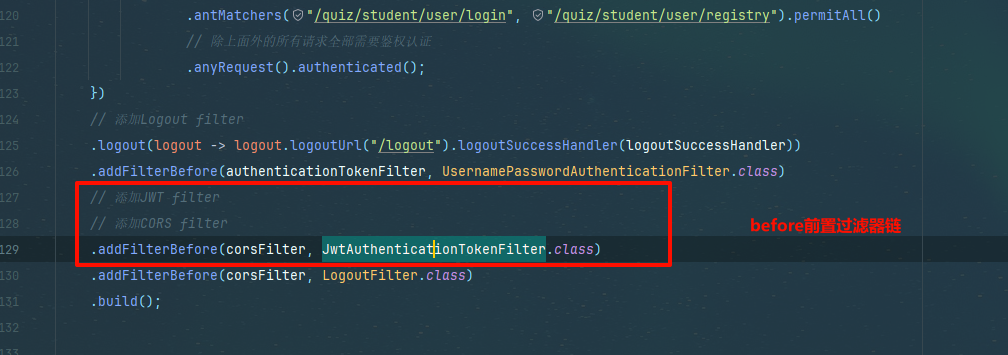

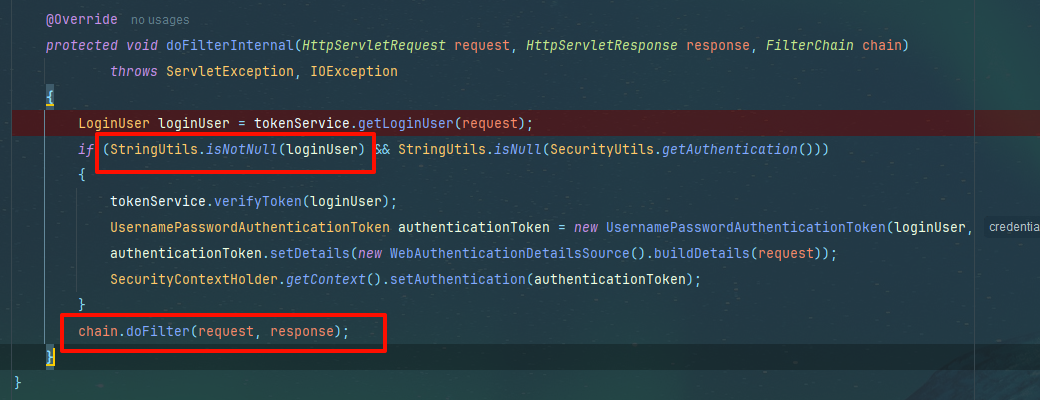

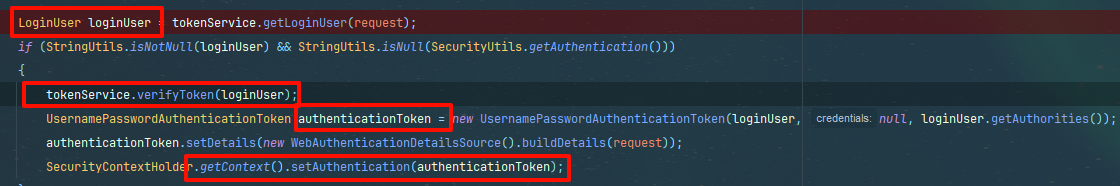

1.security配置类,配置好jwt过滤器和login白名单,(否则登录接口不允许访问,因为此时context为空还没有进行设置,后续jwt过滤器验证通过会往SecurityContext设置一个authentication)

2.jwt过滤,获取请求头的JWTtoken->

-

有token,解析token为claims 根据自定义键值获取其中的uuid,根据自定义redis键值+uuid获取 Redis里的LoginUser实体

验证有效期,封装authenticationToken设置上下文context,标识身份验证通过,如果缺少这一步,jwt放行后会结果security认证,context为空返回401,自定义认证失败异常,不细说,自查阅 -

没token,如果是login。jwt先放行,login白名单,放行,然后进入认证逻辑Loginservice

3.封装username和password给upat(usernamePasswordAuthenticationToken),设置上下文,后续获取该password与数据库的加密比对

4.调用authenticationManager(也就是Provider,).authenticate(派发任务给daoProviders->父类AbstractUserDetailsAuthenticationProvider)方法,传入upat

5.调用retrieve,方法,内部调用传入的UserDetailsService的loadUsername方法

6.查库,密码验证,返回Usertails对象

7.UserDetails二次校验,封装authentication返回

8.记录redis和jwtToken 生成返回前端记录

简短版

jwt过滤器链验证,security认证(userpasswordAuthenticationFilter/自定义的loginService),Providers调用loadUser, loadUser返回值userDetails存redis和生成token

画一个流程图看看

2)我们如果想实现多用户表呢?

2.1)设置自定义用户实体

public class DamingUser extends BaseEntity {

private Long userId;

private String username;

private String password;

public String getUsername() {

return username;

}

public Long getUserId() {

return userId;

}

public void setUserId(Long userId) {

this.userId = userId;

}

public void setUsername(String username) {

this.username = username;

}

public String getPassword() {

return password;

}

public void setPassword(String password) {

this.password = password;

}

}

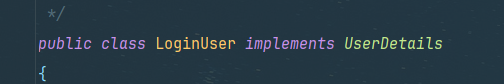

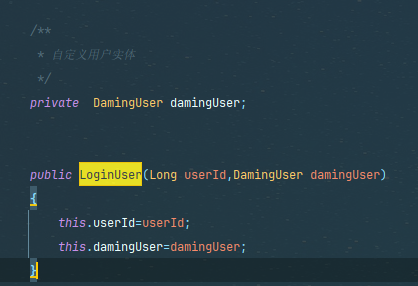

2.2)LoginUser定义

由于后续需要将自定义实体设置给LoginUser,需要定义对应的构造函数,方便后面验证成功后设置值,然后全文调用

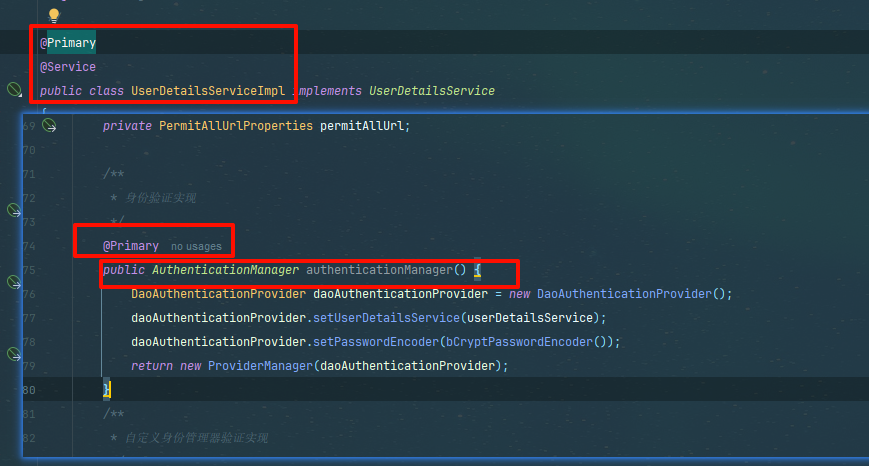

2.3)自定义一个manager Bean注入

因为我们是用自己的业务类判断的嘛,因此我们要找到调用loadUserByUsername那家伙,

也就是AuthenticationManager(ProviderManager),

给他设置provider的时候,set我们自己的UserDetailServiceImpl

在security config里新搞一个Manager Bean 并且起名字,后续使用Qualifier指定哪个bean,然后原先若依框架的UserDetailImpl类和Authenticationmanager上加@Primary, 否则会报冲突

/**

* 自定义身份管理器验证实现

*/

@Autowired

@Qualifier("StudentDetailsServiceImpl")

private StudentDetailsServiceImpl studentDetailsService;

@Bean("StudentAuthenticationManager")

public AuthenticationManager studentAuthenticationManager() {

DaoAuthenticationProvider daoAuthenticationProvider = new DaoAuthenticationProvider();

daoAuthenticationProvider.setUserDetailsService(studentDetailsService);

daoAuthenticationProvider.setPasswordEncoder(bCryptPasswordEncoder());

return new ProviderManager(daoAuthenticationProvider);

}

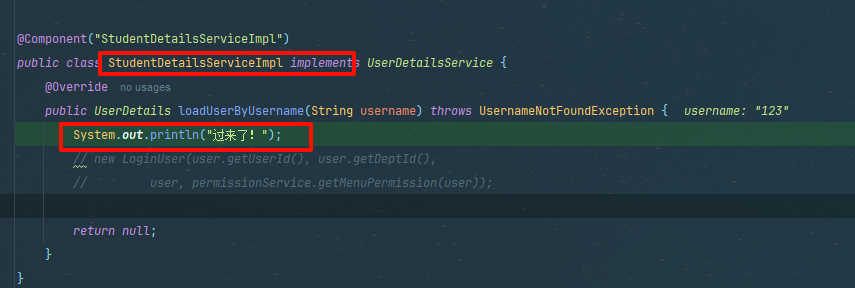

2.4)自定义UserDetailsService

@Component("StudentDetailsServiceImpl")

public class StudentDetailsServiceImpl implements UserDetailsService {

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

System.out.println("过来了!");

// new LoginUser(user.getUserId(), user.getDeptId(),

// user, permissionService.getMenuPermission(user));

return null;

}

}

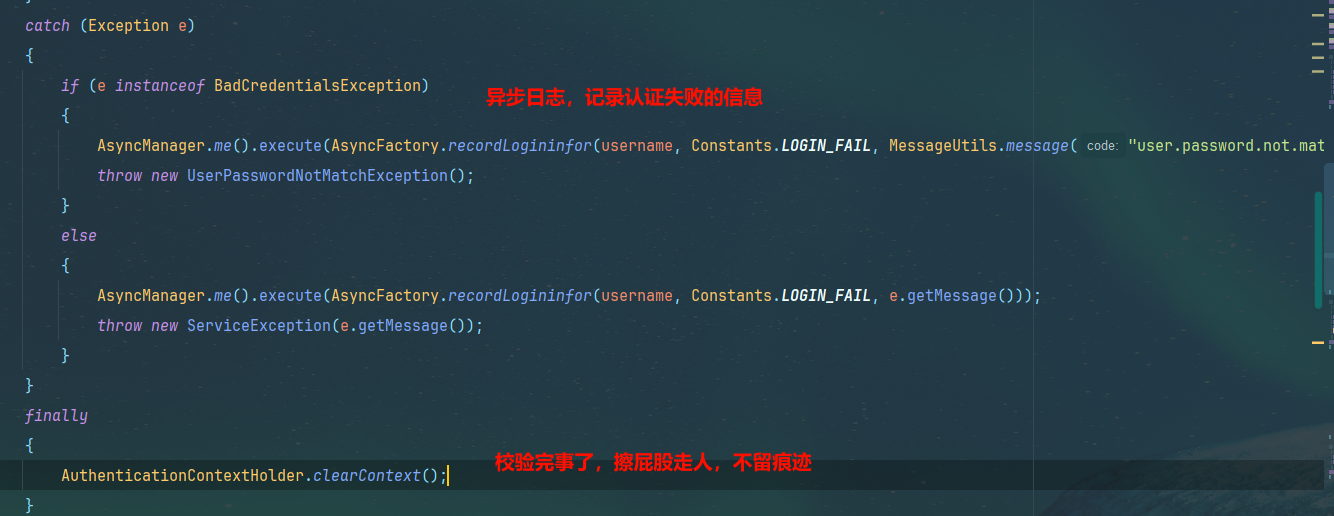

2.5)接口service注入使用

照搬

@Component

public class StudentLoginService {

@Resource

@Qualifier("StudentAuthenticationManager")

private AuthenticationManager authenticationManager;

Authentication authentication = null;

@Autowired

private TokenService tokenService;

public String login(String username, String password) {

try {

UsernamePasswordAuthenticationToken authenticationToken =

new UsernamePasswordAuthenticationToken(username, password);

AuthenticationContextHolder.setContext(authenticationToken);

// 该方法会去调用StudentsDetailsServiceImpl.loadUserByUsername

authentication = authenticationManager.authenticate(authenticationToken);

} catch (Exception e) {

if (e instanceof BadCredentialsException) {

AsyncManager.me().execute(AsyncFactory.recordLogininfor(username, Constants.LOGIN_FAIL, MessageUtils.message("user.password.not.match")));

throw new UserPasswordNotMatchException();

} else {

AsyncManager.me().execute(AsyncFactory.recordLogininfor(username, Constants.LOGIN_FAIL, e.getMessage()));

throw new ServiceException(e.getMessage());

}

} finally {

AuthenticationContextHolder.clearContext();

}

AsyncManager.me().execute(AsyncFactory.recordLogininfor(username, Constants.LOGIN_SUCCESS, MessageUtils.message("user.login.success")));

LoginUser loginUser = (LoginUser) authentication.getPrincipal();

// 生成token

return tokenService.createToken(loginUser);

}

}

2.6)接口调用

@RestController

@RequestMapping("/quiz/student/user")

public class StudentUserController {

@Autowired

private StudentLoginService studentLoginService;

@PostMapping("/login")

public AjaxResult login(StudentLoginBody studentLoginBody) {

AjaxResult ajax = AjaxResult.success();

System.out.println("接入了");

String token = studentLoginService.login(studentLoginBody.getUsername(), studentLoginBody.getPassword());

ajax.put(Constants.TOKEN, token);

return ajax;

}

}

2.7测试

漂亮!后续不用多介绍了,cv了懂得懂得,然后生成token给前端然后存redis,前端拿来解析查redis,有就判断是否过期然后不过期就设置上下文, 过期了直接报错okok结束结束

原文地址:https://blog.csdn.net/Zwwxd666/article/details/143030611

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!