【OpenSSH】紧急警报!新发现的OpenSSH漏洞,安全界面临严峻考验

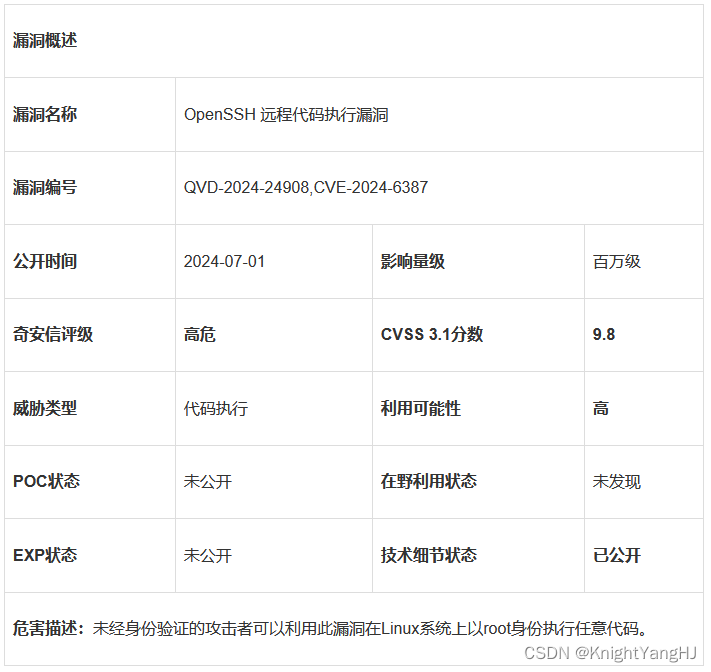

Qualys公司揭露了一个名为RegreSSHion(CVE-2024-6387)的严重安全漏洞,这一发现立即引起了全球安全专家的高度关注。这个漏洞存在于OpenSSH服务器中,其危险性在于允许攻击者无需任何凭证即可远程执行代码,全面接管服务器。这一风险波及到全球数百万系统,其影响范围之广,令人担忧。

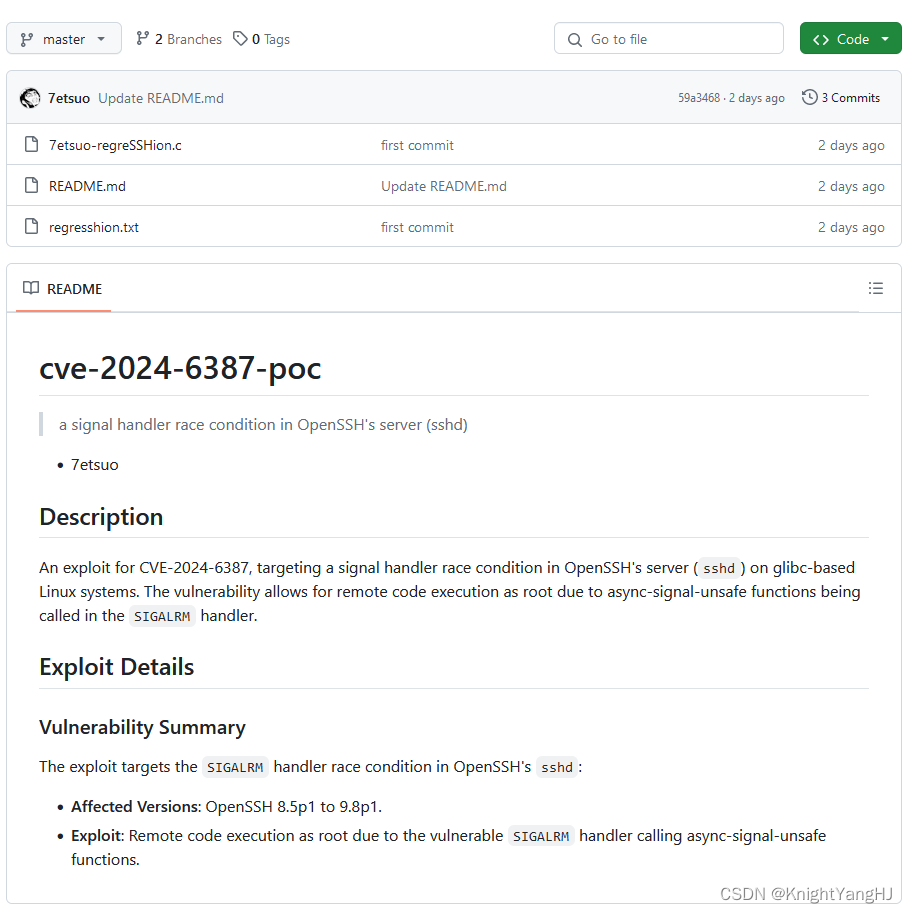

技术层面上,这个漏洞源于OpenSSH服务器守护进程(SSHD)的信号处理程序中的缺陷。信号处理程序负责响应操作系统发出的信号,而RegreSSHion漏洞正是由于信号处理过程中的一个竞争条件问题,攻击者可以利用这一点在服务器上执行任意代码。

Qualys的威胁研究部门(TRU)对这一漏洞进行了深入分析,发现其CVSS评分高达9.8,影响范围广泛,包括基于glibc的Linux系统,甚至可能影响Mac和Windows环境。这一漏洞的存在,意味着攻击者可以轻易地以ROOT权限控制Linux设备,引发一系列安全问题。

影响分析显示,RegreSSHion漏洞的潜在危害极大。攻击者可以利用此漏洞进行恶意软件安装、数据泄露、横向移动等活动。此外,据Synopsys软件完整性小组的研究员Ray Kelly所言,这个漏洞的严重性不容小觑,其远程代码执行和根访问的能力,使其成为攻击者的理想目标。

目前,Qualys已于2024年7月1日公开披露了这一漏洞,并且OpenSSH开发团队已经发布了修补版本。然而,修补这一漏洞并非易事,尤其是在面对1400万个可能受影响的OpenSSH实例时。尽管如此,所有用户都应尽快更新其OpenSSH服务器至最新版本,以降低风险。

此外,研究人员已经公开了利用这一漏洞的概念验证(POC),虽然其成功率尚不明确,但这无疑增加了漏洞被利用的可能性。为了缓解这一风险,除了更新OpenSSH外,还建议采取额外的安全措施,如启用强身份验证、限制访问、监控日志等。

网络安全专家强调,尽管RegreSSHion漏洞的利用条件相对复杂,但这为防御者提供了机会。同时,这一事件也凸显了回归测试的重要性,以及自动化测试套件在防止安全修复中的回归问题中的作用。

结论部分指出,RegreSSHion漏洞凸显了及时更新软件和实施强大服务器安全措施的重要性。通过修补OpenSSH并采取额外的安全措施,用户可以显著降低被攻击的风险。了解最新的安全漏洞并实施适当的缓解策略,对于维护安全的服务器环境至关重要。

影响版本

8.5p1 <= OpenSSH < 9.8p1

OpenBSD系统不受该漏洞影响

缓解措施

-

可以在配置文件中将 LoginGraceTime 设置为 0(永不超时)。这样虽然会使 sshd 暴露于拒绝服务攻击(占满所有 Startups 连接),但可以避免远程代码执行风险。

-

启用 fail2ban 等防护机制,封禁发生过多次失败登录 ssh 尝试的来源 IP。

升级修复方案

将 OpenSSH 更新到最新版本 9.8 或者各发行版本的修复版本。

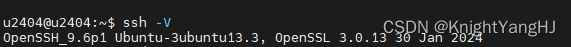

升级前

升级脚本(Ubuntu 22.04 / 24.04 测试通过)

#!/bin/bash

# 定义仓库的克隆 URL 和本地目录名

REPO_URL="https://github.com/openssh/openssh-portable.git"

REPO_DIR="openssh-portable"

# 检查目录是否存在,如果存在则删除

if [ -d "$REPO_DIR" ]; then

echo "Removing existing repository directory..."

rm -rf "$REPO_DIR"

fi

# 克隆 OpenSSH 仓库

echo "Cloning OpenSSH repository..."

git clone "$REPO_URL"

# 进入仓库目录

cd "$REPO_DIR"

# 检查是否需要从 git 克隆的,需要生成 configure 脚本

if [ ! -f "configure" ]; then

echo "Generating configure script..."

autoreconf

fi

# 安装依赖项

echo "Installing dependencies..."

apt-get update

apt-get install -y build-essential libssl-dev zlib1g-dev libpam0g-dev autoconf

# 配置 OpenSSH

echo "Configuring OpenSSH build..."

./configure

# 编译并安装OpenSSH

echo "Building and Installing OpenSSH..."

make && make install

# 验证安装

echo "Verifying installation..."

ssh -V

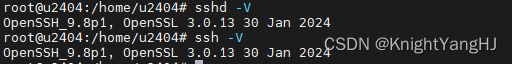

升级后

参考资料

-

https://www.openssh.com/security.html

-

https://www.qualys.com/2024/07/01/cve-2024-6387/regresshion.txt

-

https://blog.qualys.com/vulnerabilities-threat-research/2024/07/01/regresshion-remote-unauthenticated-code-execution-vulnerability-in-openssh-server

-

https://www.secrss.com/articles/67636?app=1

原文地址:https://blog.csdn.net/u012153104/article/details/140150284

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!