数据库系统工程师笔记(一)计算机系统

文章目录

- 一、计算机系统

- 1.1运算器

- 1.2控制器

- 1.3指令

- 1.4存储器与总线

- 1.5输入输出技术

- 1.6计算机软件=程序+数据+相关文档。

- 1.7操作数

- 1.8计算机硬件的典型结构

- 1.9CPU由运算器和控制器组成

- 1.10指令执行的过程

- 1.11CPU的基本功能

- 1.12计算机体系结构和计算机组成的区别

- 1.13计算机体系结构分类(指令流、数据流、多倍性)

- 1.14存储器的分类

- 1.15输入/输出

- 1.16流水线技术

- 1.17虚拟存储器

- 1.18指令特点

- 1.19信息安全的基本要素

- 1.20计算机安全等级

- 1.21计算机病毒的特点

- 1.22计算机病毒的类型

- 1.23计算机可靠性

- 1.24计算机可靠模型

- 1.25对称加密技术

- 1.26非对称加密技术

- 1.27信息传输加密

- 1.28SSL安全协议

- 1.29DES与RAS的比较

- 1.30计算机故障诊断技术

- 1.31内存容量

- 1.32存储相关计算问题

- 1.33数制运算

- 1.34码制

- 1.35校验码

- 总结

作者:Maynor

博客之星大数据领域Top1,GitHub项目awesome-chatgpt-project作者, 腾讯云TDSQL-C数据库开发者, 全网技术矩阵粉丝7w+

公众号:Maynor996

随着信息技术的飞速发展,数据库已成为现代企业和组织不可或缺的数据管理工具。对于许多专业人士来说,获得中级数据库认证不仅是一项个人成就,更是职业生涯中的重要里程碑。本文将引导你踏上中级数据库备考之路,分享备考策略、学习资源和实践经验,帮助你构建坚实的数据库知识体系,掌握考试要点,从而在考试中取得优异成绩,开启数据管理的新篇章。

一、计算机系统

1.1运算器

功能:

执行所有的算术运算。加减乘除等

执行所有的逻辑运算。逻辑与、逻辑非、逻辑或。

组成:

算术逻辑单元(ALU):负责处理数据,实现对数据的算术运算和逻辑运算。

累加寄存器(AC):也称为累加器,当算数逻辑单元ALU执行运算时,提供一个工作区

数据缓冲寄存器(DR):对内存进行读写操作时,用DR暂时存放指令或数据。作为CPU和内存、外设之间在操作速度上的缓冲,以及数据传送的中转站。

状态条件寄存器(PSW):主要存放状态条件的,分为状态标志和控制标志。

1.2控制器

指令寄存器(IR):用来暂时存放一条指令,由指令译码器根据指令寄存器中的内容产生各种微操作指令,控制其他部分协调工作。

程序计数器(PC):存放的是将要执行的下一条指令的地址。PC+1——>地址加一

地址寄存器(AR):保存当前CPU所访问的内存单元地址。由于内存和CPU的速度差异,需要用AR保存地址信息,直到内存读写操作完成为止

指令译码器(ID):对指令中的操作码字段进行分析解释,识别该指令规定的操作,然后向操作控制器发出具体的控制信号。

1.3指令

指令是对机器进行程序控制的最小单位。 包括操作码和操作数。操作码指出是什么操作,由指令译码器ID来识别。操作数直接指出操作数本身或者指出操作数所在的地址。

1.4存储器与总线

数据总线(DB):用来传送数据信息,是双向的。DB的宽度决定了CPU和计算机其他设备之间每次交换数据的位数。

地址总线(AB):用于传送CPU发出的地址信息,是单向的。宽度决定了CPU的最大寻址能力。

控制总线(CB):用来传送控制信号、时序信号和状态信息等。CB中的每一条线的信息传送方向是单方向且确定的,但CB作为一个整体则是双向的。

优点

简化了系统结构,便于系统设计制造

大大减少了连线数目,便于布线,减小体积,提高系统可靠性

便于接口设计,所有与总线链接的设备均采用类似的接口

便于系统的扩充、更新与灵活配置,易于实现系统的模块化

便于设备的软件设计,所有接口软件就是对不同的接口地址进行操作

便于故障诊断和维修,同时降低了成本

1.5输入输出技术

程序控制方式:(中断方式、DMA方式)

无条件传送:外设总是准备好的,无条件,随时接收和提供数据。

程序查询方式:CPU利用程序来查询外设的状态,准备好了再传数据。

中断方式:CPU不等待,也不执行程序去查询外设的状态,而是由外设在准备好以后,向CPU发出中断请求。

以上三种方式都需要CPU的参与。

DMA方式:数据的传输是在主存和外设之间直接进行,不需要CPU的干预,实际操作是由DMA硬件直接执行完成的。

通道方式和外围处理机方式:更进一步减轻了CPU对1/0操作的控制更进一步提高了CPU的工作效率,但是是以增加更多硬件为代价的。

1.6计算机软件=程序+数据+相关文档。

1.7操作数

包含在指令中是立即寻址,操作数的地址包含在指令中是直接寻址。

1.8计算机硬件的典型结构

单总线结构、双总线结构、采用通道的大型系统结构。

1.9CPU由运算器和控制器组成

控制器由程序计数器(PC)、指令寄存器(IR)、指令译码器(ID)、状态条件寄存器、时序产生器和微操作信号发生器组成。

PC: pc自动增加一个值,指向下一条要执行的指令,当程序转移时将转移地址送入PC。

IR:用于存放当前要执行的指令。

ID:对现行的指令进行分析,确定指令类型、指令要完成的操作和寻址方式。

1.10指令执行的过程

取指令:控制器首先按程序计数器所指出的指令地址从内存中取出一条指令。

指令译码:将指令的操作码部分送入指令译码器中进行分析,然后根据指令的功能发出控制命令。

按指令操作码执行。

形成下一条指令地址。

1.11CPU的基本功能

程序控制

操作控制

时间控制

数据处理——CPU的根本任务

1.12计算机体系结构和计算机组成的区别

体系结构要解决的问题是计算机系统在总体上、功能上需要解决的问题,而计算机组成要解决的是逻辑上如何具体实现的问题。

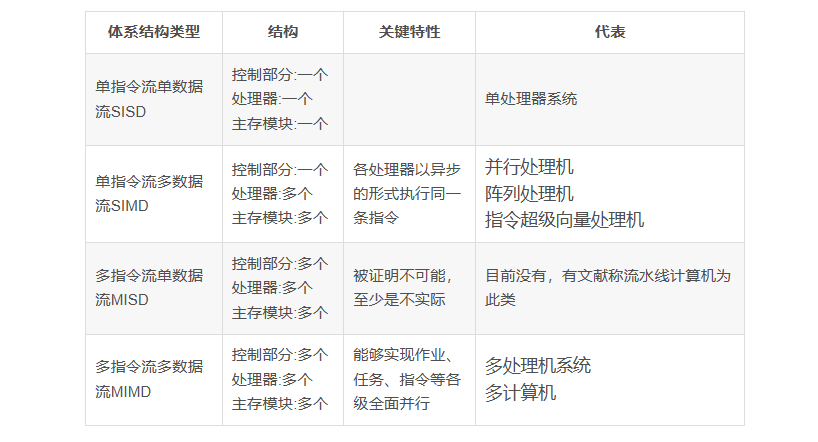

1.13计算机体系结构分类(指令流、数据流、多倍性)

Flynn分类:传统的顺序执行的计算机在同一时刻只能执行一条指令(即只有一个控制流)、处理一个数据(即只有一个数据流),因此被称为单指令流单数据流计算机Single Instruction Single Data即SISD计算机)。而对于大多数并行计算机而言,多个处理单元都是根据不同的控制流程执行不同的操作,处理不同的数据,因此,它们被称作是多指令流多数据流计算机,即MIMD(Multiple Instruction Multiple Data)计算机。曾经在很长一段时间内成为超级并行计算机主流的向量计算机除了标量处理单元之外,最重要的是具有能进行向量计算的硬件单元。在执行向量操作时,一条指令可以同时对多个数据(组成一个向量)进行运算,这就是单指令流多数据流(Single Instruction Multiple Data,SIMD)的概念。因此,我们将向量计算机称为SIMD计算机。第四种类型即所谓的多指令流单数据(MultipleInstructionSingleData)计算机。在这种计算机中,各个处理单元组成一个线性阵列,分别执行不同的指令流,而同一个数据流则顺次通过这个阵列中的各个处理单元。这种系统结构只适用于某些特定的算法。相对而言,SIMD和MISD模型更适合于专用计算。在商用并行计算机中,MIMD模型最为通用,SIMD次之,而MISD最少用。

1.14存储器的分类

按存储器的位置:内存(主存)和外存(辅存)。

按存储器的材料:磁存储器、半导体存储器(静态和动态)和光存储器。

按工作方式:读写存储器和只读存储器。只读存储器(ROM/PROM/EPROM/EEPROM/闪存)

按访问方式:按地址访问的存储器和按内容访问的存储器(相连存储器)。

按寻址方式:随机存储器(RAM)、顺序存储器(ASM)—磁带、直接存储器(DAM)—磁盘就是直接存储器。

1.15输入/输出

直接程序控制、中断方式、直接存储器存取(DMA)。

1.16流水线技术

流水线周期:各子任务中执行时间最长的(最慢的)的子任务执行时间Tn=执行一条指令的所需时间+(n-1)*流水线周期

吞吐率和建立时间是流水线技术的两个重要技术指标。吞吐率是指单位时间内流水线处理机流出的结果数;流水线开始工作经过一段时间(建立时间)才能到达最大的吞吐率。若m个子过程所用的时间都是t0则建立时间是 m*t0,否则t0取子过程中的最长时间。那么n条指令执行完成需要的时间为第一条完全执行的时间加上后n-1条所用的时间(n-1)mt0。

1.17虚拟存储器

页式:页表硬件少,查表速度快,主存零头少;分页无逻辑性,不利于存储保护。

段式:优点是:段的界限分明;支持序的模块化设计;易于对的译改和保护便于多道程序的共享。主要缺点,因段的长度不一,主存利用率不高,产生大内存碎片,造成浪费:段表庞大,查表速度慢。

段页式:地址变换速度比较慢。

1.18指令特点

只有20%的指令经常应用频率达80%→RISC(精简指令集计算机)简化了CPU的控制器,提高了处理速度,特点有:

指令种类少。一般只有十几到几十条简单的指令。

指令长度固定,指今格式少。这可使指译码更加简单。

寻址方式少。适合于组合逻辑控制器,便于提高速度。

设置最少的访内指令。访问内存比较花时间,尽少用。

在 CPU内部设大的存器使大多数作在速很的CPU内部进行。

非常适合水线操作。由于指简单,并行行就更易实现。

1.19信息安全的基本要素

机密性:确保信息不给未授权的实体或进程。

完整性:只有得到允许的人才能修改数据能够别数否已被改。

可用性:得到授权的实体在需要时可访问数据。

可控性可以控制授权范围内的信息流向及行为方式。

可审性:对出现的安全问题提供调查的依据和手段。

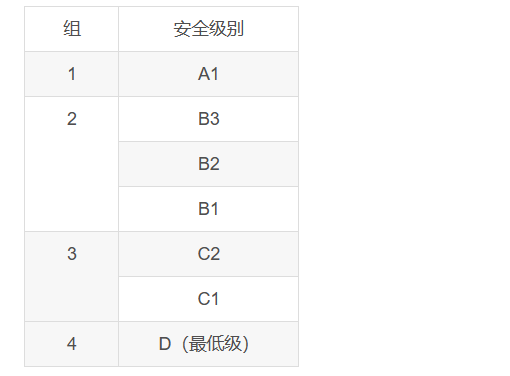

1.20计算机安全等级

(技术安全性、管理安全性、政策法律安全性):分为四组七个等级。

1.21计算机病毒的特点

寄生性

隐蔽性

非法性

传染性

破坏性

1.22计算机病毒的类型

系统引导型病毒————BOOT型病毒

文件外壳型病毒————攻击command.com文件

混合型病毒————Flip病毒、One Half病毒(幽灵)

目录型病毒————改变目录项不敢变相关文件

宏病毒————用宏的word或是excel文件

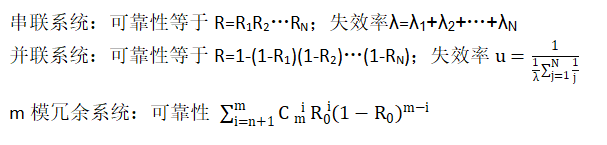

1.23计算机可靠性

1.24计算机可靠模型

1.25对称加密技术

加密密钥和解密密钥相同

DES(数据加密标准算法):采用替换和移位方法加密,用56位进行对64位数据加密(也就是说只有56是有效的),每次加密对64位数据进行16次的编码,密钥长度为64位。它加密速度快,密钥容易产生。由于DES的密钥较短,不能抵抗对密钥的穷举搜索攻击。

RC-5算法。

IDEA算法:明文和密文的长度都为64位,密钥为128位。

1.26非对称加密技术

运用公钥加密和私钥解密

RSA算法:RAS技术是指可靠性(R)、可用性(A)、可维性(S)

信息摘要是一个单向散列函数,经过散列函数得到一个固定的散列值,常用的信息摘要算法有MD5、SHA算法,散列值分别为128和160位。

数字签名:用私钥进行加密用公钥解密。

数字时间戳技术:电子商务安全服务项目之一,能提供电子文件的日期和时间信息的安全保护。它是在数据加密上加上了时间,有摘要、文件的日期和时间及数据签名组成。

1.27信息传输加密

链路加密:对传输途径进行加密

节点加密

端到端加密

1.28SSL安全协议

主要应用于提高应用程序之间数据的安全系数。提供的服务有:

用户和服务器的合法性认证。

加密数据以隐藏被传送的数据。

保护数据的完整性。

1.29DES与RAS的比较

DES 是对称密钥密码算法,它的加密密钥和解密密钥是相同的。RSA 是非对称密钥密码算法,它使用不同的密销分别用于加密和解密数据,还可以用于数字签名。对称密钥密码算法的效率要比非对称密钥密码算法高很多,适用于对文件等大量的数据进行加密。

1.30计算机故障诊断技术

计算机的故障:

永久性故障

间隙性故障

瞬时性故障

1.31内存容量

内存容量=末地址-首地址+1

1.32存储相关计算问题

计算磁道数:磁道数 = (外半径-内半径)×道密度×记录面数。注:硬盘的第一面和最后一面是保护用的要减掉,即有n个双面的盘片记录面数为n×2-2。

非格式化磁盘容量:容量=位密度×π×最内圈直径×总磁道数。注:每道位密度是不通的,但是容量是相同的,其中0道是最外面的磁道位密度最小。

格式化磁盘容量:容量=每道扇区数×扇区容量×总磁道数。

(格式化)平均数据传输率:传输率=每道扇区数×扇区容量×盘片转速。

存取时间=寻道时间﹢等待时间。其中:寻道时间是指磁头移动所需的时间;等待时间为等待读写的扇区转到磁头下方所需的时间。

(非格式化)平均数据传输率:传输率=最内直径×π(3.14)×位密度×盘片转速。注:一般采用非格式化。

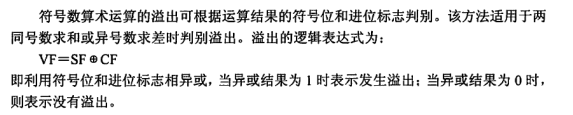

1.33数制运算

1.34码制

反码:正数的反码与原码相同,负数反码为原码按位取反(符号位不变)。

补码:正数的补码与原码相同,负数的补码为反码末位加1(即除去符号位按位取反末位加1)。

移码(增码):将补码的符号位求反。

[X + Y ]补= [X]补+ [Y ]补

[X - Y ]补= [X]补- [Y ]补

[ - Y ]补= - [Y ]补

1.35校验码

循环校验码(CRC):模二除法:指在除法运算的过程中不计其进位的除法。

海明校验码:根据信息位数,确定校验位数,2r≥k+r+1。k为信息位数,r为校验位数,求出满足不等式的最小r即为校验位数。

总结

通过详细解析计算机系统的各个组成部分和关键技术,本文为读者提供了一个清晰的计算机系统运作蓝图,强调了硬件与软件的协同作用,以及它们在确保信息安全和系统可靠性方面的重要作用。

原文地址:https://blog.csdn.net/xianyu120/article/details/137746885

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!