【网络安全 | 信息收集】JS文件信息收集工具LinkFinder安装使用教程

前言

JavaScript文件可能会泄露敏感信息,如注释中的机密信息、内部IP地址,以及包含未授权访问或其他漏洞的URL。手动检查这些信息效率低下,而该工具——LinkFinder,可用于自动收集JavaScript文件中的信息。

安装教程

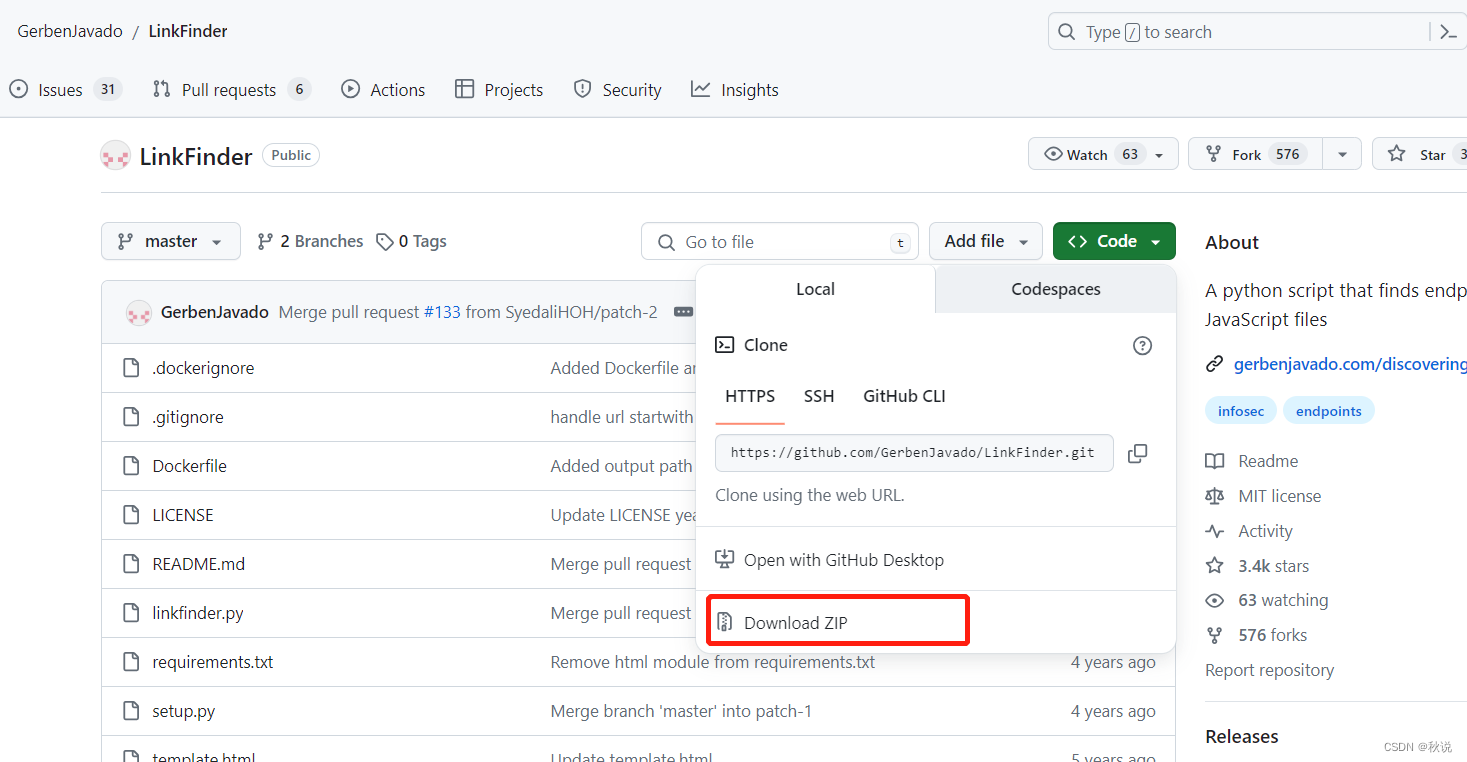

安装地址:

https://github.com/GerbenJavado/LinkFinder?tab=readme-ov-file

下载ZIP文件:

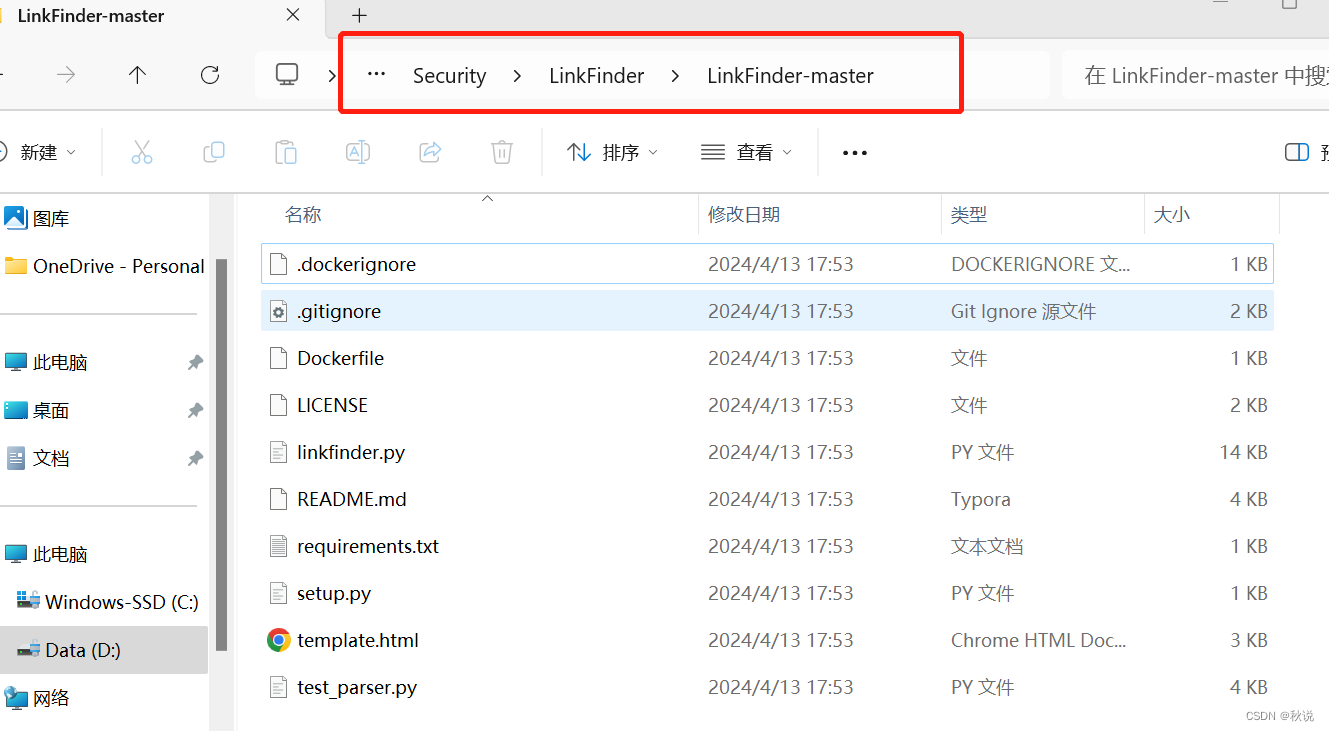

解压完成后在当前目录进入cmd:

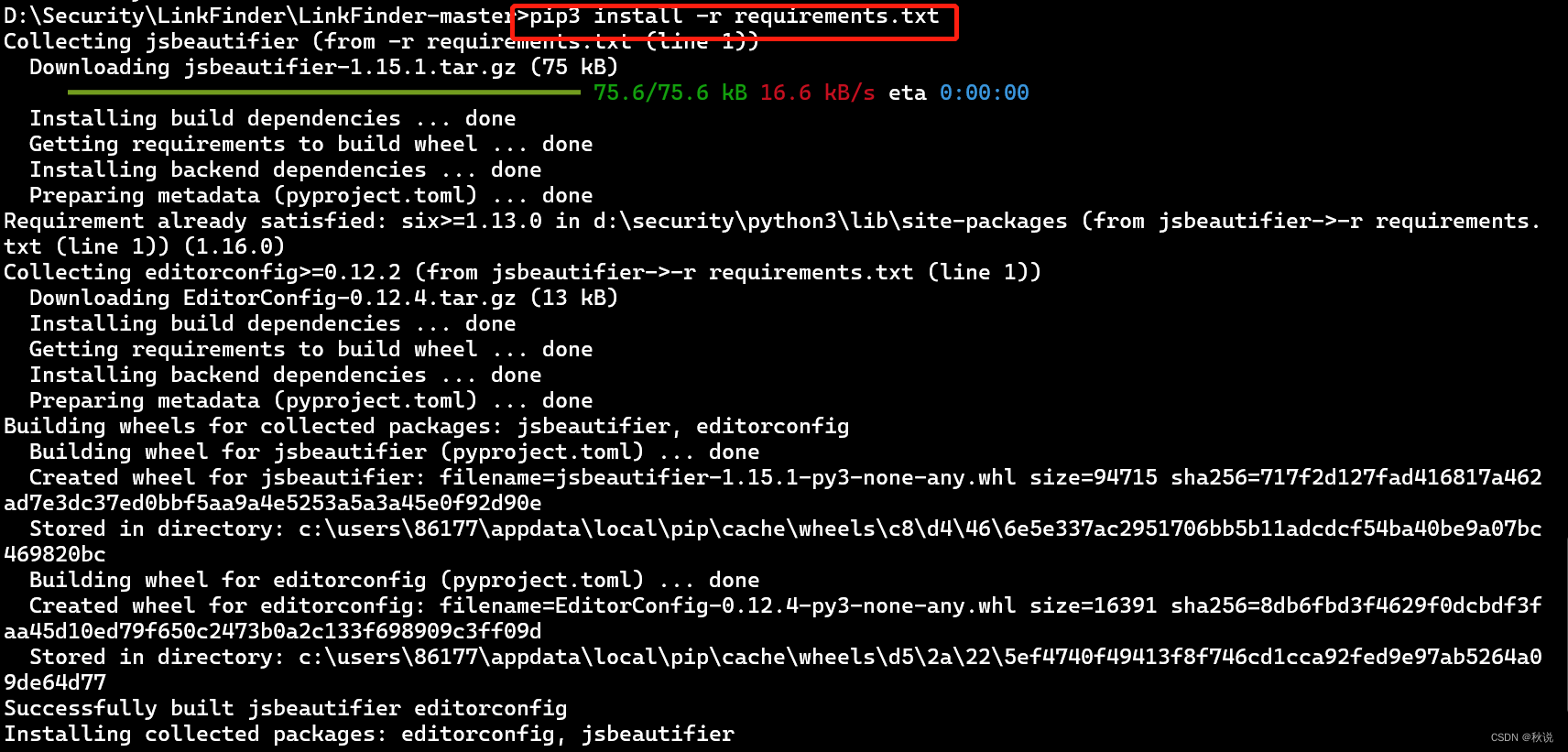

LinkFinder 依赖于argparse和jsbeautifierPython 模块,使用以下命令进行下载:

pip3 install -r requirements.txt

模块下载成功后即可使用。

另一种安装方法是:

$ git clone https://github.com/GerbenJavado/LinkFinder.git

$ cd LinkFinder

$ python setup.py install

加上解决依赖关系命令:

pip3 install -r requirements.txt

使用教程

语法:

| 简写 | 含义 | 描述 |

|---|---|---|

| -i | - 输入 | 输入:URL、文件或文件夹。对于文件夹,可以使用通配符(例如“/*.js”)。 |

| -o | - 输出 | “cli”打印到 STDOUT,否则保存 HTML 文件的位置默认:output.html |

| -r | –正则表达式 | 用于针对找到的端点进行过滤的正则表达式(例如 ^/api/) |

| -d | - domain | 分析整个域时切换使用,枚举所有找到的 JS 文件。 |

| -b | –burp | 输入包含多个 JS 文件的 Burp“保存所选”文件时切换使用 |

| -C | - cookie | 在请求中添加cookie |

| -H | - help | 显示帮助消息并退出 |

举例:

例子

1、在某页面的 JavaScript 文件中查找端点并将 HTML 结果输出到 results.html 的最基本用法:

python linkfinder.py -i https://example.com/example.js -o results.html

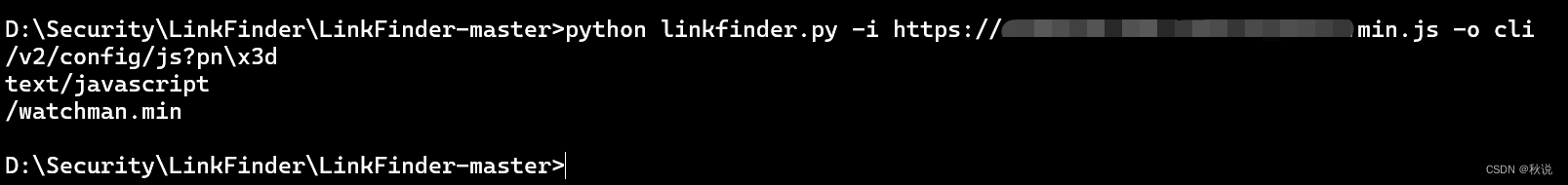

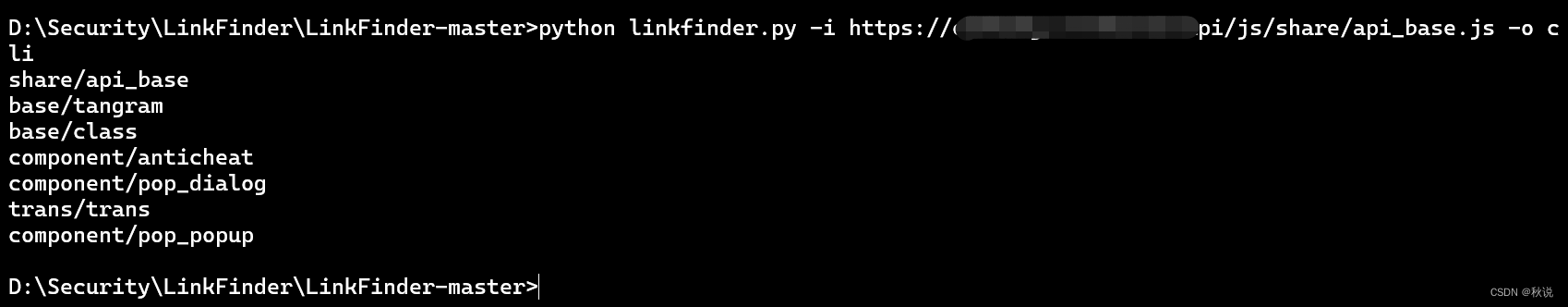

2、CLI/STDOUT 输出(不使用 jsbeautifier,十分迅速):

python linkfinder.py -i https://example.com/1.js -o cli

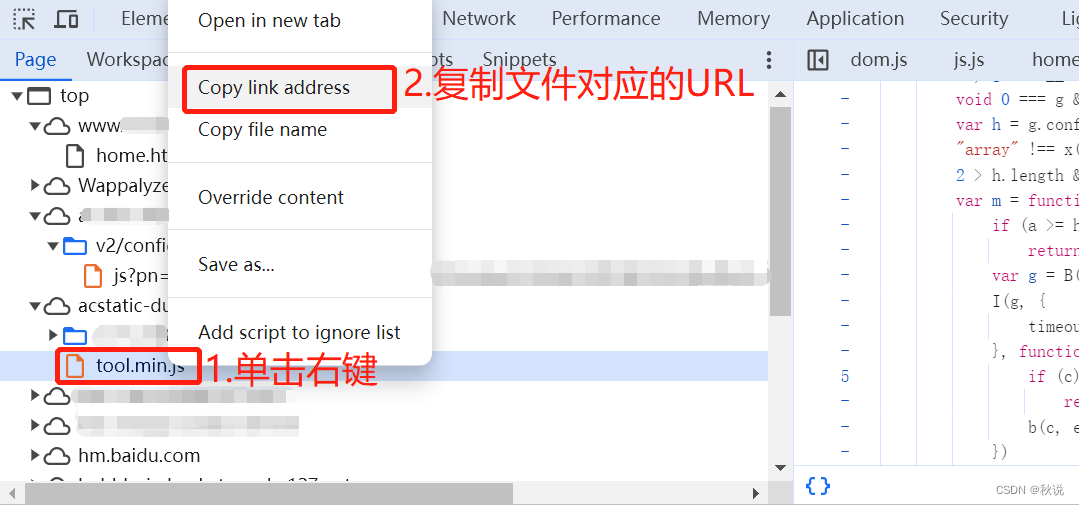

举例如下:

复制JS文件对应的URL,加入到命令行中

python linkfinder.py -i https://xxxxx.xxxxx.net/tool.min.js -o cli

由上下图可以看到,收集到的信息直接回显在cmd中:

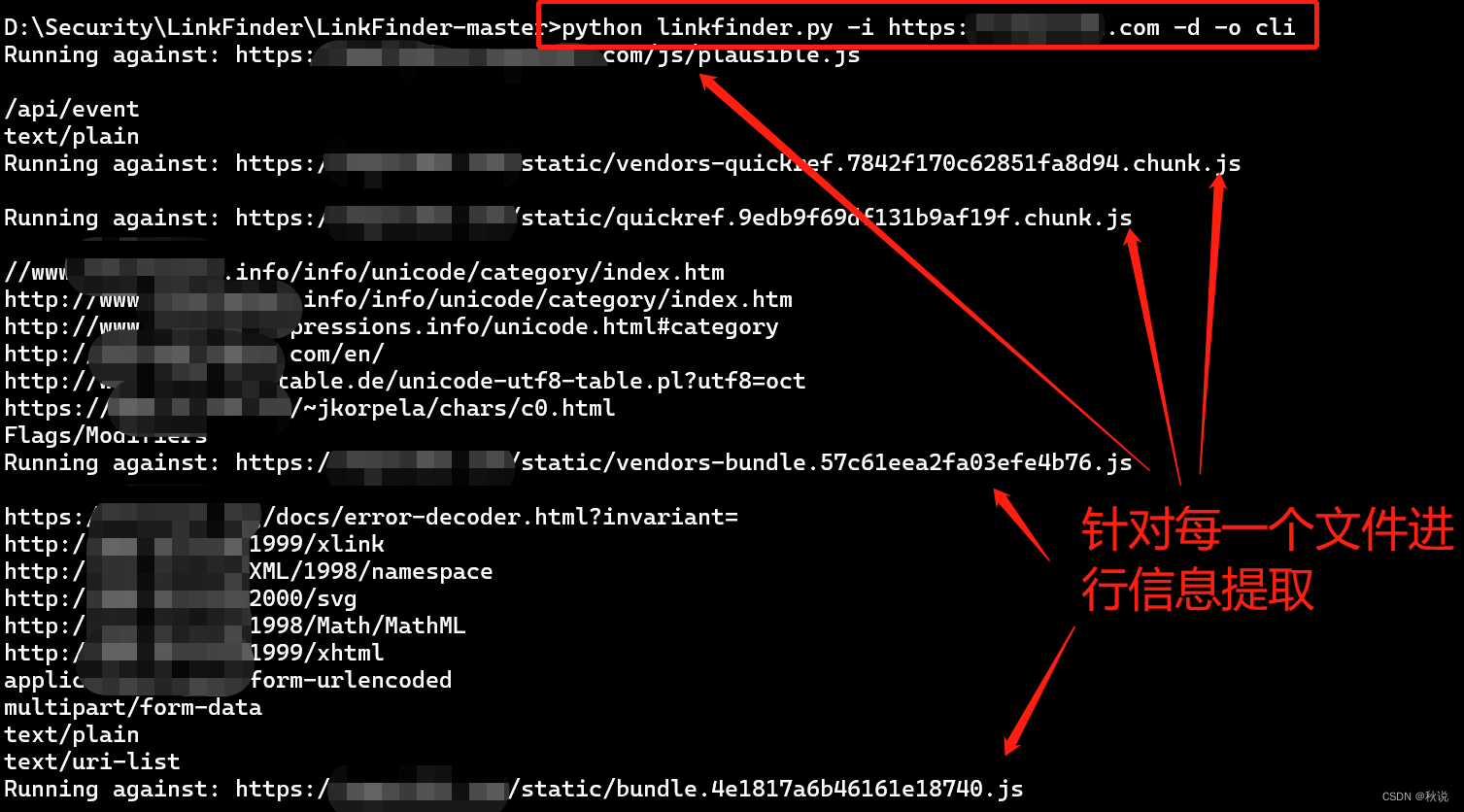

3、分析整个域及其 JS 文件:

python linkfinder.py -i https://example.com -d

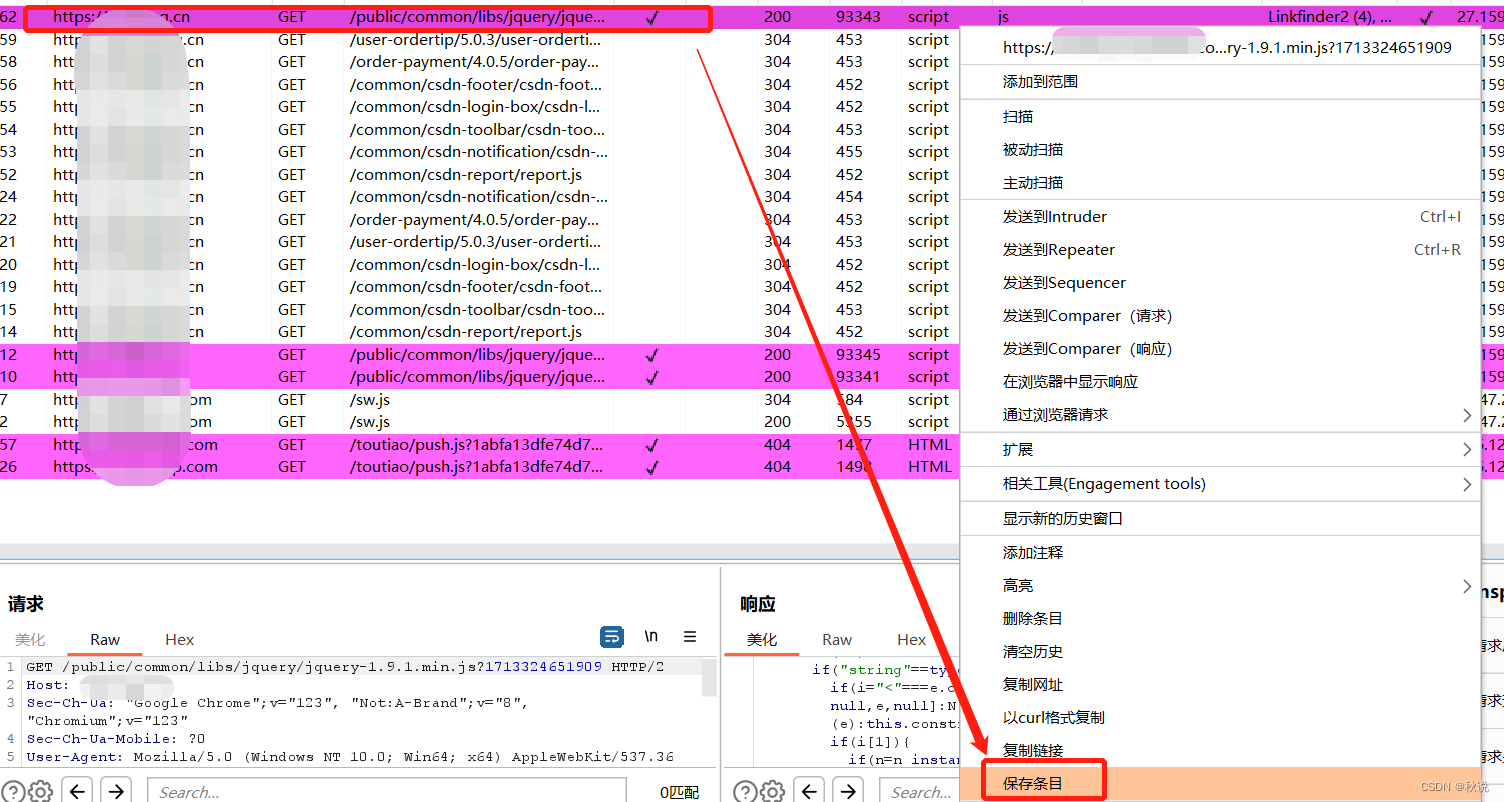

4、Burp 输入(在目标中选择要保存的文件,右键单击,Save selected items将该文件作为输入):

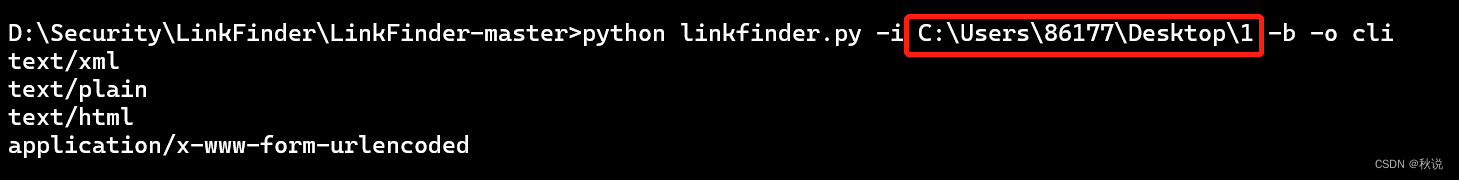

python linkfinder.py -i burpfile -b

先保存条目:

再在命令中添加在Burp保存的文件路径:

5、枚举 JavaScript 文件的整个文件夹,同时查找以 /api/ 开头的端点,最后将结果保存到 results.html:

python linkfinder.py -i 'Desktop/*.js' -r ^/api/ -o results.html

原文地址:https://blog.csdn.net/2301_77485708/article/details/137864287

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!