headerpwn:一款针对服务器响应与HTTP Header的模糊测试工具

关于headerpwn

headerpwn是一款针对服务器响应与HTTP Header的模糊测试工具,广大研究人员可以利用该工具查找网络异常并分析服务器是如何响应不同HTTP Header的。

功能介绍

当前版本的headerpwn支持下列功能:

1、服务器安全与异常检测;

2、HTTP Header检测;

3、测试服务器如何响应不同的HTTP Header;

4、报告输出与命令行显示;

5、用户友好,操作简单;

工具要求

Go

工具下载

由于该工具基于Go语言开发,因此我们首先需要在本地设备上安装并配置好最新版本的Go环境。

接下来,广大研究人员可以直接使用下列命令下载并安装headerpwn:

go install github.com/devanshbatham/headerpwn@v0.0.3

工具使用

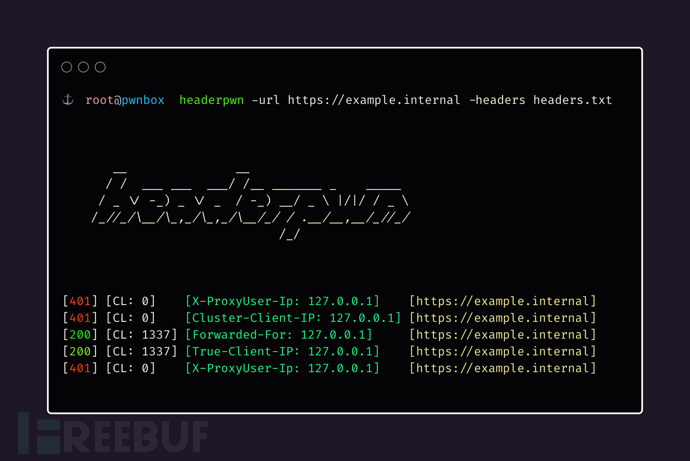

headerpwn可以帮助广大研究人员测试目标URL上的各种Header并分析其响应信息,工具使用方法如下:

1、使用-url参数给headerpwn提供待测目标URL;

2、创建一个包含了待测目标URL的Header列表文件,其中每个Header单独一行,使用-headers参数给headerpwn指定该列表文件路径即可;

使用实例如下:

headerpwn -url https://example.com -headers my_headers.txt

my_headers.txt的数据格式如下所示:

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

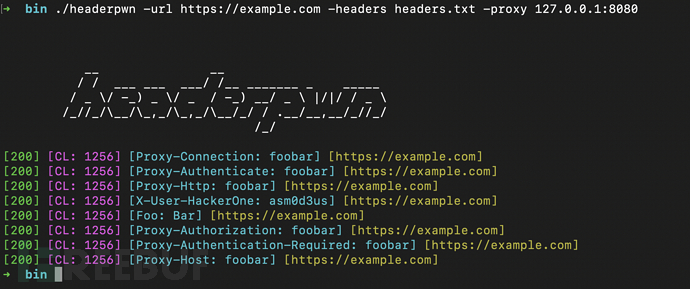

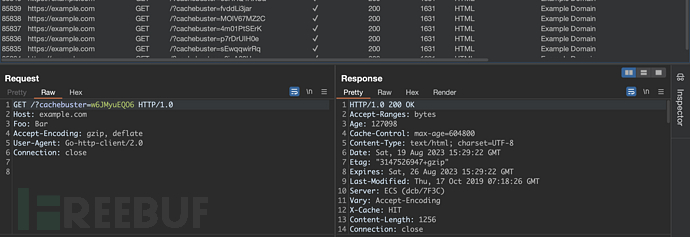

通过 Burp Suite 代理请求

我们可以按照以下步骤Burp Suite代理请求:

导出Burp的证书

1、在 Burp Suite 中,转到“代理”选项卡;

2、在“代理侦听器”页面中,选择配置的侦听器127.0.0.1:8080;

3、点击“导入/导出CA证书”按钮;

4、在证书窗口中,点击“导出证书”,并保存证书文件(例如burp.der);

安装Burp的证书

1、将导出的证书作为受信任证书安装在您的系统上。具体操作取决于您的操作系统;

2、在Windows上,可以双击.cer文件并按照提示将其安装在“受信任的根证书颁发机构”存储中;

3、在macOS上,可以双击.cer文件并将其添加到“系统”钥匙串中的“钥匙串访问”应用程序中;

4、在Linux上,可能需要将证书复制到受信任的证书位置并将系统配置为信任它;

接下来,运行下列命令即可:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

工具运行演示

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

headerpwn:【GitHub传送门】

参考资料

原文地址:https://blog.csdn.net/FreeBuf_/article/details/140353241

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!