内网域环境、工作组、局域网等探针方案

1. 信息收集

1.1 网络收集

了解当前服务器的计算机基本信息,为后续判断服务器角色,网络环境做准备

-

systeminfo 详细信息

-

net start 启动服务

-

tasklist 进程列表

-

schtasks 计划任务(受权限影响)

了解当前服务器的网络接口信息,为判断当前角色,功能,网络架构做准备 -

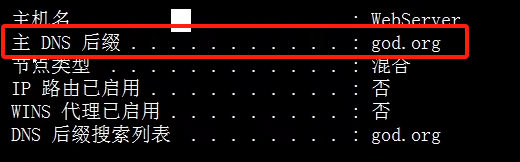

ipconfig /all 判断存在域-DNS(如果有域的话则dns后缀中有域名,因为在域环境中通常有dns解析服务器)

-

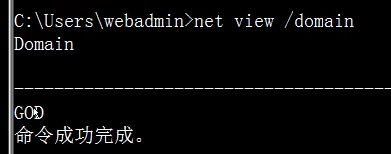

net view /domain 判断存在域名

-

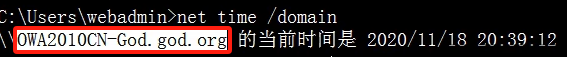

net time /domain 判断主域(域成员会从域控上获取时间)

-

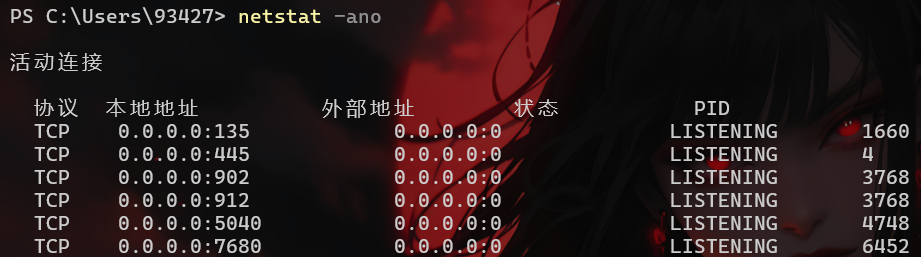

netstat -ano 当前网络端口开放

-

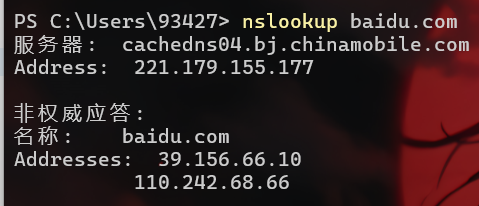

nslookup 域名 追踪来源的地址

1.2 用户信息收集

旨在了解当前计算机或域环境下的用户及用户组信息,便于后期利用凭据进行测试系统

默认常见用户身份:

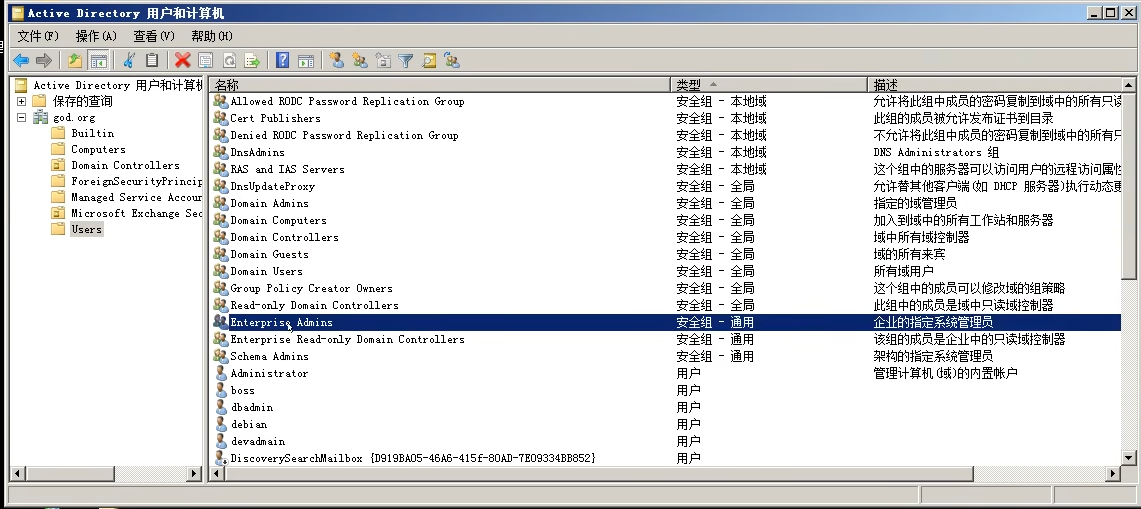

- Domain Admins:域管理员(默认对域控制器有完全控制权)

- Domain Computers:域内机器

- Domain Controllers:域控制器

- Domain Guest:域访客,权限低

- Domain Users:域用户

- Enterprise Admins:企业系统管理员用户(默认对域控制器有完全控制权)

1.2.1 相关用户收集操作命令

- whoami /all 用户权限

- net view 显示域列表、计算机列表或指定计算机的共享资源列表

- net config workstation 显示和更改可配置的工作站服务参数

- net user 本地用户

- net localgroup 本地用户组

- net user /domain 获取域用户信息

- net group /domain 获取域用户组信息

- wmic useraccount get /all 涉及与用户详细信息

- net group “Domain in Admins” /all 查询域管理员账户

- net group “Enterprise Admins” /all 查询管理员用户组

- net group “Domain Controllers” /all 查询域控制器

1.3 重要信息收集–凭据信息收集

旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备

计算机用户HASH(操作系统上的账号密码信息),明文获取-mimikatz(win),minipenguin(linux)

计算机各种协议服务口令获取-LaZagne(all),XenArmor(win)

- 相关下载地址:

http://unixwiz.net/tools/nbtscan.html

https://github.com/samratashok/nishang

https://github.com/AlessandroZ/LaZagne

https://github.com/gentilkiwi/mimikatz/releases

https://github.com/huntergregal/mimipenguin/releases/

https://nagareshwar.securityxploded.com/download-softwares/

https://xenarmor.com/allinone-password-recovery-pro-softwarel

https://pan.baidu.com/s/14eVDglqba1aRXi9BGcBbug 提取码:taqu

网上粘贴

ipconfig /all ------ 查询本机IP段,所在域等

net user ------ 本机用户列表

net localgroup administrators ------ 本机管理员[通常含有域用户]

net user /domain ------ 查询域用户

net group /domain ------ 查询域里面的工作组

net group “domain admins” /domain ------ 查询域管理员用户组

net localgroup administrators /domain ------ 登录本机的域管理员

net localgroup administrators workgroup\user001 /add ------域用户添加到本机

net group “domain controllers” /domain ------ 查看域控制器(如果有多台)

net time /domain ------ 判断主域,主域服务器都做时间服务器

net config workstation ------ 当前登录域

net session ------ 查看当前会话

net use \ip\ipc$ pawword /user:username ------ 建立IPC会话[空连接-***]

net share ------ 查看SMB指向的路径[即共享]

net view ------ 查询同一域内机器列表

net view \ip ------ 查询某IP共享

net view /domain ------ 查询域列表

net view /domain:domainname ------ 查看workgroup域中计算机列表

net start ------ 查看当前运行的服务

net accounts ------ 查看本地密码策略

net accounts /domain ------ 查看域密码策略

nbtstat –A ip ------netbios 查询

netstat –an/ano/anb ------ 网络连接查询

route print ------ 路由表

=============================================================

dsquery computer ----- finds computers in the directory.

dsquery contact ----- finds contacts in thedirectory.

dsquery subnet ----- finds subnets in thedirectory.

dsquery group ----- finds groups in thedirectory.

dsquery ou ----- finds organizationalunits in the directory.

dsquery site ----- finds sites in thedirectory.

dsquery server ----- finds domain controllers inthe directory.

dsquery user ----- finds users in thedirectory.

dsquery quota ----- finds quota specificationsin the directory.

dsquery partition ----- finds partitions in thedirectory.

dsquery * ----- finds any object inthe directory by using a generic LDAP query.

dsquery server –domain Yahoo.com | dsget server–dnsname –site —搜索域内域控制器的DNS主机名和站点名

dsquery computer domainroot –name *-xp –limit 10----- 搜索域内以-xp结尾的机器10台

dsquery user domainroot –name admin* -limit ---- 搜索域内以admin开头的用户10个

[注:dsquery来源于Windows Server 2003 Administration Tools Pack]

=============================================================

tasklist /V ----- 查看进程[显示对应用户]

tasklist /S ip /U domain\username /P /V ----- 查看远程计算机进程列表

qprocess * ----- 类似tasklist

qprocess /SERVER:IP ----- 远程查看计算机进程列表

nslookup –qt-MX Yahoo.com ----- 查看邮件服务器

whoami /all ----- 查询当前用户权限等

set ----- 查看系统环境变量

systeminfo ----- 查看系统信息

qwinsta ----- 查看登录情况

qwinsta /SERVER:IP ----- 查看远程登录情况

fsutil fsinfo drives ----- 查看所有盘符

gpupdate /force ----- 更新域策略

=============================================================

wmic bios ----- 查看bios信息

wmic qfe ----- 查看补丁信息

wmic qfe get hotfixid ----- 查看补丁-Patch号

wmic startup ----- 查看启动项

wmic service ----- 查看服务

wmic os ----- 查看OS信息

wmic process get caption,executablepath,commandline

wmic process call create “process_name” (executes a program)

wmic process where name=”process_name” call terminate (terminates program)

wmic logicaldisk where drivetype=3 get name, freespace, systemname, filesystem, size,

volumeserialnumber (hard drive information)

wmic useraccount (usernames, sid, and various security related goodies)

wmic useraccount get /ALL

wmic share get /ALL (you can use ? for gets help ! )

wmic startup list full (this can be a huge list!!!)

wmic /node:“hostname” bios get serialnumber (this can be great for finding warranty info about target)

原文地址:https://blog.csdn.net/weixin_62512865/article/details/143712417

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!