【OpenSSH】立即检测 OpenSSH 的 regreSSHion 漏洞

OpenSSH regreSSHion 漏洞简介

OpenSSH 是一种广泛使用的网络协议,提供加密的数据通信和远程登录功能。然而,最近发现的一个漏洞(CVE-2024-6387),被称为 regreSSHion,使得未经身份验证的攻击者能够在 Linux 系统上以 root 身份执行任意代码。这一发现引起了全球 IT 安全社区的广泛关注。

CVE-2024-6387_Check 工具概述

为了应对这一威胁,安全研究人员开发了 CVE-2024-6387_Check,这是一个轻量级且高效的工具,专门设计用于识别运行易受攻击版本的 OpenSSH 服务器。该工具的主要特点包括:

- 快速扫描:能够迅速扫描多个 IP 地址、域名和 CIDR 网络范围。

- 横幅检索:无需认证即可高效检索 SSH 横幅。

- 多线程:使用多线程并发检查,显著减少扫描时间。

- 详细输出:提供清晰的、带有 Emoji 编码的输出,总结扫描结果。

- 端口检查:识别关闭的端口并提供无响应主机的摘要。

如何使用 CVE-2024-6387_Check

使用 CVE-2024-6387_Check 工具非常简单。首先,确保您的系统上安装了 Python。然后,按照以下步骤操作:

-

下载工具:从 GitHub 仓库下载 CVE-2024-6387_Check 工具。

git clone https://github.com/xaitax/CVE-2024-6387_Check.git cd CVE-2024-6387_Check/ -

运行脚本:使用 Python 运行主脚本,并提供目标服务器的 IP 地址、域名或 CIDR 范围作为参数。

python CVE-2024-6387_Check.py <targets> -

自定义选项:您可以使用以下选项来自定义扫描:

--port PORT:指定自定义端口。--timeout TIMEOUT:设置超时时间。--list FILE:从文件中读取目标列表。

-

示例:

- 扫描单个 IP:

python CVE-2024-6387_Check.py 192.168.1.1 - 从文件扫描多个 IP:

python CVE-2024-6387_Check.py -l ip_list.txt

- 扫描单个 IP:

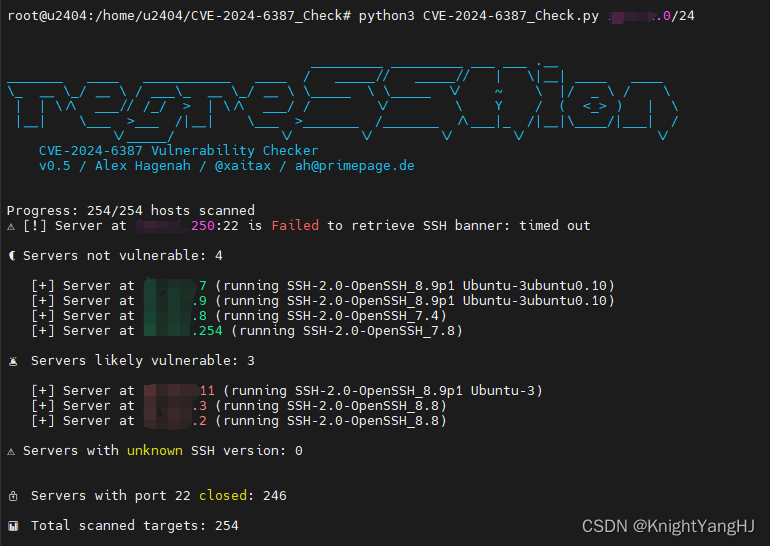

输出结果解读

扫描完成后,工具将提供以下输出结果的总结:

- 🚨 Vulnerable:运行易受攻击版本的 OpenSSH 的服务器。

- 🛡️ Not Vulnerable:运行非易受攻击版本的 OpenSSH 的服务器。

- ⚠️ Unknown:运行未知版本 SSH 的服务器。

- 🔒 Closed Ports:端口 22(或指定端口)关闭的服务器数量。

- 📊 Total Scanned:扫描的总目标数。

结论

面对 OpenSSH 的 regreSSHion 漏洞,立即采取行动是至关重要的。通过使用 CVE-2024-6387_Check 工具,您可以快速评估您的基础设施并采取必要的预防措施。网络安全是一场持续的战斗,保持警惕并使用正确的工具是确保安全的关键。

参考链接:

- https://blog.qualys.com/vulnerabilities-threat-research/2024/07/01/regresshion-remote-unauthenticated-code-execution-vulnerability-in-openssh-server

原文地址:https://blog.csdn.net/u012153104/article/details/140152005

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!